С развитием технологий вся наша информация становится жертвой какой-либо атаки, и хотя мы думаем, что этого никогда не случится с нами, мы должны быть начеку и признать, что злоумышленники распространяют свои цели, не выбирая жертв.

Недавно мы поговорили и увидели, как Ransomware повлияло на тысячи пользователей и компаний по всему миру, буквально похитив их данные и попросив денежное вознаграждение, которое росло день ото дня, если к их претензиям не обращались.

В конце концов, вымогатели контролировались различными обновлениями безопасности, но они оставили след в вопросах безопасности, и когда мы подумали, что все относительно спокойно, возникает новая угроза, которая, несомненно, оказывает глобальное воздействие из-за ее типа распространения и цели атаки и хорошо известная атака Крак, которая была обнаружена 16 октября этого года.

Атака Krack - это уязвимость KRACK в WPA2, которая, как мы все знаем, является наиболее распространенным методом безопасности в большинстве беспроводных маршрутизаторов, запущенных с 2004 года. Ее характер позволяет хакерам проникать в полностью безопасное соединение Wi-Fi без сообщите жертве, пока не станет слишком поздно, чтобы она что-то предприняла, чтобы предпринять меры безопасности и потому, что проблема с этой атакой, просто, подавляющее большинство современных беспроводных устройств, включая наши мобильные устройства, используют WPA2 для согласования Вход в сеть.

Что и как работает атака Крак

Мы упоминали, что WPA2 - это протокол, предназначенный для защиты всех защищенных сегодня сетей Wi-Fi. Что ж, с помощью Krack злоумышленник в сети жертвы может использовать эти уязвимости с помощью ключевых атак переустановки (KRACK). то есть злоумышленники могут использовать эту новую технику атаки для чтения информации, которая ранее должна была быть надежно зашифрована. Это может быть использовано для кражи конфиденциальной информации, такой как номера кредитных карт, пароли, сообщения чата, электронные письма, фотографии и т. Д.

Атака работает против всех современных защищенных сетей Wi-Fi и, в зависимости от конфигурации сети, также позволяет вводить данные и манипулировать ими. Например, злоумышленник может внедрить в веб-сайты вымогателей или другие вредоносные программы, просто подключившись к сети Wi-Fi.

Две из систем, которые наиболее уязвимы для этой атаки, - это Android, начиная с версии 6.0, и Linux, поскольку возможно переустановить ключ шифрования с нулевым объемом данных. При атаке на другие устройства труднее расшифровать все пакеты, хотя можно расшифровать большое количество пакетов.

В следующем видео подробно объясняется, как злоумышленник может расшифровать все данные, передаваемые жертвой:

1. Как подробно работает атака Крак

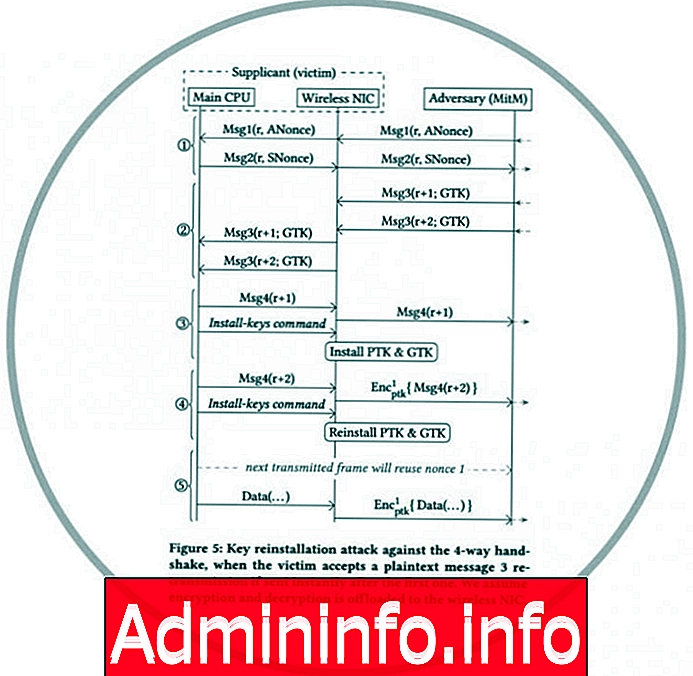

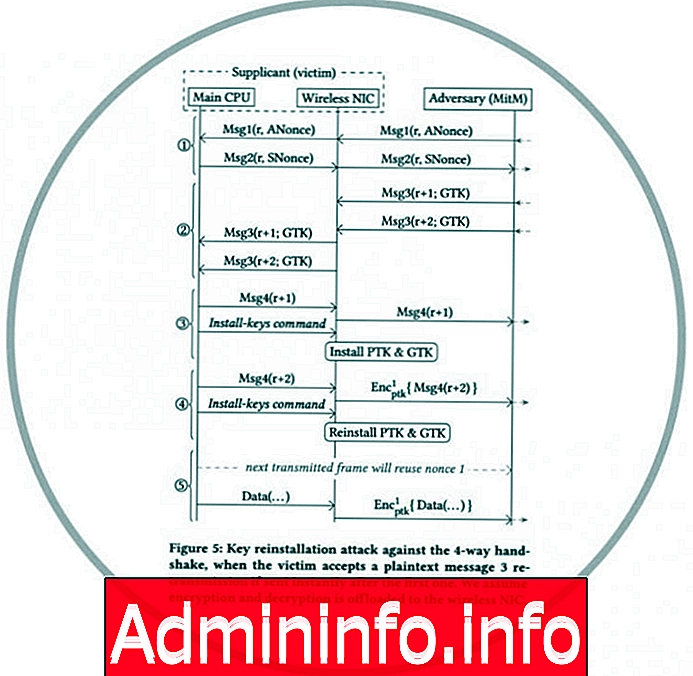

Атака Krack направлена на четырехсторонний процесс протокола WPA2, который происходит, когда клиент желает присоединиться к защищенной сети Wi-Fi, и используется для подтверждения того, что и клиент, и точка доступа имеют правильные учетные данные.

В этом четырехстороннем процессе согласовывается новый ключ шифрования, который будет использоваться для шифрования всего последующего трафика. В настоящее время все современные защищенные сети Wi-Fi используют протокол четырехсторонней связи, который подразумевает, что на все эти сети влияет или какой-либо вариант атаки Krack. Например, атака работает против личных и деловых сетей Wi-Fi, против предыдущего WPA и последнего стандарта WPA2 и даже против сетей, которые используют только шифрование AES. Все эти атаки на WPA2 используют новую технику, называемую атака с переустановкой ключа (KRACK), которая состоит из следующих шагов:

Ключевые атаки переустановки: описание высокого уровня

При атаке с переустановкой ключа злоумышленник заставляет жертву переустанавливать уже используемый ключ. Это достигается путем манипулирования и воспроизведения криптографических приветствий. Когда жертва переустанавливает ключ, связанные параметры, такие как номер пакета инкрементной передачи и номер пакета приема, будут восстановлены до их начального значения. По сути, для обеспечения безопасности ключ должен быть установлен и использован только один раз. К сожалению, этот тип практики не гарантируется протоколом WPA2.

Ключевые атаки по переустановке: конкретный пример против 4-стороннего процесса WPA2

Когда клиент присоединяется к сети Wi-Fi, он запускает 4-стороннюю ссылку для согласования нового ключа шифрования. Этот ключ будет установлен после получения сообщения 3 от 4-сторонней связи, и после установки ключа он будет использоваться для шифрования обычных фреймов данных с использованием протокола шифрования.

Однако, поскольку сообщения могут быть потеряны или отброшены, точка доступа (AP) будет повторно передавать сообщение 3, если оно не получило соответствующий ответ в качестве подтверждения получения. В результате клиент может принимать сообщение 3 несколько раз, и каждый раз, когда он получает это сообщение, он переустанавливает один и тот же ключ шифрования и, следовательно, сбрасывает номер пакета инкрементной передачи и получает счетчик воспроизведения, используемый протокол шифрования

$config[ads_text5] not foundВ результате, путем принудительного повторного использования пакета передачи и, таким образом, протокол шифрования может быть атакован, например, пакеты могут быть воспроизведены, расшифрованы и / или подделаны. Та же самая техника может также использоваться, чтобы напасть на групповой ключ, PeerKey, TDLS и быстрый переходной канал BSS.

воздействие

Расшифровка пакета возможна, потому что атака переустановки ключа приводит к тому, что номера передачи (иногда также называемые номерами пакетов или векторами инициализации) сбрасываются в ноль. В результате тот же ключ шифрования используется со значениями пакета передачи, которые уже использовались в прошлом. В свою очередь, это заставляет все протоколы шифрования WPA2 повторно использовать поток ключей при шифровании пакетов, что облегчает атаку Krack.

Возможность расшифровывать пакеты можно использовать для расшифровки пакетов TCP SYN, что позволяет злоумышленнику получать порядковые номера TCP соединения и перехватывать TCP-соединения. В результате, даже если мы защищены WPA2, теперь злоумышленник может совершить одну из самых распространенных атак на открытые сети Wi-Fi: внедрить вредоносные данные в незашифрованные соединения HTTP. Например, злоумышленник может воспользоваться этой ситуацией для внедрения вымогателей или вредоносных программ в веб-сайты, которые жертва посещает и которые не зашифрованы.

Если жертва использует протокол шифрования WPA-TKIP или GCMP вместо AES-CCMP, воздействие будет экспоненциально более критичным.

2. Влияние атаки Крэка на Android и Linux

Атака Крэка наиболее сильно влияет на версию 2.4 и выше wpa_supplicant, который является широко используемым в Linux клиентом Wi-Fi.

В этом случае клиент установит нулевой ключ шифрования вместо переустановки реального ключа. Эта уязвимость вызвана комментарием в стандарте Wi-Fi, в котором предлагается удалить ключ шифрования из памяти после его первой установки. Когда клиент теперь получает ретранслированное сообщение от 4-сторонней связи WPA2, он переустанавливает удаленный ключ шифрования, эффективно устанавливая нулевой ключ.

В случае Android мы видим, что используется wpa_supplicant, поэтому Android 6.0 и выше также содержит эту уязвимость, которая упрощает перехват и манипулирование трафиком, отправляемым этими устройствами Linux и Android.

Мы должны помнить, что в настоящее время 50% устройств Android уязвимы для этого разрушительного варианта Krack, поэтому мы должны быть осторожны и принять необходимые меры безопасности, чтобы не стать очередной жертвой.

CVE (Общие уязвимости и уязвимости - Общие уязвимости и уязвимости) были разработаны для отслеживания того, какие продукты подвержены конкретным случаям атаки Крэка на ключевом уровне переустановки.

Текущие доступные CVE:

Переустановите одноранговый ключ шифрования (PTK-TK) в протоколе 4-сторонней связи.

CVE-2017-13077

Переустановите групповой ключ (GTK) в протоколе 4-сторонней связи.

CVE-2017-13078

Переустановите ключ группы целостности (IGTK) в протоколе 4-сторонней связи.

CVE-2017-13079

Переустановите групповой ключ (GTK) в обмен группового ключа

CVE-2017-13080

Переустановите ключ группы целостности (IGTK) в приветствии ключа группы

CVE-2017-13081

Принятие повторно переданного запроса на быструю повторную ассоциацию перехода BSS (FT) и переустановку ключа шифрования в парах (PTK-TK)

CVE-2017-13082 [

Переустановите ключ STK в процессе PeerKey

CVE-2017-13084

Переустановите ключ конфигурации прямого канала туннеля peerKey (TPK) (TDLS) в протокол канала TDLS.

CVE-2017-13086

Переустановка группового ключа (GTK) при обработке кадра ответа в режиме ожидания управления беспроводной сетью (WNM)

CVE-2017-13087

Переустановите ключ группы целостности (IGTK) при обработке кадра ответа режима ожидания управления беспроводной сетью (WNM).

$config[ads_text6] not foundCVE-2017-13088

Мы должны помнить, что каждый идентификатор CVE представляет собой конкретный случай ключевой атаки переустановки. Это означает, что каждый идентификатор CVE описывает конкретную уязвимость протокола и, следовательно, каждый отдельный идентификатор CVE влияет на многих поставщиков. Например, Microsoft разработала CVE-2017-13080 для своих устройств Windows 10.

При этой атаке мы должны уточнить, что не будет возможности украсть пароль нашей сети Wi-Fi, но вы можете следить за всем, что мы делаем через него, что деликатно, и Krack не работает против устройств Windows или iOS.

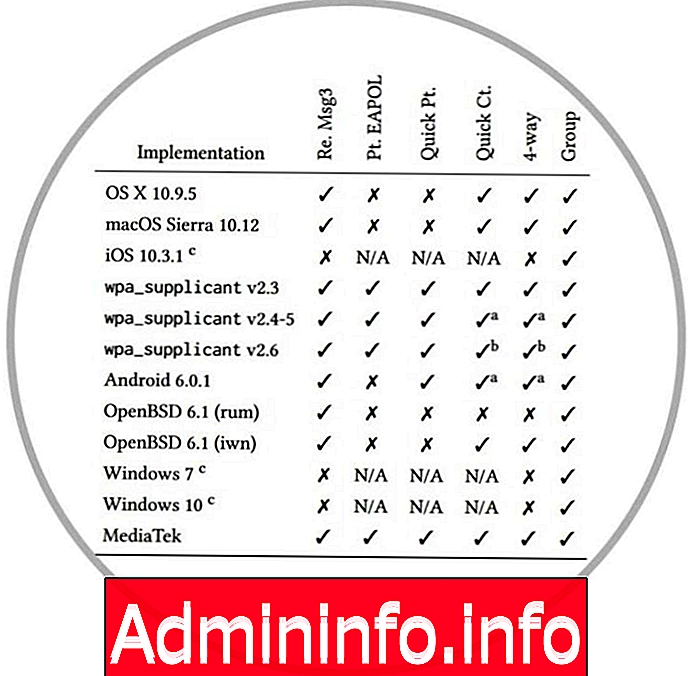

Мы видим, что Android включен со всеми путями атаки Krack:

Ключевые переустановки Atacks

При этом мы можем отметить, что другими уязвимыми платформами, в меньшем масштабе, являются OpenBSD, OS X 10.9.5 и macOS Sierra 10.12.

4. Как защитить себя от этой атаки Крак

Будучи невидимой атакой, мы никогда не осознаем, что на нас нападает Крак, поэтому мы можем принять следующие рекомендации в качестве хорошей практики:

- Если возможно, используйте сети VPN

- Всегда проверяйте, что сайты используют безопасный протокол HTTP, HTTPS

- Убедитесь, что все устройства обновлены, а также обновите прошивку маршрутизатора.

- Используйте исправления безопасности производителя по следующим ссылкам:

Microsoft

Debian

Вскоре будет запущена серия сценариев, которые будут очень полезны для смягчения воздействия Крэка и, таким образом, для борьбы с этой новой угрозой.

Хотя наши устройства уязвимы для этой атаки, мы должны внимательно относиться к тому, как мы ориентируемся, как мы вводим личную информацию и, прежде всего, быть в курсе новых обновлений системы.

СТАТЬИ