Одной из наиболее эффективных мер безопасности, которую мы можем внедрить в любой организации, в том числе на личном уровне, является использование брандмауэра, который выполняет функцию мониторинга и контроля над тем, как сетевые пакеты входят и выходят из локальной сети.

Брандмауэр позволяет включать или отключать трафик через определенные порты, добавлять новые правила трафика и, таким образом, иметь гораздо более точный и прямой контроль над всей проблемой сети, которая является одной из самых деликатных с точки зрения безопасности.

Сегодня Solvetic проанализирует некоторые из лучших брандмауэров для Linux и, таким образом, найдет практическую альтернативу безопасности.

Iptables

Iptables - это инструмент командной строки, который часто используется для настройки и управления набором правил фильтрации пакетов в Linux 2.4.x и более поздних средах. Это один из наиболее часто используемых инструментов брандмауэра, который может фильтровать пакеты в сетевом стеке одного и того же ядра.

Пакет iptables также включает в себя ip6tables, с ip6tables мы можем настроить фильтр пакетов IPv6.

Некоторые из его основных функций

- Перечисляет содержимое набора правил фильтрации пакетов.

- Проверять только заголовки пакетов, что делает процесс более гибким

- Позволяет добавлять, удалять или изменять правила по мере необходимости в наборах правил фильтрации пакетов.

- Поддерживает резервное копирование и восстановление с файлами.

Iptables в Linux обрабатывает следующие файлы:

Это скрипт инициализации для запуска, остановки, перезапуска и сохранения правил

/etc/init.d/iptables

В этом файле хранятся наборы правил

/ etc / sysconfig / iptables

Относится к бинарным файлам Iptables

/ sbin / iptables

Настроить Iptables

IPCop Firewall

IPCop Firewall - это дистрибутив брандмауэра Linux, предназначенный для домашних пользователей и SOHO (небольших офисов). Веб-интерфейс IPCop очень прост в использовании и упрощает его использование. Вы можете настроить компьютер как защищенную VPN для обеспечения безопасной среды через Интернет. Он включает в себя часто используемую информацию, чтобы обеспечить пользователям удобство просмотра веб-страниц.

В рамках его основных характеристик мы имеем

- Он имеет веб-интерфейс с цветовой кодировкой, который позволяет нам отслеживать производительность графики для процессора, памяти и диска, а также производительность сети

- Автоматически просматривать и вращать записи

- Поддержка нескольких языков

- Обеспечивает стабильное и легко развертываемое безопасное обновление и добавляет текущие исправления уровня безопасности.

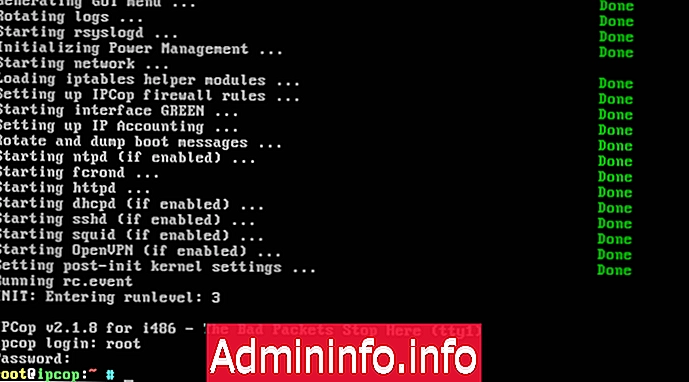

Там мы можем загрузить образ ISO или тип установки в качестве носителя USB. Это отличается от многих приложений брандмауэра, поскольку его можно установить как дистрибутив Linux. В этом случае мы выбираем ISO-образ и должны выполнить шаги мастера установки. Как только мы назначим все параметры, у нас будет доступ к IPCop:

Ваша загрузка доступна по следующей ссылке:

IPCop Firewall

Shorewall

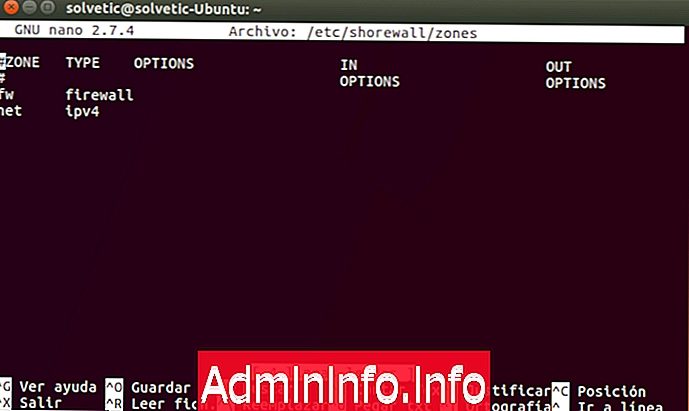

Shorewall - это инструмент настройки шлюза или брандмауэра для GNU / Linux. С Shorewall у нас есть высокоуровневый инструмент для настройки сетевых фильтров, поскольку он позволяет нам определять требования к брандмауэру с помощью записей в наборе определенных файлов конфигурации.

Shorewall может читать файлы конфигурации, и с помощью утилит iptables, iptables-restore, ip и tc Shorewall может настроить Netfilter и сетевую подсистему Linux в соответствии с установленными требованиями. Shorewall может использоваться в выделенной системе межсетевого экрана, маршрутизации, многофункциональном сервере или в автономной системе GNU / Linux.

Shorewall не использует режим совместимости Netfilter ipchains и может использовать возможности отслеживания состояния подключения Netfilter.

Его основные особенности

- Используйте средства отслеживания соединений Netfilter для фильтрации пакетов состояния

- Поддерживает широкий спектр приложений маршрутизатора, межсетевого экрана и шлюза

- Централизованное администрирование брандмауэра

- GUI интерфейс с панелью управления Webmin

- ISP множественная поддержка

- Поддерживает маскарадинг и переадресацию портов

- Поддержка VPN

Для его установки мы выполним следующее:

sudo apt-get установить shorewall$config[ads_text5] not found

UFW - несложный брандмауэр

UFW в настоящее время позиционирует себя как один из самых полезных, динамичных и простых в использовании межсетевых экранов в средах Linux. UFW расшифровывается как несложный брандмауэр и представляет собой программу, разработанную для управления брандмауэром сетевого фильтра. Он предоставляет интерфейс командной строки и призван быть простым и легким в использовании, отсюда и его название. ufw предоставляет простую структуру для управления сетевым фильтром, а также предоставляет нам интерфейс командной строки для управления брандмауэром из терминала.

$config[ads_text5] not foundВ пределах его характеристик мы находим

- IPV6 совместимый

- Расширенные возможности регистрации с подключением и отключением

- Мониторинг состояния брандмауэра

- Расширяемая рама

- Может быть интегрирован с приложениями

- Это позволяет добавлять, удалять или изменять правила в соответствии с потребностями.

Команды для использования:

sudo apt-get install ufw (установить UFW) статус sudo ufw (проверить состояние UFW) sudo ufw enable (включить UFW) sudo ufw allow 2290: 2300 / tcp (добавить новое правило)

Настроить UFW

$config[ads_text6] not foundVuurmuur

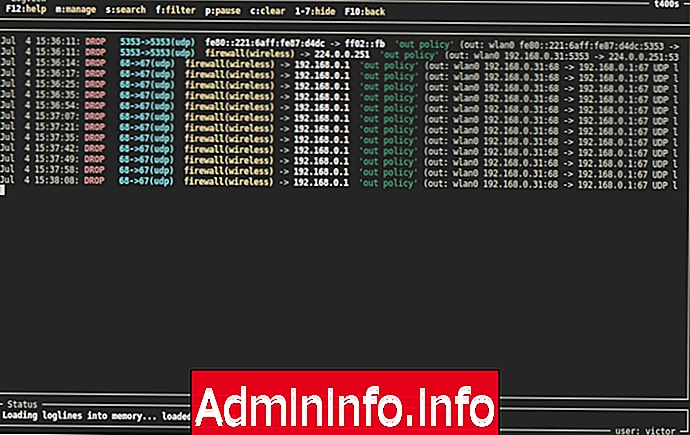

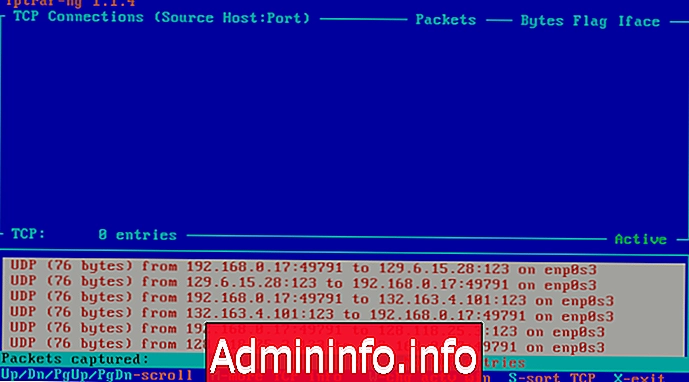

Vuurmuur - администратор брандмауэра, созданный на основе iptables в среде Linux. Он имеет простую и удобную конфигурацию, которая допускает простые и сложные конфигурации. Конфигурация может быть полностью настроена через графический интерфейс Ncurses, который обеспечивает безопасное удаленное администрирование через SSH или в консоли.

$config[ads_text5] not foundVuurmuur поддерживает формирование трафика, имеет мощные функции мониторинга, которые позволяют администратору просматривать журналы, соединения и использование полосы пропускания в режиме реального времени. Vuurmuur является программным обеспечением с открытым исходным кодом и распространяется в соответствии с условиями GNU GPL.

В пределах его характеристик мы находим

- Не требует обширных знаний iptables

- Он имеет читабельный синтаксис правил

- Поддержка IPv6 (экспериментальная)

- Включает моделирование трафика

- Ncurses GUI, X не требуется

- Процесс перенаправления портов становится очень простым

- Легко настроить с помощью NAT

- Включает политику безопасности по умолчанию

- Полностью управляемый через ssh и из консоли (в том числе из Windows, используя PuTTY)

- Скрипт для интеграции с другими инструментами

- Включает антиспуфинговые функции

- Отображение в реальном времени

- Отображение соединения в реальном времени

- Аккаунт с журналом аудита: все изменения записываются

- Регистрация новых подключений и плохих пакетов

- Учет объема трафика в реальном времени

Для установки Vuurmuur в Ubuntu 17 мы должны добавить следующую строку в файл /etc/apt/sources.list:

deb ftp://ftp.vuurmuur.org/ubuntu/ lucid mainВ случае использования Debian мы введем следующее:

deb ftp://ftp.vuurmuur.org/debian/ squeeze mainПозже мы выполним следующие команды:

sudo apt-get update (пакеты обновления) sudo apt-get install libvuurmuur vuurmuur vuurmuur-conf (установить брандмауэр)После установки мы можем использовать этот брандмауэр для создания наших правил.

pfSense

pfSense - это дистрибутив программного обеспечения сетевого брандмауэра / маршрутизатора с открытым исходным кодом, основанный на операционной системе FreeBSD. Программное обеспечение pfSense используется для создания правил брандмауэра / маршрутизатора, предназначенных для сети, и отличается своей надежностью и предлагает множество функций, в основном используемых в коммерческих брандмауэрах.

Pfsense может быть включен во многие бесплатные сторонние программные пакеты для дополнительной функциональности.

В пределах его характеристик мы находим

- Настраивается и обновляется благодаря веб-интерфейсу

- Он может быть развернут как межсетевой экран периметра, маршрутизатор, DHCP-сервер и DNS

- Может быть настроен как точка беспроводного доступа и конечная точка VPN

- Предлагает формирование трафика и информацию о сервере в режиме реального времени

- Балансировка нагрузки входящих и исходящих.

Там мы можем скачать опцию в соответствии с архитектурой, над которой мы работаем. Как только ISO-образ был загружен, мы приступаем к его записи на CD или USB-носитель и загрузке оттуда. Выберите опцию 1 или 2, и после установки параметров начнется процесс установки.

ISO-образ pfSense доступен по следующей ссылке:

pfSense

Настроить pfsense

IPFire

IPFire был разработан с различными параметрами модульности и высокой степенью гибкости, что позволяет администраторам легко реализовывать многие его варианты, такие как брандмауэр, прокси-сервер или шлюз VPN. Модульная конструкция IPFire гарантирует, что его работа точно соответствует его конфигурации. При использовании IPFire у нас будет простое управление, и его можно будет обновлять через менеджер пакетов, что значительно упростит его обслуживание.

$config[ads_text6] not foundРазработчики IPFire сосредоточились на безопасности и разработали ее как брандмауэр SPI (Stateful Packet Inspection). Основные функции IPFire основаны на различных сегментах, таких как:

безопасность

Основной целью IPFire является безопасность, и поэтому он имеет возможность сегментировать сети на основе их соответствующих уровней безопасности и облегчает создание пользовательских политик, которые управляют каждым сегментом.

Безопасность модульных компонентов в IPFire является одним из их приоритетов. Обновления имеют цифровую подпись и зашифрованы, поэтому они могут быть автоматически установлены Pakfire (система управления пакетами IPFire). Поскольку IPFire обычно подключается напрямую к Интернету, это представляет угрозу безопасности, поскольку может быть основной целью для хакеров и других угроз. Простой менеджер пакетов Pakfire дает администраторам уверенность в том, что они используют последние обновления безопасности и исправления ошибок для всех компонентов, которые они используют.

С IPFire у нас будет приложение, которое защищает нас от ферм нулевого дня, устраняя целые классы ошибок и эксплуатируя векторы.

брандмауэр

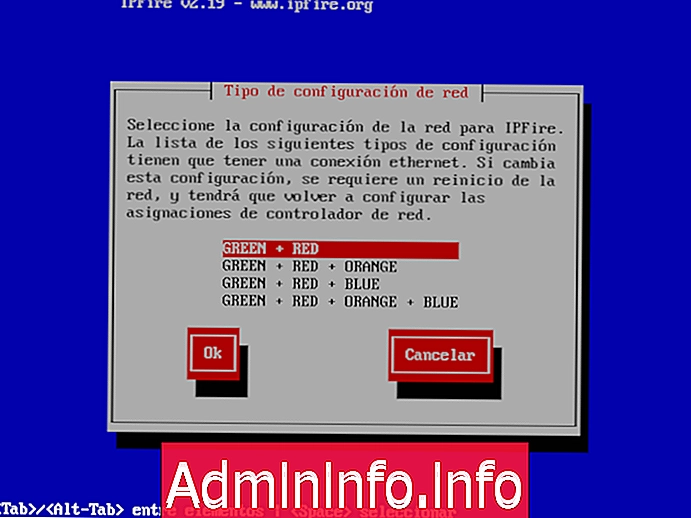

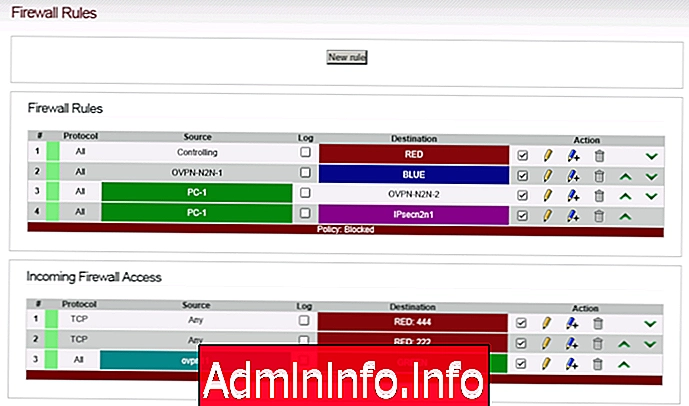

IPFire использует межсетевой экран SPI (Stateful Packet Inspection), который был построен на netfilter (инфраструктура фильтрации пакетов Linux). В процессе установки IPFire сеть настраивается в разных отдельных сегментах, и каждый сегмент представляет группу компьютеров с общим уровнем безопасности:

Сегменты:

- Зеленый: зеленый указывает на «безопасную» область. Это где все постоянные клиенты остаются. Обычно он состоит из проводной локальной сети.

- Красный: красный указывает на «опасность» в интернет-соединении. Ни одна сеть не может проходить через брандмауэр, если мы не настроим ее специально как администраторы.

- Синий: синий представляет «беспроводную» часть локальной сети (ее цвет был выбран, потому что это цвет неба). Поскольку беспроводная сеть имеет потенциал для использования пользователями, она однозначно идентифицируется, и в ней действуют конкретные правила для клиентов. Клиенты в этом сегменте сети должны быть явно авторизованы, прежде чем они смогут получить доступ к сети.

- Апельсин: Апельсин известен как «демилитаризованная зона» (DMZ). Все серверы, которые являются общедоступными, отделены от остальной части сети здесь для ограничения нарушений безопасности.

Там мы можем загрузить ISO-образ IPFire, поскольку он обрабатывается как независимый дистрибутив и после настройки загрузки. Мы должны выбрать опцию по умолчанию и следовать инструкциям мастера. После установки мы можем получить доступ через Интернет со следующим синтаксисом:

http: // IP_адрес: 444

IPFire можно скачать по следующей ссылке:

IPFire

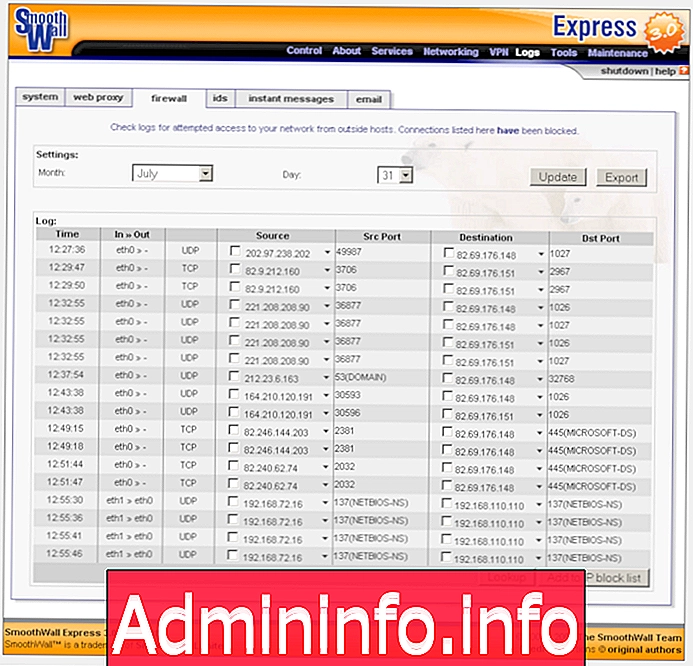

SmoothWall & SmoothWall Express

SmoothWall - это брандмауэр Linux с открытым исходным кодом и настраиваемым веб-интерфейсом. Его веб-интерфейс известен как WAM (Web Access Manager). SmoothWall предлагается в качестве дистрибутива Linux, предназначенного для использования в качестве брандмауэра с открытым исходным кодом, а его дизайн ориентирован на облегчение использования его конфигурации. SmoothWall настраивается через Графический интерфейс основан на wdb, и для его установки и использования требуются минимальные знания Linux.

Среди его основных особенностей мы находим

- Поддерживает LAN, DMZ и беспроводные сети, в дополнение к внешним

- Фильтрация контента в реальном времени

- HTTPS-фильтрация

- Поддержка прокси

- Отображение журнала и монитор активности брандмауэра

- Управление статистикой трафика по IP, интерфейсу и запросу

- Простое резервное копирование и восстановление.

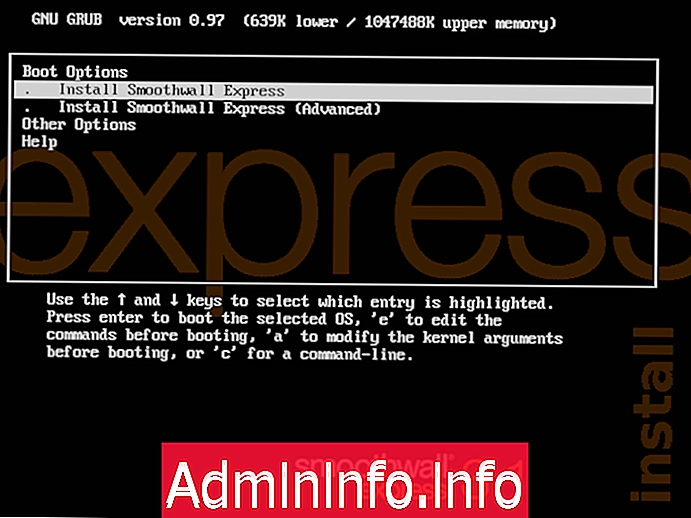

После загрузки ISO мы начнем с него и увидим следующее:

Там мы выбираем наиболее подходящий вариант и следуем инструкциям мастера установки. Как и IPFire, SmoothWall позволяет нам настраивать сегменты сети для повышения уровня безопасности. Мы настроим пароли пользователей. Таким образом, это приложение будет установлено, и мы сможем получить к нему доступ через веб-интерфейс для управления им:

SmoothWall предлагает нам бесплатную версию SmoothWall Express, которую можно скачать по следующей ссылке:

SmoothWall Express

ConfigServer Security Firewall (CSF)

Он был разработан как кроссплатформенный и очень универсальный межсетевой экран, основанный на концепции межсетевого экрана с проверкой состояния пакетов (SPI). Он поддерживает практически все среды виртуализации, такие как Virtuozzo, OpenVZ, VMware, XEN, KVM и Virtualbox.

CSF может быть установлен в следующих операционных системах

$config[ads_text5] not found- RedHat Enterprise v5 до v7

- CentOS v5 до v7

- CloudLinux v5 до v7

- Fedora v20 до v26

- OpenSUSE v10, v11, v12

- Debian v3.1 - v9

- Ubuntu v6 до v15

- Slackware v12

В его многочисленных функциях мы находим

- SPI прямой скрипт брандмауэра iptables

- В нем есть процесс Daemon, который проверяет ошибки аутентификации при входе в систему: Coup imap, Dovecot, uw-imap, Kerio, openSSH, cPanel, WHM, веб-почта (только для серверов cPanel), Pure-ftpd, vsftpd, Proftpd, Pages Web-защита, защищенная паролем (htpasswd), mod_security (v1 и v2) и ошибки Exim SMTP AUTH.

- Соответствующие регулярные выражения

- Отслеживание входа в POP3 / IMAP для усиления почасового входа

- SSH логин уведомления

- SU входное уведомление

- Чрезмерная блокировка соединения

- Интеграция пользовательского интерфейса для cPanel, DirectAdmin и Webmin

- Простое обновление между версиями cPanel / WHM, DirectAdmin или Webmin

- Простое обновление между версиями оболочки

- Предварительно настроен для работы на сервере cPanel со всеми открытыми стандартными портами cPanel

- Предварительно настроен для работы на сервере DirectAdmin со всеми открытыми стандартными портами DirectAdmin.

- Автоматическая настройка порта SSH, если он не является стандартным при установке

- Блокировка трафика на неиспользуемых IP-адресах сервера: помогает снизить риск для сервера

- Оповещение, когда скрипты конечного пользователя отправляют чрезмерное количество писем в час, чтобы идентифицировать скрипты спама

- Отчеты о подозрительных процессах: отчеты о потенциальных уязвимостях, запущенных на сервере

- Чрезмерные отчеты о пользовательских процессах

- Блокируйте трафик в различных списках блокировки, включая черный список DShield и список DROP Spamhaus

- Защита пакетов BOGON

- Предварительно сконфигурированные конфигурации для низкого, среднего или высокого уровня безопасности брандмауэра (только для серверов cPanel)

- IDS (система обнаружения вторжений), где последняя строка обнаружения предупреждает вас об изменениях в системе и двоичных файлах приложений

- SYN Защита от наводнений и многое другое.

Вариант 1 Установка

Загрузите файл .tgz по следующей ссылке:

CSF

Вариант 2 Установка

Или выполните следующие строки:

cd / usr / src / wget https://download.configserver.com/csf.tgz tar -xzf csf.tgz cd / usr / src / csf sh install.sh

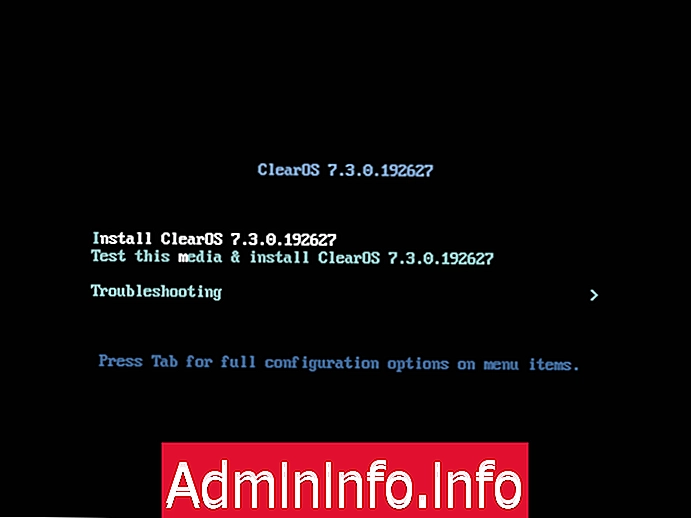

ClearOS

ClearOS 7, Community Edition - серверная операционная система Linux с открытым исходным кодом, предназначенная для экспертов и энтузиастов Linux, которые используют открытый исходный код и вносят свой вклад в глобальное сообщество пользователей с предложениями и новыми идеями.

Все обновления, исправления ошибок, исправления и исправления безопасности предоставляются бесплатно по возрастанию. Эти функции охватывают более 75 ИТ-функций: управление доменом, управление сетью и пропускной способностью, обмен сообщениями и многое другое.

Поскольку это дистрибутив Linux, мы загрузим ISO-образ и настроим загрузку на USB-носитель или CD / DVD. Мы видим, что его среда установки похожа на Ubuntu. Мы будем следовать инструкциям мастера установки:

Мы устанавливаем пароль root и продолжим установку. Как только мы войдем в систему, мы увидим следующее окно, в котором инструкции по доступу будут предоставляться через Интернет. Мы можем нажать на опцию «Exit to Text Console», чтобы получить доступ к консоли ClearOS. Там мы можем выполнить некоторые из доступных действий:

ClearOS предлагает несколько вариантов продукта, но бесплатной версией является Community Edition, которая доступна по следующей ссылке:

ClearOS

OPNsense

OPNsense - это брандмауэр и платформа маршрутизации, основанная на открытом исходном коде FreeBSD, простая в использовании и простая в сборке. OPNsense включает в себя большинство функций, доступных в дорогих коммерческих брандмауэрах, и включает в себя широкий набор функций коммерческих предложений с преимуществами открытых и проверяемых источников.

$config[ads_text5] not foundOPNsense был запущен как ответвление pfSense® и m0n0wall в 2014 году, а его первый официальный запуск состоялся в январе 2015 года. OPNsense предлагает еженедельные обновления для системы безопасности с небольшими приращениями, чтобы быть на шаг впереди новых возникающих угроз сегодня. Фиксированный цикл запуска из 2 основных запусков каждый год дает компаниям возможность планировать улучшения на уровне безопасности.

Некоторые из его основных функций:

- Формирователь трафика

- Двухфакторная аутентификация во всей системе

- Пленный портал

- Forward Caching Proxy (прозрачный) с поддержкой черного списка

- Виртуальная частная сеть с IPsec, OpenVPN и устаревшей поддержкой PPTP

- Высокая доступность и отказоустойчивость оборудования (с синхронизацией конфигурации и синхронизированных таблиц состояния)

- Обнаружение и предотвращение вторжений

- Интегрированные инструменты отчетности и мониторинга, включая диаграммы RRD

- Netflow Exporter

- Мониторинг сетевого потока

- Поддержка дополнений

- DNS-сервер и DNS-маршрутизатор

- DHCP-сервер и реле

- Динамический DNS

- Зашифрованная резервная копия конфигурации на Google Диске

- Межсетевой экран государственной инспекции

- Детальный контроль над таблицей состояния

- Поддержка 802.1Q VLAN

Как только ISO-образ был загружен, мы приступаем к установке. В процессе установки необходимо будет настроить параметры сети, VLAN и т. Д.

После завершения этого процесса мы сможем получить доступ через Интернет и выполнить соответствующие настройки на уровне брандмауэра.

Ваша загрузка доступна по следующей ссылке:

OPNsense

С помощью этих параметров брандмауэра мы можем поддерживать наилучшие уровни безопасности в наших дистрибутивах Linux.

СТАТЬИ