В мире, где мы находимся все больше и больше онлайн (каждый день с большей силой), где многие из нас чувствуют себя очень комфортно с тем, как мы можем выполнять наши ежедневные задачи в цифровом виде. Мы должны понимать, что все это меняет жизнь всех нас, потому что мы полностью зависим от этого цифрового мира на всех уровнях, таких как бизнес, базовые общественные системы, необходимые для любой страны и даже для личного дома.

Что бы там ни было, мы должны осознавать опасности, которые нас подстерегают, потому что, например, сегодня нет необходимости ходить в офис банка, чтобы делать какие-то движения, но все делается через платформу организации, Мы больше не пользуемся услугами переписки, поскольку мы используем социальные сети, чаты и электронную почту, будучи подключенными 24 часа в сутки через мобильные телефоны и компьютеры.

Все взаимосвязано в один клик от обновления, чтобы люди знали, что, как и где мы находимся, среди других функций и задач. Мы не спрашиваем себя: насколько мы безопасны в этом онлайн-мире? ответ простой, очень неопределенный.

Причина этого заключается в том, что по мере того, как расширяются возможности делать все в сети, в том числе наши повседневные задачи, растет число злоумышленников, атак, компьютерных вирусов и т. Д. Все они получены различными способами и на разных платформах, где, хотя у нас нет миллионов евро или долларов на наших банковских счетах или мы признаны во всем мире, мы подвержены различным атакам.

Вот почему сегодня в Solvetic мы сосредотачиваемся на объяснении одной из угроз, которые находятся в устах каждого в своих атаках по всему миру, которая, хотя и не нова, как думают многие, взлетает на дрожжах бум и к чему Мы должны быть внимательны со всей необходимой осторожностью.

Эта угроза называется Ransomware, и мы надеемся, что момент прочтения этой статьи с вашей стороны не для того, чтобы уже впасть в нее, особенно для того, чтобы вы могли немного больше защитить себя, будь вы компания или обычный человек, который хочет избежать этого и Еще один подобный тип угроз.

Наша цель - чтобы каждый пользователь или компания приняли необходимые меры, чтобы не стать жертвой этой атаки и всегда нести ответственность за все, что мы делаем в сети.

Что такое вымогателей?

Точно так же, как и похищение людей в экономических целях, в мире информационных технологий вымогатели стали атакой угонщиков данных, поскольку эта атака, в основном, получает доступ к нашему оборудованию, шифрует всю информацию и требует определенной суммы денег. для восстановления, это так просто.

Происхождение названия «Ransomware» происходит от сочетания двух слов:

- Выкуп (похищение)

- изделия (Программное обеспечение)

Эта атака, также известная как мошенническое или мошенническое программное обеспечение, затрагивает пользователей с 2005 года. Несмотря на то, что она развивалась, появляясь в различных видах, совершенствуясь и обнаруживая слабые места, где она может легко распространяться. Мы оставляем вам видео, которое объясняет это исключительным образом, чтобы понять его на всех уровнях.

Как работает Ransomware

Ransomware использует ряд шагов, где, к сожалению, первый из них дается жертвой при его выполнении, эти шаги:

- Сканирование системы с помощью USB-накопителей, мошеннических писем и т. Д.

- Установка в систему при запуске зараженного файла.

- Выбор файлов для шифрования.

- Шифрование выбранных данных в настоящее время с использованием 2048-битного RSA.

- Сообщения жертве с использованием различных альтернатив, от электронных писем до голосовых сообщений

- Ожидание оплаты с использованием таких средств, как биткойны, MoneyPak, Ukash и cashU, среди других.

- Отправка ключей шифрования жертве, но это не на 100% безопасно. (Мы можем сказать, что они НЕ отправят это вам, мы не рекомендуем платить).$config[ads_text5] not found

Как мы видим, это цепь, которую мы сами можем разорвать с самого начала. В мире Интернета и цифровых технологий людей следует учить, что гораздо лучше всегда думать плохо, и у вас все получится. Будьте подозрительны и не будьте одним из тех, кто открыто открывает любое полученное вложение, или входит на любой веб-сайт и устанавливает любую программу без колебаний.

1. Типы атак вымогателей

Существует несколько типов этой атаки, известных во всем мире как они:WannaCry Ransomware

Это Ransomware в последнее время наиболее известен, потому что он наносил удары по многим командам компаний и людей по всему миру. Это криптографическое вымогательское ПО, но его стоит занести в каталог, поскольку, как вы знаете, в новостях по всему миру, для атак, совершаемых во многих разных странах. Важно отметить, что это не ново, как думают многие, так как он готовил во многих командах в течение некоторого времени. Вы можете видеть на следующем изображении, где они сделаны.

В Интернете много вирусов и опасных атак, но WannaCry Ransomware - один из худших .

По сути, мы можем сказать, что считаем его худшим, потому что он выполняет чистое шифрование нескольких очень важных файлов с мощным алгоритмом и паролем, что делает его очень трудным иметь их снова. Также важно указать на простоту исполнения, которую он должен передавать и выполнять на всех сетевых устройствах.

WannaCry Decryptor проникает в ваш компьютер, особенно по электронной почте, и когда вы выполняете его, не осознавая этого, вы шифруете информацию. Серьезным моментом является то, что после того, как все файлы на компьютере зашифрованы, он реплицируется по сети на другие серверы, компьютеры и т. Д. Все, что вы подключили к сетевым дискам, также может быть зашифровано. Поэтому вполне нормально, что однажды зараженный компьютер распространится практически на всех в сети.

Для его репликации воспользуйтесь системными пробелами, особенно в Windows. Поэтому рекомендуется всегда обновлять их со всеми исправлениями, чтобы не было так легко копировать их из стороны в сторону.

Такое поведение объясняет, что желательно отключить оборудование, чтобы оно не продолжало шифровать и распространять. Поэтому, если они инфицированы внутри компании, первое, что они просят у компаний в целом, - это отключить и отключить все оборудование, все это так, чтобы оно не продолжало шифровать файлы и увеличивать проблему. Они должны найти источник и восстановить все затронутые компьютеры и серверы.

Шифрование ваших файлов является очень востребованным методом защиты конфиденциальности ваших самых конфиденциальных файлов. В этой атаке используются очень надежные алгоритмы шифрования, которые невозможно сломать, если у вас нет ключа. Теперь позже мы углубимся в этот тип вымогателей.

Криптографический вымогатель

Этот тип атаки использует алгоритмы продвинутого уровня, и его основная функция заключается в блокировании системных файлов, где для доступа к ним мы должны заплатить сумму, иногда высокую, денег.

В этом типе мы находим CryptoLocker, Locky, TorrentLocker, а также WannaCry и т. Д.

MBR Ransomware

Мы знаем, что MBR (Master Boot Record) управляет запуском операционной системы, и этот тип атаки отвечает за изменение значений загрузочных секторов, чтобы пользователь не мог запустить свою операционную систему обычным способом.

Winlocker

Эта атака основана на SMS, текстовых сообщениях, поэтому для разблокировки файлов требуется отправка текстового сообщения на платежный сайт с назначенным кодом.

$config[ads_text5] not foundГоловоломка

Эта атака отвечает за периодическое удаление файлов, чтобы жертва чувствовала давление, чтобы заплатить выкуп, чтобы не потерять более ценную информацию.

С помощью этой атаки каждый час файл удаляется с компьютера до тех пор, пока не будет произведена оплата, и, как дополнительная, но не обнадеживающая деталь, Jigsaw удаляет до тысячи файлов из системы каждый раз, когда компьютер перезагружается и получает доступ к операционной системе.

Kimcilware

Благодаря этой атаке мы становимся жертвами шифрования данных на наших веб-серверах, и для этого используются уязвимости серверов, и, таким образом, шифруются базы данных и размещенные там файлы, что определяет отсутствие активности веб-сайта.

Maktub

$config[ads_text6] not foundЭто атака, которая распространяется через мошеннические электронные письма и сжимает затронутые файлы перед их шифрованием.

$config[ads_text5] not foundОн выглядит как PDF или текстовый файл, но когда он выполняется, в фоновом режиме, не зная, что он установлен на компьютере, и, как правило, требуются большие суммы денег для восстановления данных.

SimpleLocker, Linux.Encoder.1 и KeRanger

Эти атаки в основном выполняют свою роль в мобильных устройствах и устройствах ПК, чтобы блокировать их контент. С SimpleLocker шифрование файлов влияет на SD-карту устройств Android. Linux.Encoder.1 и KeRanger отвечают за шифрование данных в операционных системах Linux и Mac OS.

Cerber

Это может быть один из самых страшных пользователей, особенно систем Windows, поскольку эта атака получает доступ к звуку операционной системы для отправки сообщений, а не к должным мотивационным или последним новостям от Microsoft.

Эта атака генерирует VBS-файл с именем «# DECRYPT MY FILES # .vbs», который создается на 12 разных языках и выдает сообщения с угрозами и запрашивает плату за восстановление данных.

Как вы можете видеть, мы находим несколько типов атак с использованием вымогателей (имейте в виду, что их существует и будет гораздо больше), которые создают скрытую угрозу, и если мы все еще не верим, что увидим эти данные, они будут продолжать расти очень быстро:

- В мире около 500 000 жертв атаки Cryptolocker.

- Организация в Южной Америке заплатила около 2500 долларов США за восстановление своих данных.

- 1, 44% пользователей-жертв TorrentLocker заплатили выкуп.

- Атаки происходят во всем мире с типом WannaCry, где доходы до сих пор говорят, что это составляет от 7500 до 25000 долларов США. (Не платите).

Как мы говорили в начале, мы не рекомендуем платить этот выкуп за использованный ключ шифрования . Не на 100% подтверждено, что они дадут вам это, и при этом имейте в виду, что вы будете поощрять их к тому, чтобы они казались более киберпреступниками, когда они видят, что для них есть суккулентный «бизнес». Также имейте в виду, что могут быть некоторые более практичные решения, которые мы объясним в следующих разделах.

Мы говорили о прогрессе технологии, но вымогатель также развивался, поскольку сегодня происходит атака PHP Ransomware или WannaCry Ransomware, которая шифрует все важные данные, а в некоторых случаях без запроса выкупа или оплаты зашифрованных данных между это файлы со следующими расширениями:

zip, rar, r00, r01, r02, r03, 7z, tar, gz, xlsx, doc, docx, pdf, pptx, mp3, iso, а также другие, которые мы подробно рассмотрим в следующих разделах.

Имейте в виду, что они будут увеличиваться или изменяться, и поэтому не стоит думать, что файл определенного типа можно «похитить».

2. Цель вымогателей

Хотя многие атаки вымогателей происходят на уровне организации, где информация гораздо более конфиденциальна и конфиденциальна, злоумышленники, которые создают эти вирусы, не ограничены, домашние пользователи также являются слабым местом по следующим причинам:- Мало или нет знаний о компьютерной безопасности.

- Не устанавливайте антивирусные приложения в своих операционных системах.

- Иметь открытые и незащищенные сети.

- Не создавайте постоянных резервных копий информации.

- Не обновляйте операционную систему и приложения безопасности периодически.

- За ненадлежащее использование интернет-сервисов.

У нас может не быть ценной информации, но если мы являемся жертвами шифрования нашей информации, мы, несомненно, станем жертвами там, где это повлияет на нас, чтобы мы могли выполнять свои повседневные операции, как обычно, в сфере образования, личной или деловой деятельности.

Компании не забыли создателей вымогателей, более того, они являются целью номер 1, поскольку получают следующие преимущества:

- Именно там можно нанести больший ущерб, имея сочный экономический потенциал, чтобы заплатить выкуп.

- Большая нестабильность при шифровании чувствительной заработной платы, финансов, персонала и т. Д.

- Возможность воздействия на большее количество оборудования и услуг.

- Уязвимости представлены на серверах или клиентских компьютерах.

- Чтобы дестабилизировать важные моменты в странах, и, если вы не верите в это, посмотрите на последние новости, в которых пострадали лондонские больницы, такие компании, как Telefónica в Испании и т. Д.

Мы можем подтвердить, что это новый формат мировой войны, это не стрельба из бомб, но она может быть такой же или более болезненной, чем мы себе представляем.

Методы распространения вымогателей

Как мы видели ранее, существуют различные типы атак на вымогателей, и некоторые методы, используемые для их распространения:

- Отправка мошеннических писем.

- Веб-адрес для поддельных сайтов.

- Текстовые сообщения

- Уязвимости обнаруживаются на уровне безопасности на серверах или клиентских компьютерах.

- Вредоносные рекламные кампании.

- Юридические сайты, содержащие вредоносные коды в своем контенте.

- Автоматическое распространение между устройствами.$config[ads_text5] not found

3. Рекомендации по защите от вредоносных программ Ransomware

Принимая во внимание, что вымогатели отнимают так много сил, и быть жертвами очень просто, есть ряд вариантов, которые помогут нам быть внимательными к этим типам атак и избегать быть другой жертвой. Некоторые советы:Делать резервные копии

Мы можем сказать вам, что это самое важное, что нужно сделать как в организации, так и на личном уровне. Наличие резервной копии избавляет нас от проблем не только от вредоносных программ, вирусов и атак, но и от физических аппаратных ошибок, которые могут возникнуть на дисках, компьютерах, серверах и т. Д. Поэтому резервное копирование необходимо и жизненно необходимо.

Это решение должно быть реализовано на постоянной основе и, если возможно, на внешних дисках и дисках, или у вас есть возможность (на личном уровне) сделать это в таких местах, как облако, Dropbox, OneDrive и т. Д., Но мы больше всего рекомендуем серверы или внешние диски, так как таким образом мы всегда будем иметь доступность и целостность файлов .

$config[ads_text6] not foundВажно отметить, что вы должны иметь в виду, что это вредоносное ПО (червь) Ransomware отлично атакует, а также шифрует подключенные вами устройства, в том числе в облаке, поэтому не забывайте отключать это подключение и не всегда подключать его, если нет. Вы используете это.

Мы видели, как эта атака WannaCry Ransomware (и другие предыдущие версии) будет шифровать облачные соединения зараженных компьютеров. Они были реплицированы в учетных записях Dropbox, Google Drive или OneDrive, потому что, будучи подключенным как сетевой диск, я также мог прекрасно видеть эти файлы и, следовательно, также шифроваться и удаляться. Хорошая часть заключается в том, что в этих системах у вас есть возможность также восстановить данные, поскольку после того, как они зашифровали ваши данные в облаке, они также удалили исходные файлы, поэтому, если они заразили вас в облаке, не беспокойтесь, это можно восстановить их, следуя этому уроку.

Мы оставляем здесь лучшие способы делать резервные копии, резервные копии в различных системах, которые мы можем иметь. Ваша информация на первом месте, представьте, что произойдет, если вы потеряете ее, если это важно, не стесняйтесь и делайте резервные копии часто.

Резервное копирование Windows

Резервное копирование W. Server

Резервное копирование Linux

Резервное копирование Mac

Мы оставляем вам больше бесплатных альтернатив программ для резервного копирования в Windows, Linux или Mac.

Просмотр расширений файлов

Это фундаментальный аспект, поскольку зараженные файлы являются исполняемыми, .exe и маскируются как PDF, DOC, XLS и т. Д., Так что, активируя опцию, чтобы увидеть расширения, мы узнаем, является ли файл Solvetic.pdf или Solvetic. pdf.exe (зараженный).

Не открывайте подозрительные или неизвестные электронные письма

К сожалению, мы увлекаемся внешними сообщениями и открытыми поддельными электронными письмами нашего банка, социальной сети, счетами с вложениями в формате PDF или Excel с макросами и т. Д. и за этим следует зараженный файл.

Много раз мы получаем сообщения от официальных лиц, указывающих, что у нас есть юридические проблемы, или от банковского учреждения, запрашивающего ввод информации, других, указывающих, что у нас есть голосовые сообщения и т. Д., Но все они имеют вложение, которое они ожидают щелкнуть, в фоновом режиме. заразить оборудование.

Мы повторяем, очень осторожно в приложениях, которые мы открываем, по умолчанию вы всегда должны не доверять. При малейшем сомнении мы рекомендуем не открывать его и не проверять это перед тем, как сделать это:

- Просматривайте почтовый адрес отправителя полностью (не только ложное имя, которое они вводят).

- Смотрите тип и расширение вложения. Даже если это известно, отправитель мог быть заражен, и вредоносное ПО или вирус автоматически отправляет его со своей учетной записью во весь список контактов. (вы возможная жертва).

- Смотрите текст и тему сообщения задолго до открытия.

- Проверьте IP-адрес отправителя и проверьте страну происхождения этого адреса, введя IP-адрес с веб-сайта, который быстро и удобно находит.

Если вы не доверяете малейшему, не открывайте его, лучше осторожно потерпеть неудачу и стереть его, чем заразиться. Следите за уведомлениями о спаме, которые может предоставить вам ваш почтовый менеджер.

Фильтруйте расширения .exe в письме

В случае наличия почтовых серверов, которые позволяют фильтровать типы файлов, идеально, чтобы мы фильтровали все электронные письма с расширением .exe, поскольку они могут быть зараженными файлами для кражи нашей личной информации.

Отключить файлы, выполняемые из пути AppData или LocalAppData

Если мы используем операционные системы Windows, мы можем создавать правила в брандмауэре и открывать или закрывать порты, которые препятствуют выполнению программ по пути AppData или LocalAppData, поскольку оттуда это один из сайтов, где Cryptolocker, среди других типов вымогателей, устанавливает ваши инфекции Если вы являетесь системным администратором Windows Server, вы можете применять GPO на брандмауэрах всех сетевых компьютеров.

Постоянное обновление системы

Разработчики операционных систем и антивирусных программ, защиты от вредоносных программ и безопасности в целом периодически выпускают новые обновления, которые включают улучшения в уязвимостях системы безопасности, и это может помочь нам не стать жертвами вымогателей.

Помните, что необходимо и важно обновить операционную систему, а также приложения безопасности .

Если вы системный администратор и управляете компаниями с серверами Windows Server среди прочих. Помните, что вы можете контролировать обновления всего оборудования вашей компании через сервер с помощью WSUS и принудительно устанавливать их, выбирая расписания, которые вас интересуют, чтобы они всегда были обновлены.

$config[ads_text6] not foundИспользовать программы блокировки дополнений

Многие вредоносные веб-сайты создают всплывающие окна, которые требуют нажатия на них, чтобы закрыть их, и в этом процессе мы можем оказаться перед загрузкой и установкой скрытой угрозы вымогателей. Они уже интегрированы в большинство браузеров и могут быть активированы в настройках безопасности.

Использование этих программ предотвращает развертывание этих окон, и, таким образом, мы получаем уровень безопасности в наших системах.

Отключить RDP

RDP (протокол удаленного рабочего стола) обеспечивает удаленное подключение к другим компьютерам либо с целью оказания помощи или поддержки, но Ransomware может использовать этот протокол, в частности Cryptolocker, WannaCry и т. Д. доступ к компьютерам и их заражение, поэтому важно не включать этот протокол, если он не используется.

Из этого туториала Вы узнаете, как включить RDP (удаленный рабочий стол) в Windows 10, 8, 7. Просто следуйте инструкциям, которые там объясняются, но в части проверки или снятия отметки оставьте ее отключенной.

Отключиться от сети

В случае выполнения подозрительного файла мы не должны ждать завершения процесса установки, поскольку мы не знаем, для чего он предназначен, в этом случае наиболее разумным и ответственным является немедленное отключение от сети, Wi-Fi или Ethernet с помощью стремиться предотвратить общение с сервером, способным внедрить вирус.

Мы можем напрямую отключить WiFi или отсоединить кабель RJ45, который мы подключили к устройству.

Отключить выполнение макросов в Office

Это один из наиболее часто используемых вымогателями способов заражения и запуска. Если вы не продвинутый уровень, когда вы используете макросы в Microsoft Excel, Word, PowerPoint или Outlook (на бизнес-компьютерах их лучше отключить по умолчанию), мы рекомендуем их отключить.

Эти макросы вставляются в простой файл .docx или .xlsx или в электронные письма, где, просто открыв его, вы можете запустить этот тип вымогателей или других вредоносных программ или вирусов.

Выполните следующие действия, чтобы отключить их:

- Отключить макросы Outlook

- Отключить макросы Word, Excel и PowerPoint

Здесь мы оставляем вам больше официальной информации Microsoft по этой теме и управлению конфигурацией безопасности Office.

Блокировка порта

Мы знаем, что порты в операционной системе обеспечивают связь между локальным компьютером и внешней сетью.

Это хорошая практика, если мы администрируем отдельные серверы, блокируем порты:

- UDP 137, 138

- TCP 139, 445 или отключить SMBv1.

По следующей ссылке от Microsoft мы узнаем, как безопасно выполнить этот процесс:

Отключить SMBv1 / 2/3

Используйте ShadowExplorer

Цель Wanna Decryptor 2.0 - удалить все снимки из системы, как только файл .exe будет запущен после заражения.

$config[ads_text5] not foundShadowExplorer позволяет нам скрывать эти снимки атаки Wanna Decryptor и, таким образом, иметь надежную резервную копию на случай атаки.

Этот инструмент можно скачать по следующей ссылке:

ShadowExplorer

4. Инструменты для защиты или восстановления зашифрованных файлов вымогателей

Microsoft опубликовала заявление о выкупе: Win32.WannaCrypt, в котором говорится, что все пользователи, использующие бесплатное антивирусное программное обеспечение Windows или имеющие активную систему Windows Update и обновленную до последней версии, защищены.

$config[ads_text6] not foundОни рекомендуют тем, у кого есть антивирусное программное обеспечение от любого другого поставщика, связаться с ними, чтобы подтвердить статус их защиты.

$config[ads_text5] not foundХорошая вещь состоит в том, что Microsoft также сделала обновление безопасности для WannaCrypt Ransomware, доступное для всех, у кого есть неподдерживаемые версии Windows, такие как Windows XP, Windows 8 и Windows Server 2003. Загрузите и установите сейчас, чтобы защитить себя!

Windows Server 2003 SP2 x64

Windows Server 2003 SP2 x86

Windows 8 x64

Windows 8 x86

Windows XP SP2 x64

Windows XP SP3 x86

Windows XP Embedded SP3 x86Если вы хотите посмотреть другие системы, такие как Windows Vista или Windows Server 2008, проверьте эту ссылку в поисковой системе обновлений безопасности Microsoft Windows. Вы увидите, что на этот патч ссылаются ( KB4012598 ).

Вот официальное руководство Microsoft по атаке вымогателей WannaCrypt.

В дополнение ко всему этому разработчики приложений для безопасности предлагают нам возможность бесплатно загрузить несколько инструментов, которые будут жизненно важны для обнаружения или дешифрования зашифрованных файлов, очевидно, что они недействительны для всех типов вымогателей, но они будут продолжать расти как те, которые защищают в области информационной безопасности они также продвигаются и предлагают решения. Помните, что наиболее эффективный способ - это восстановить файлы, которые были зашифрованы из резервной копии, которую мы сделали, но мы оставляем вам некоторые опубликованные инструменты для его расшифровки:

- Решение Alcatraz Ransomware: Загрузить

- Apocalypse Ransomware Solution: Загрузить

- Решение вымогателей BadBlock: Скачать

- Crypt888 Ransomware Решение: Загрузить

- Ransomware Legion Solution: Загрузить

- Скачать решение Cryptolocker для вымогателей

Здесь вы можете увидеть некоторые варианты решения, чтобы описать больше типов вымогателей для получения вашей информации.

- Karspersky Ransomware Tools

- Avast Ransomware Инструменты

- Wanakiwi (Средство, помогающее расшифровать WannaCry, не забудьте перезапустить компьютер после заражения и запустить этот инструмент. Вы можете восстановить информацию в Windows XP, Windows 7 и Windows Server 2003, 2008).

В качестве защиты мы должны принять во внимание, что защита от вредоносных программ является основой, которую должны иметь все компьютеры, кроме хорошего антивируса. В качестве рекомендации инструментов защиты от вредоносных программ мы рекомендуем:

- Kaspersky WindowsUnlocker: Загрузить

- Malwarebytes 3.0: Скачать

- OSHI Defender: Скачать

- Hitman Pro: Скачать

- BitDefender Anti-Crypto. скачать

- Trendmicro Ransomware Screen Unlocker: Загрузить

- Расширенный инструментарий по смягчению последствий (EMET) от Microsoft: Загрузить

Мы также оставляем вам защиту от вредоносного ПО для Linux и Mac:

- LMD / Clamav (Linux)

- Лучший антивирус (Mac)

В качестве дополнительного инструмента, ориентированного на защиту от вымогателей WannaCry, мы рекомендуем инструмент NoMoreCry от инструмента CCN-CERT, поскольку он позволяет предотвратить выполнение вымогателей WannaCry .

Мы должны поблагодарить вас за этот большой вклад от CCN-CERT (CNI).

NoMoreCry Tool

Этот инструмент работает на всех версиях Windows и доступен для использования всеми компаниями. Он создает мьютекс (алгоритм взаимного исключения) на компьютере, на котором вы его устанавливаете, и предотвращает выполнение вредоносного кода WannaCry 2.0.

Инструмент CCN-CERT NoMoreCry находится в облаке CCN-CERT, LORETO. Вы найдете дополнительный скрипт, который предотвращает запуск вредоносных программ на компьютерах с Windows (все версии на английском и испанском языках).

$config[ads_text6] not foundМы просто скачиваем файлы NoMoreCry_mutex и NoMoreCry-v0.4.exe (они будут обновлять версии). И оба файла должны быть в одной папке.

При его выполнении появится следующее сообщение:

Помните, что каждый раз, когда вы входите в систему, вы должны запускать его повторно. CCN-CERT указывает, что инструмент должен запускаться после каждого перезапуска. Мы рекомендуем вам включить его в автозагрузку Windows (если это для кого-то с персональным компьютером). Он просто добавил бы этот инструмент с его исполняемым ярлыком в папку автозагрузки программ:

- + R

- Введите: shell: автозагрузка и нажмите Enter.

- Вставьте ярлык этого инструмента здесь.

У вас также есть это в .MSI, чтобы поместить это в GPO. (Что для системных администраторов). Этот процесс также можно автоматизировать, изменив реестр Windows или применив политики GPO в домене.

Как окончательная рекомендация средств защиты. Конечно, не забудьте установить антивирус в различных операционных системах, которые у нас есть, в этих ссылках мы бесплатно размещаем лучшее из этого года и выше, но вы защищаете себя, потому что не хотите этого.

- Windows бесплатный антивирус

- Linux бесплатный антивирус

- Mac бесплатный антивирус

Целью инструментов безопасности является защита нашей информации от вымогателей, но, по сути, первый шаг защиты в нас, потому что новые вирусы, трояны, вредоносные программы, атаки и т. Д. Всегда будут появляться.

Помните, и мы снова упоминаем, что в большинстве из этих вымогателей после шифрования ваших файлов, он также удаляет оригинал, поэтому в случае, если ни один метод не работает, и вы не несете ответственности, где у вас нет резервных копий ваших данные, можно попытаться восстановить удаленные файлы с вашего компьютера (как только вымогатель был удален, как описано в следующей главе ниже).

Для этого мы рекомендуем иметь этот другой учебник с коллекцией бесплатных программ для восстановления удаленных файлов.

5. Как удалить и защитить WannaCry Ransomware от атак

WannaCry является одним из последних вымогателей, которые распространяются в мире и затрагивают как организации, так и пользователей смертных, шифруя их данные и требуя значительных денежных сумм. В этом руководстве мы много говорили об этом типе вымогателей, но в этом разделе мы сконцентрируемся на том, как устранить его после заражения.

Если вы один из тех, у кого вдруг появляется окно с сообщением выше, значит, вы заражены:

WannaCry Ransomware Сообщение (английский)

Упс ваши файлы были зашифрованы!Что случилось с моим компьютером?

Ваши важные файлы зашифрованы.

Многие ваши документы, фотографии, видео, базы данных и другие файлы больше не доступны, потому что они были зашифрованы. Возможно, вы заняты поиском способа восстановить ваши файлы, но не тратите свое время. Никто не может восстановить ваши файлы без службы расшифровки.

Могу ли я восстановить мои файлы?

Конечно. Мы гарантируем, что вы можете безопасно и легко восстановить все ваши файлы. (Но у вас не так много времени). Вы можете попробовать расшифровать некоторые из ваших файлов бесплатно. Попробуйте сейчас, нажав. Если вы хотите расшифровать все ваши файлы, вам нужно заплатить.

$config[ads_text5] not foundУ вас есть только 3 дня, чтобы отправить платеж. После этого цена будет удвоена. Кроме того, если вы не заплатите в течение 7 дней, вы не сможете восстановить свои файлы навсегда.

WannaCry Ransomware Сообщение (испанский)

Ваши файлы были зашифрованы!Что случилось с моим компьютером?

Ваши важные файлы зашифрованы.

Многие ваши документы, фотографии, видео, базы данных и другие файлы больше не доступны, потому что они были зашифрованы. Возможно, вы заняты поиском способа восстановить ваши файлы, но не тратьте свое время. Никто не может восстановить ваши файлы без службы расшифровки.

Могу ли я восстановить мои файлы?

Конечно же Мы гарантируем, что вы можете безопасно и легко восстановить все ваши файлы. (Но вам не хватает времени). Вы можете попробовать расшифровать некоторые из ваших файлов бесплатно. Попробуйте сейчас, нажав. Если вы хотите расшифровать все ваши файлы, вам придется заплатить.

$config[ads_text6] not foundУ вас есть только 3 дня, чтобы отправить платеж. После этого цена удвоится. Кроме того, если вы не заплатите в течение 7 дней, вы не сможете восстановить свои файлы навсегда.

Если вы видите, что ваша компания или компьютеры имеют это вымогатель, вам нужно будет остановить все компьютеры, чтобы он не реплицировался, или продолжить шифрование других файлов. Отключите оборудование от сети и проверьте его, чтобы определить источник.

Чтобы удалить это вредоносное ПО в среде Windows 10, мы выполним следующий процесс.

внимание

Если вы не продвинутого уровня, лучше переустановить систему и восстановить данные из резервной копии, чтобы убедиться, что вы не заражены.

Шаг 1

En primer lugar debemos acceder en modo seguro para evitar el inicio de algunos servicios y procesos, para consultar como acceder en modo seguro podremos ir al siguiente enlace:Шаг 2

En segundo lugar debemos acceder al administrador de tareas dando clic derecho en la barra de tareas y seleccionando la opción correspondiente "Administrador de tareas".Una vez allí vamos a la pestaña Procesos y debemos fijarnos en aquellos procesos que no nos parezcan normales, una vez visto daremos clic derecho sobre él y seleccionamos la opción "Abrir ubicación del archivo".

Este archivo podrá ser escaneado con nuestro software antivirus y/o antimalware porque ya conocemos la ruta y así salimos de dudas. Hasta este punto podremos determinar la integridad y confiabilidad del archivo.

En caso de no obtener resultados podemos ir al archivo hosts del sistema y allí comprobar si estamos siendo víctimas.

Para esto abrimos el menú Ejecutar: ( + R ) e ingresamos la siguiente línea:

блокнот% windir% / system32 / драйверы / etc / hosts

Esto desplegará el archivo hosts. Si detectas que aparecen nuevas entradas en la parte inferior a direcciones IP externas que no sean 127.0.0.1 y no las conoces, tendrán pinta de haber sido añadidas por el gusano ransomware.$config[ads_text5] not foundШаг 3

Adicional a esto podemos consultar que programas o aplicaciones están iniciando sesión en el arranque del sistema, ya que algún archivo infectado puede estar desde el arranque, para comprobar esto vamos a la pestaña Inicio en el Administrador de tareas y comprobar en detalle que aplicaciones inician con Windows 10:En caso de ver algo anormal basta con seleccionarla y pulsar en el botón Deshabilitar. Te recomendamos ver el tutorial que os hemos puesto porque os enseña como gestionarlo.

Шаг 4

Posteriormente accedemos al editor de registros de Windows 10 usando la combinación de teclas + R e ingresando el comando regedit .Allí vamos a Edición / Buscar o usamos las teclas Ctrl + F y en la ventana desplegada buscaremos el nombre del ransomware :

Es importante tener en cuenta no eliminar registros ajenos al virus ya que afectaríamos la estabilidad del sistema. Debemos eliminar todos los registros del virus en las siguientes ubicaciones:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

En este momento sería interesante poder ejecutar aplicaciones para analizar nuestro equipo. Recomendamos revisar el cuarto capítulo de dentro de este tutorial " Herramientas para proteger o recuperar archivos cifrados de Ransomware" ya que podemos encontrar herramientas que pueden ayudar a encontrar y solucionar este ataque. Debemos tener siempre en cuenta las recomendaciones comentadas para evitar caer en la trampa de un Ransomware.

Si eres de los que no han realizado copia de seguridad, ten en cuenta que puede ser posible la recuperación de datos eliminados, porque este malware primero encripta tus archivos y luego los va eliminando. Después de haber eliminado este ransomware, te recomendamos usar herramientas de recuperación de archivos borrados. Algunos los podrás recuperar.

$config[ads_text6] not found6. Cómo eliminar y proteger ataque Ransomware Wanna Decryptor 2.0

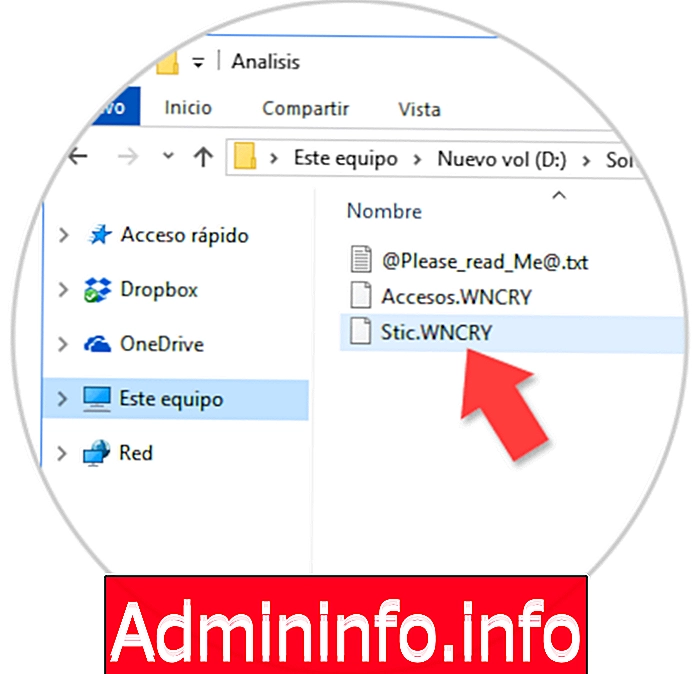

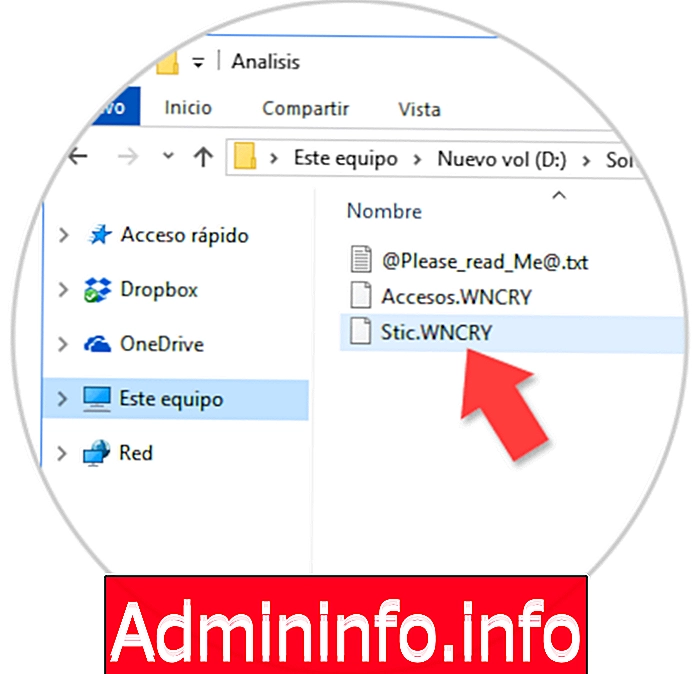

A fecha 16/05/17, seguimos viendo muchas noticias sobre la propagación del ataque masivo de Ransomware con un virus llamado Wanna Decrypt0r 2.0 el cual se aloja en los equipos y también cifra la información usando una combinación de algoritmos RSA y AES-128-CBC donde de forma automática los archivos infectados, los cuales son encriptados, pasan a tener la extensión .WNCRY .De modo que cuando se intenta acceder al equipo oa alguno de estos archivos recibiremos un mensaje no tan gratificante:

El objetivo de este ataque masivo es alcanzar el mayor número de víctimas y hasta ahora tenemos estas cifras:

- Más de 150 países afectados.

- Más de 200.000 personas atacadas en sus archivos.

- Hasta el momento se han perdido más de USD 55.000 pagando “rescate” por sus archivos.

Lo peor de todo esto es que se teme que la amenaza siga creciendo. Cuando el virus afecta nuestros archivos podremos ver que estos, como hemos mencionado, están con la extensión .WNCRY:

$config[ads_text6] not found

Podemos ver que se crea un archivo de texto llamado @ donde veremos las instrucciones dadas por el atacante:

Podremos ver lo siguiente:

Todo está dirigido a que paguemos la cuantía mínima, la cual es de USD 300 por recuperar nuestra información ya que la clave que nos permite descifrar los datos no se encuentra alojada de forma local sino que está en los servidores del atacante.

Este virus está atacando equipos con sistemas operativos Windows en todas sus versiones:

- Windows 7, 8.1

- Windows 10

- Windows Vista SP2

- Windows Server 2008 / 2012 / 2016

Solvetic desea analizar de manera profunda este tema para evitar que cada uno sea una víctima más de este ataque masivo a nivel mundial y es por ello que intentamos seguir detallando las variables que van apareciendo y algunas formas sobre como será posible eliminar esta amenaza de nuestro equipo.

Las recomendaciones ya fueron dadas de forma detallada en otros apartados más arriba de este manual, pero os indicamos las fundamentales.

- Mantener nuestros sistemas operativos actualizados.

- No abrir correos sospechosos.

- Evitar descarga de elementos de sitios P2P.

- Instalar herramientas de antivirus.

- Si sospechamos de alguna actividad inusual debemos desconectar el equipo de la red de forma inmediata.

Como se propaga Wanna Decryptor 2.0

$config[ads_text6] not found

Esta es la pregunta básica que nos hacemos muchos usuarios ya que en términos generales somos cuidadosos con la información que manejamos o los sitios que visitamos. Bien, este virus se propaga masivamente, y como línea base, usando correos electrónicos.Aunque hemos hablado mucho del tema, es común y no varía mucho el poder infectarse al ver en nuestra bandeja de correo no deseado diversas notificaciones como:

- Notificaciones judiciales por alguna autoridad indicando que adjunto encontraremos la razón de la citación.

- Mensajes de nuestras redes sociales indicando que tenemos nuevos mensajes.

- Solicitud por parte de entidades financieras para que actualicemos información, etc.

Como saber si Wanna Decryptor 2.0 es Ransomware

La razón es muy sencilla, todo virus que impida el acceso normal a nuestra información o nuestro equipo y solicite cualquier suma de dinero para su acceso se cataloga como Ransomware.Wanna Decryptor 2.0 ataca las siguientes extensiones modificándolas a la extensión .WNCRY. El objetivo fundamental de Wanna Decryptor es cifrar archivos importantes que son de gran utilidad para cada usuario o empresa como las siguientes:

- Extensiones de aplicaciones ofimáticas: .ppt, .doc, .docx, .xlsx, .sx

- Extensiones de aplicativos: .zip, .rar, .tar, .bz2, .mp4, .mkv

- Extensiones de base de datos: .sql, .accdb, .mdb, .dbf, .odb, .myd

- Extensiones de correo: .eml, .msg, .ost, .pst, .edb

- Extensiones de desarrolladores: .php, .java, .cpp, .pas, .asm

- Extensiones de certificados y claves de encriptación: .key, .pfx, .pem, .p12, .csr, .gpg, .aes

- Extensiones de diseño grafico: vsd, .odg, .raw, .nef, .svg, .psd

- Extensiones de maquinas virtuales: .vmx, .vmdk, .vdi

Como podemos observar, la amenaza es latente y amplia. Nos preocupan especialmente los que afectan a los servidores principales como pueden ser las extensiones de bases de datos, máquinas virtuales, archivos vitales de servidores como .php, .java etc. Eso puede ocasionar un parón quizás incluso más amplio que a los archivos más simples para restaurarlos como son xlsx, pdf, docx etc.

Repetimos que esto seguirá evolucionando y perfeccionando. Así que nunca infravaloremos su avance.

De modo detallado explicaremos que proceso ejecuta Wanna Decryptor 2.0 para tomar el control de nuestros archivos.

- En primer lugar el virus escribe una carpeta con caracteres aleatorios en la ruta C:\ProgramData con el nombre tasksche.exe o bien en la ruta C:\Windows con el nombre de mssecsvc.exe yt asksche.exe .

- Una vez escritas estas carpetas el virus otorgará control total a estos archivos ejecutando lo siguiente:

Icacls . /grant Everyone:F /T /C /Q

- Luego usa el siguiente script para su ejecución: XXXXXXXXXXXXXX.bat (Cambia X por números y/o letras)

- Utilizará sus hashes, o algoritmos de criptografía, de Wanna Decryptor 2.0. En este punto podemos usar herramientas como antivirus o antimalware para ubicar estos hashes y proceder con su eliminación del sistema.

- Para tomar el control total Wanna Decryptor 2.0 usa servicios ocultos TOR con la extensión .onion de la siguiente forma:

jhdtgsenv2riucmf.onion 57g734jdhclojinas.onion 76jdd2ir2embyv43.onion cwwnh33lz52maqm7.onion

De esta forma veremos como analiza todas nuestras unidades disponibles hasta encontrar las extensiones de archivos mencionadas y proceder con su encriptación y respectivo cobro. Cómo dijimos en otras versiones sobre si es posible descifrar los archivos encriptados por Wanna Decryptor 2.0... volvemos a deciros que la respuesta es no debido al nivel de encriptación usado en el proceso de AES-265 con un método de cifrado RSA el cual es completo y no existe ninguna herramienta, incluida de fuerza bruta, capaz de descifrar los datos.Por lo que, nos vemos obligados como ya dijimos en otros apartados a recuperar la información de otras formas como son:

- Recuperar la información que fue cifrada de copias de seguridad realizadas previamente.

- Recuperar la información original que ha sido eliminada posteriormente a su cifrado por wanna decryptor 2.0. Cuando hemos sido atacados por Wanna Decryptor 2.0 este primero crea una copia de los archivos, luego los encripta y posteriormente elimina los originales tomando el control total. (Ver el apartado de herramientas de protección y recuperación de datos)

- Usar Shadow Explorer previamente y tendremos protegida la posibilidad de rescatar los archivos eliminados de volúmenes (Tienes el enlace de descarga en el apartado de recomendaciones para protegerse de ransomware) .

Cómo proceso de eliminación, seguir el patrón explicado anteriormente en el apartado de WannaCry, entrando en el modo seguro, revisando ciertas carpetas donde se aloja, eliminando de ejecución de servicios y programas en el inicio de Windows y analizando con la herramienta de antimalware que más te guste (MalwareBytes, Hitman Pro, Windows Defender Offline son varias de las muchas que tenemos disponibles para este escaneo).

Para finalizar, si quieres saber en tiempo real cual es el estado actual de Wanna Decryptor 2.0 y estar atentos del avance de este ataque con detalles como equipos y usuarios infectados, países donde se ha alojado el virus, entre otros, podemos ir al siguiente enlace:

Malwerint

Esto será lo que observemos:

$config[ads_text5] not found

Allí veremos el grafico con los respectivos sitios afectados, total de equipos afectados, etc. En la parte inferior veremos las gráficas de cómo ha ido en incremento este ataque a nivel mundial:

Os recomendamos seguir estos consejos y mantener al día copias de seguridad de la información más relevante.

Hemos comprobado cómo estamos en un mundo inseguro que puede afectar nuestra vida en cualquier momento, pero si somos precavidos y cuidadosos sin lugar a dudas no seremos una víctima más de ransomware ya que toda nuestra seguridad depende de nosotros.

Os dejamos a continuación más tutoriales y artículos sobre seguridad. Sólo os pedimos que compartáis este tutorial para poder estar todos en aviso y un poco más seguros ante las amenazas a las que estamos expuestos diariamente en el uso de Internet. Seguiremos realizando diariamente tutoriales para todos vosotros. Estar atentos en Solvetic de las soluciones de informática y tecnología, no solo de seguridad, sino de todos los campos y niveles.

$config[ads_text5] not found

СТАТЬИ