Безопасность в Windows 10 и других платформах должна быть постоянной темой нашей повседневной жизни в мире ИТ, потому что по мере развития технологий мы видим, что угрозы еще больше.

Хотя Windows 10 предлагает различные формы безопасности, важно, чтобы как пользователи или администраторы мы внедрили новые способы повышения безопасности в системе, и это достигается благодаря локальным директивам безопасности Windows 10, которые позволяют нам создавать различные типы правил для выполнение или нет различных программ, потому что, как мы хорошо знаем, большинство угроз поступает в исполняемых файлах. Благодаря директивам безопасности мы можем создавать списки двух типов:

- Белые списки: в этом списке будут отключены все приложения, которые будут выполняться автоматически, кроме тех, которые мы добавили.

- Черный список: при использовании этой опции все приложения будут выполняться по умолчанию, кроме тех, которые добавлены.

1. Как получить доступ к локальным политикам безопасности в Windows 10

Прежде чем узнать, как получить доступ к этим политикам и настроить их, мы должны помнить следующее:

Эти директивы применяются только в корпоративных и профессиональных выпусках Windows 10.

В случае работы в домене мы должны получить доступ к редактору групповой политики или gpedit.

Шаг 1

Чтобы получить доступ к локальным директивам, мы открываем опцию Run, используя комбинацию клавиш + R и там мы вводим следующее:

secpol.msc

Шаг 2

Нажмите Enter или Принять, и у нас будет следующая среда:

2. Как создать белый список в Windows 10

Сначала мы создадим белый список, который является более безопасным, поскольку он блокирует запуск по умолчанию всех приложений, кроме указанных в правиле.

Шаг 1

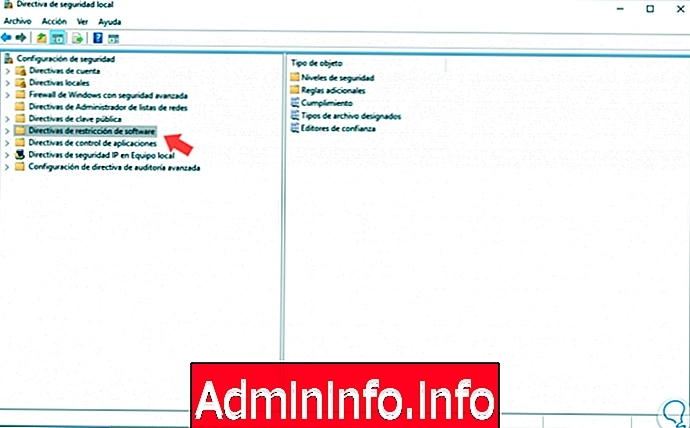

Для этого щелкните правой кнопкой мыши на Политике ограниченного использования программ и выберите опцию Новые политики ограниченного использования программ:

Шаг 2

Мы увидим следующие параметры на правой стороне:

Шаг 3

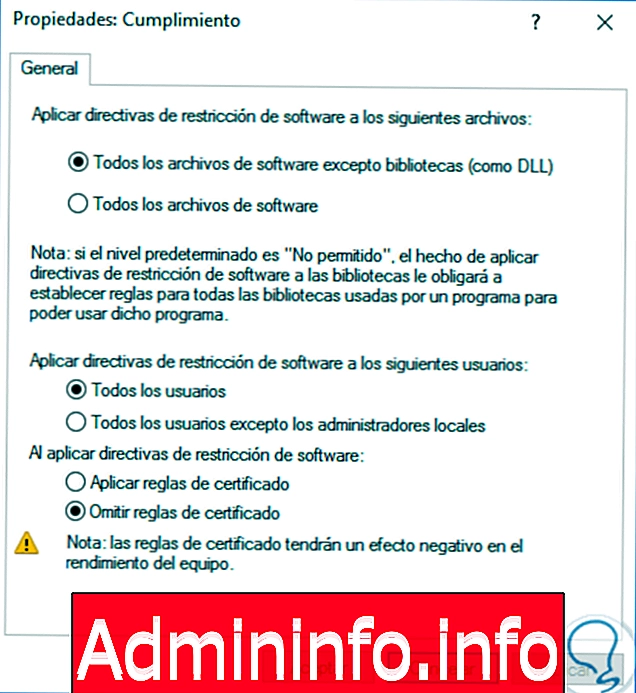

Директива, которую мы будем редактировать, будет соответствовать требованиям, и для этого мы дважды щелкнем по ней, и будет отображено следующее. На этом этапе рекомендуется оставить параметры такими, какие они есть, если только по какой-то административной причине мы не должны настраивать их для определенных пользователей или файлов других типов.

Шаг 4

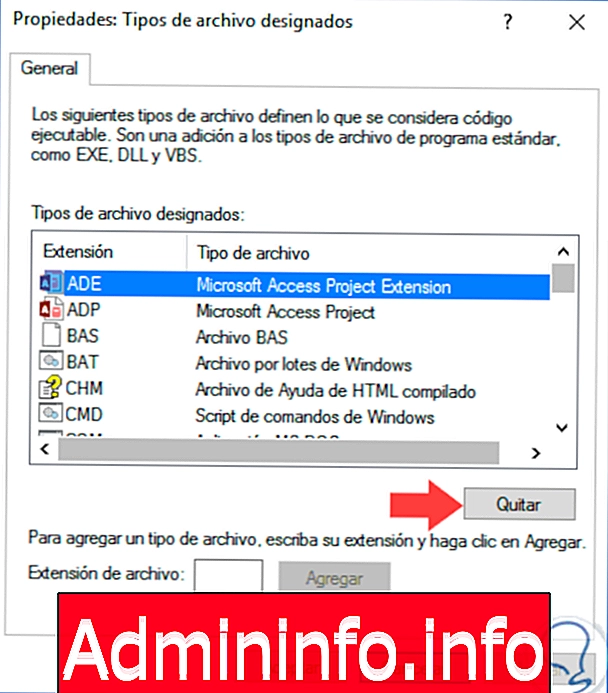

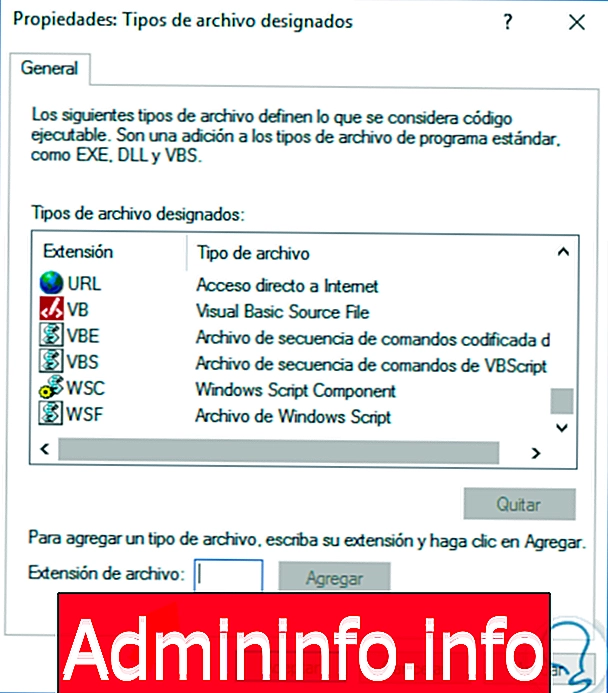

Нажмите кнопку «ОК» и откройте директиву « Типы файлов», предназначенную для настройки файлов, которые будут каталогизированы как исполняемые. Это будет окно, которое мы будем визуализировать:

Шаг 5

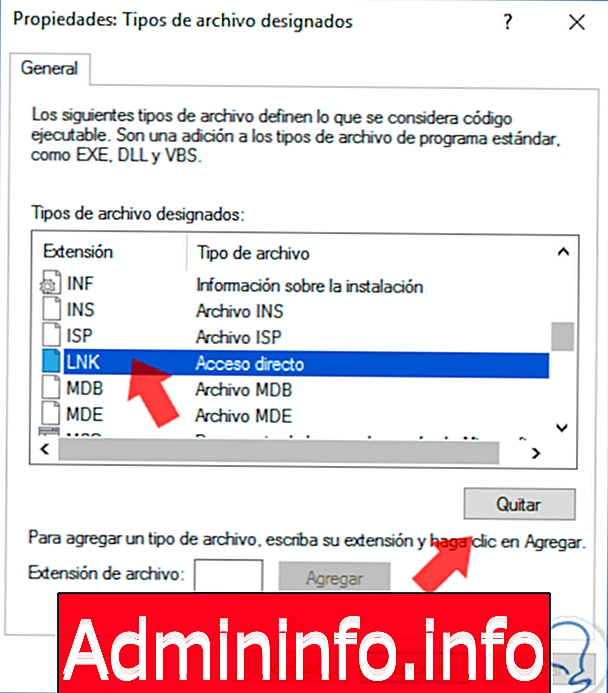

Прежде всего, мы удалим расширение LNK, поскольку, если мы не сделаем этого, все ярлыки не будут полезны после создания белого списка, для этого мы выбираем его и нажимаем кнопку « Удалить»:

Шаг 6

Теперь мы добавим следующие расширения, введя одно за другим в поле Расширение файла и нажав кнопку Добавить :

- PS1

- SCT

- JSE

- VBE

- VBS

- WSF

Цель этих расширений состоит в том, что они используются для установки вредоносных программ и вымогателей, и, следовательно, мы хотим заблокировать их выполнение.

Шаг 1

После добавления расширений нажмите кнопку «Применить», а затем нажмите кнопку «ОК», чтобы сохранить изменения. Теперь мы должны определить, какая задача будет связана с этими расширениями, будут ли они выполнены или заблокированы.

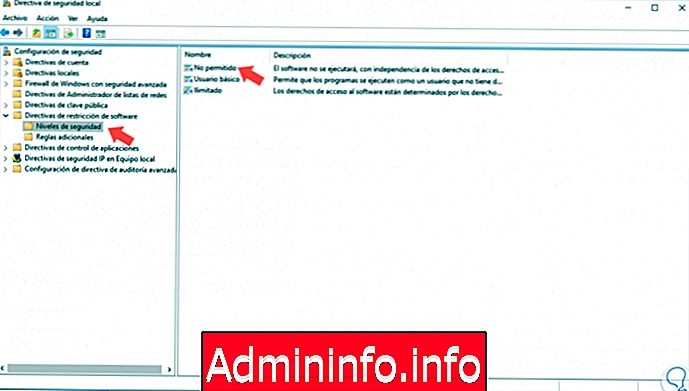

Для этого мы дважды щелкнем по опции Уровни безопасности, и будет отображено следующее:

Шаг 2

Мы видим, что эти уровни делятся на три категории:

Не допускается

Все программы не могут быть выполнены, если они не включены в качестве исключения.

Основной пользователь

Все программы будут выполняться как обычные пользователи, но не как администратор.

неограниченный

Все программы будут выполнены без проблем.

Шаг 3

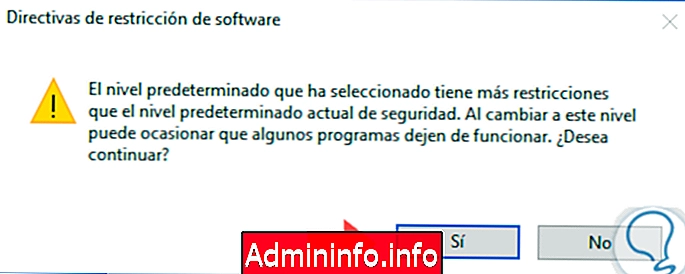

Поскольку цель состоит в том, чтобы блокировать программы для повышения безопасности, мы открываем опцию Не разрешено, и будет отображаться следующее:

Шаг 4

Там мы нажимаем на опцию Установить по умолчанию, и будет отображено следующее сообщение. Нажмите Да и, наконец, нажмите Применить и Принять, чтобы сохранить изменения.

Шаг 5

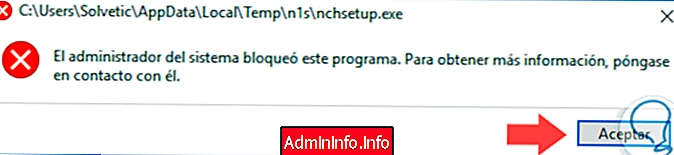

При этом эти приложения просто не будут выполняться. Благодаря этому мы предотвратили запуск всех исполняемых файлов, кроме тех, которые у нас есть в путях C: \ Program Files и C: \ Windows.

Шаг 6

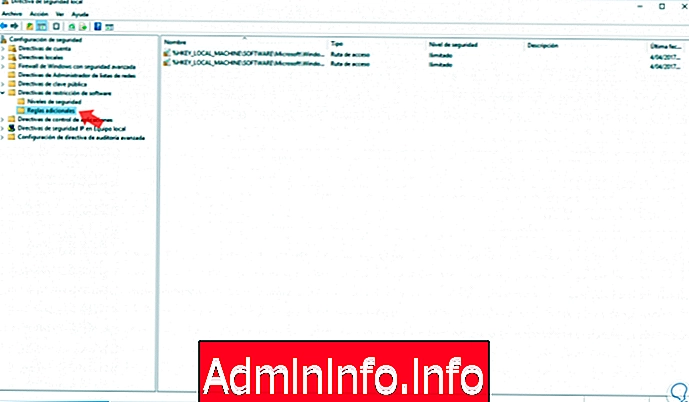

Чтобы создать дополнительные правила, например, для Program Files (x86), в котором установлено большинство программ, необходимо создать дополнительные правила, и для этого мы нажимаем на опцию Дополнительные правила, и мы увидим следующее:

Шаг 7

Мы можем найти два правила с соответствующими исключениями, но, как мы упоминали, мы добавим новое правило для Program Files (x86) в случае, если мы запускаем 64-разрядные версии Windows.

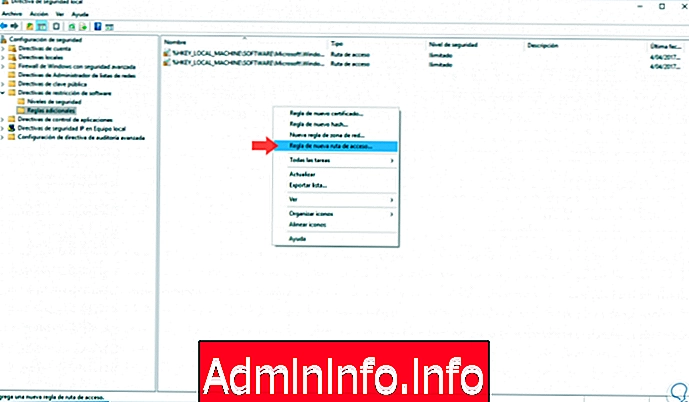

Мы щелкаем правой кнопкой мыши по какой-то свободной зоне и выбираем опцию Новые правила пути:

Шаг 8

В появившемся окне мы введем указанный маршрут:

Шаг 9

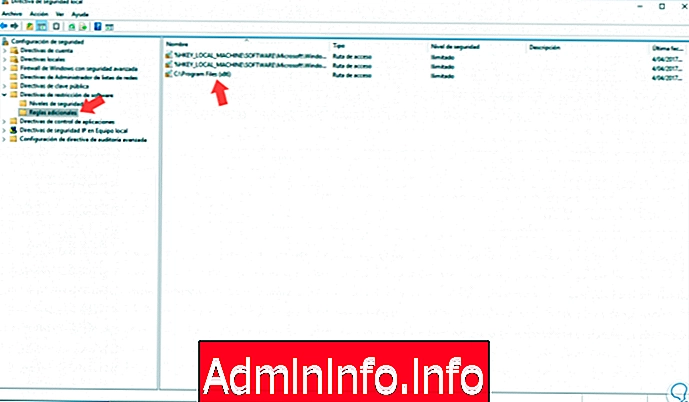

Нажмите « Применить», а затем « Принять», и мы увидим наш маршрут в исключениях из белого списка:

Шаг 10

Все подпапки будут включены в исключение. Мы можем создать определенные правила для файлов этого типа, например, добавить путь C: Apps \ *. Exe и там выполнятся все файлы, имеющие расширение .exe.

Чтобы более четко увидеть, как мы можем выполнять такую блокировку или разрешение программ через GPO или групповые политики в Windows 10.

Как мы смогли понять, создание белого списка позволит избежать многих головных болей независимо от функции, которую мы выполняем в Windows, поскольку это ограничит выполнение и установку нежелательных программ в операционной системе без нашего разрешения. Чтобы узнать об этих политиках, мы оставляем вам руководство локального редактора GPO в Windows 10.

$config[ads_text6] not foundGPO W10 Руководство

СТАТЬИ