Безопасность сервера очень важна для защиты данных от потенциальных вторжений. Системный администратор отвечает за безопасность сервера. Сначала вы можете сказать, что физическая безопасность систем важна.

Системы и серверы физического доступа

Усиление - это укрепление или усиление системы, это процесс защиты системы путем уменьшения уязвимостей. Система имеет большую уязвимость, когда она предоставляет больше функций или услуг.

Некоторые аспекты, которые следует учитывать, чтобы избежать атак, обычно включают в себя удаление ненужного программного обеспечения, ненужных имен пользователей и логинов и деактивацию или удаление ненужных сервисов.

В системах Unix и Linux существует несколько методов Hardening. Это может включать, помимо прочего, закрытие открытых сетевых портов. В других руководствах было показано, как остановить службы. Применение мер безопасности для VPS-серверов и Как настроить брандмауэр для защиты вашего Linux-сервера.

Создание систем обнаружения вторжений, брандмауэров и систем предотвращения вторжений, таких как Bastille Linux, Повышение безопасности Linux с помощью Bastille, например, чтобы отключить функции, которые не нужны в файлах конфигурации, или реализовать другие задачи защиты.

Инструкции в этом руководстве предназначены для дистрибутива Linux CentOS / RHEL или Linux на основе Ubuntu / Debian, которые наиболее часто используются на серверах.

SSH протокол связи

цель

Запретить доступ пользователю root и создать нового администратора

Для этого мы идем в окно терминала и пишем следующую команду

sudo gedit / etc / ssh / sshd_configЗатем мы ищем строку:

Порт 22и мы изменим его на другой номер, это изменит порт SSH:

Порт 4655И тогда мы ищем строку и меняем root-логин на no:

PermitRootLogin нетМы сохраняем и затем перезапускаем ssh с помощью следующей команды:

sudo service ssh restartС этим это будет сделано.

Защиты, которые каждый сервер должен защищать от атак

Система обнаружения вторжений

IDS или система обнаружения вторжений - это программное обеспечение, которое используется для обнаружения несанкционированного доступа к компьютеру в сети. Эти доступы могут быть атаками или пользователями без разрешений.

Некоторые известные IDS для Linux :

Tripwire

Это инструмент защиты и целостности данных, используемый для мониторинга и оповещения об изменении конкретных файлов на системном уровне. Если какой-либо файл будет изменен или изменен, администратору будет отправлено предупреждение. Если изменения действительны, изменения могут быть добавлены или приняты через базу данных Tripwire. Это не будет обнаружено при следующем сканировании.

Для его установки мы открываем окно терминала и вводим следующие команды:

sudo apt-get установить tripwireЧтобы использовать его, мы пишем следующий код:

sudo tripwire –init

sudo tripwire --check --интерактивныйПо завершении анализа будет сгенерирован отчет со всей системной информацией, если есть уязвимые сектора и какие файлы:

Другие идентификаторы, которые мы можем попробовать:

- фырканье

- Люки

- Snoby

Система обнаружения вторжений на хосте

HIDS этот тип программного обеспечения называется системой обнаружения вторжений хоста или системой обнаружения вторжения хоста. Он работает путем мониторинга и анализа системы, пытающейся обнаружить аномалии, которые могут поставить под угрозу сеть или систему. Это программное обеспечение проверяет действия, выполняемые на главном компьютере.

Некоторые известные HDIS :

тигр

Это инструмент HIDS, так как он выполняет аудит безопасности, а также несколько мер безопасности, проверяет слабые пароли, сканирует систему на предмет прослушивания обратных вызовов, которые являются троянами, которые открывают порт в системе и позволяют другим злоумышленникам входить. Вывод может быть отформатирован в HTML-документе, который затем можно открыть в любом браузере.

Для его установки заходим в окно терминала и выполняем следующую команду

sudo apt-get установить тиграЧтобы выполнить полную проверку системы, мы пишем следующую команду:

судо тигр -HЭто создаст отчет с изменениями, отчет сохранит его в папке:

/var/log/tiger/security.report.miusuario.150905-17:45.html

Система обнаружения вторжений в сеть

NIDS - это система обнаружения вторжения в сети . Мониторинг сети, пытающейся обнаружить аномалию, например, DDOS-атаки или отказ в обслуживании, сканирование внутренних и внешних портов или попытки доступа к компьютеру без авторизации. Это обнаружение выполняется путем своевременного анализа трафика во входящей и исходящей сети. реальный.

Методология, используемая программным обеспечением NIDS, заключается в анализе всех пакетов, поиске возможных известных или подозрительных действий или кодов. NIDS анализирует входящий трафик, а также исходящий по сети, а также трафик внутри сети, поскольку некоторые атаки могут быть инициированы изнутри сети с помощью сертификатов, разрешенных самой защищенной системой. Анализ NIDS не потребляет много сетевых ресурсов, даже если он выполняется в режиме реального времени.

Широко используемым NIDS является Snort Snort

фырканье$config[ads_text5] not found

Snort - это пакетный трекер или анализатор, который анализирует пакеты в сети, которые входят и выходят. Они имеют базы данных с известными действиями и реализуют механизм обнаружения атак и сканирования портов, который позволяет регистрировать, оповещать о любых аномалиях, определенных в базе данных, или регистрировать новую. Это не только предотвращает вторжения, но и проверяет пакеты, которые отправляются и принимаются по сети, поэтому мы можем предотвращать атаки, атаки сканирования протоколов и т. Д. Все это в режиме реального времени.

Мы собираемся установить Snort на Linux, чтобы использовать этот NIDS:

sudo apt-get update

sudo apt-get установить snortВ начале установки нас попросят указать диапазон ip в сети. $config[ads_text5] not found

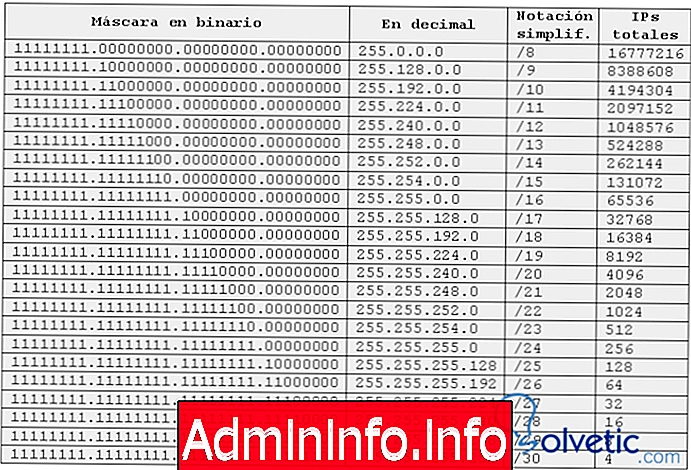

Помните, что маска подсети будет указывать количество ПК или IP, доступных в этой сети, для справки у нас есть следующая таблица, которая показывает количество pc или ip в соответствии с маской подсети, которую мы используем:

Чтобы убедиться, что он был установлен правильно, из окна терминала мы пишем следующую команду:

фырканье - версияДалее мы должны настроить Snort, для выполнения этой задачи из окна терминала мы напишем следующую команду:

sudo dpkg перенастроить snortВ этом случае мы видим, что у меня есть сеть Ethernet 192.168.0.1 и сеть WLAN 192.168.0.0, для этой конфигурации моей внутренней сетью является маршрутизатор Ethernet, а IP-интерфейс WLAN является кабельным модемом.

Поэтому в качестве конфигурации мы будем использовать etho0. Мы настраиваем некоторые данные, такие как количество оповещений, адрес электронной почты, куда отправлять оповещения, проверяем все сетевые пакеты или только пакеты выбранного интерфейса и т. Д.

В конце настройки мы указываем, что snort запускается как служба при каждом запуске компьютера или сервера, это можно сделать с помощью следующей команды:

sudo /etc/init.d/snort restartЧтобы убедиться, что он работает правильно с самого начала, мы используем следующие команды

sudo /etc/init.d/snort status$config[ads_text6] not found

- 0

СТАТЬИ