1. Как получить доступ к инструментам администрирования в Windows Server2. Как создать групповую политику GPO в Windows Server3. Как редактировать групповую политику GPO в Windows Server4. Как создать ссылку политики на домен в Windows ServerШаг 3

1. Как получить доступ к инструментам администрирования в Windows Server2. Как создать групповую политику GPO в Windows Server3. Как редактировать групповую политику GPO в Windows Server4. Как создать ссылку политики на домен в Windows ServerШаг 3Windows Server 2016 - это интегрированная операционная система, с помощью которой мы можем выполнять сотни административных задач, независимо от того, является ли параметризация одной из наиболее часто используемых.

Windows Server 2016 имеет групповые политики, которые позволяют нам выполнять особые конфигурации элементов на уровне пользователя, оборудования или оборудования в рамках организации в упрощенном виде, поскольку при редактировании или создании новой политики она будет реплицирована для всех групп и пользователи организации без необходимости идти команда за командой, выполняющей задачу.

Одна из этих редко используемых административных задач связана с сетями Wi-Fi, то есть с предоставлением доступа к сетям Wi-Fi или нет, и хотя это кажется немного актуальной проблемой, на самом деле это не так, поскольку сети Wi-Fi восприимчивы. на атаки из-за работы их сети, которые могут быть обнаружены злоумышленником и, с помощью соответствующих инструментов, получить доступ к локальной сети организации и выполнить атаки, которые могут оказать сильное влияние на администрацию.

Сегодня в ТехноВикис мы разберем, как создать групповую политику по всей проблеме Wi-Fi сетей.

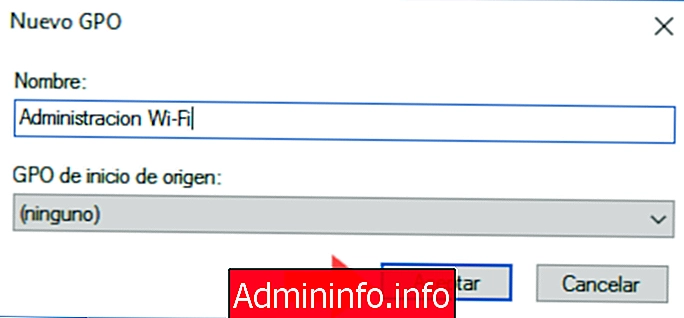

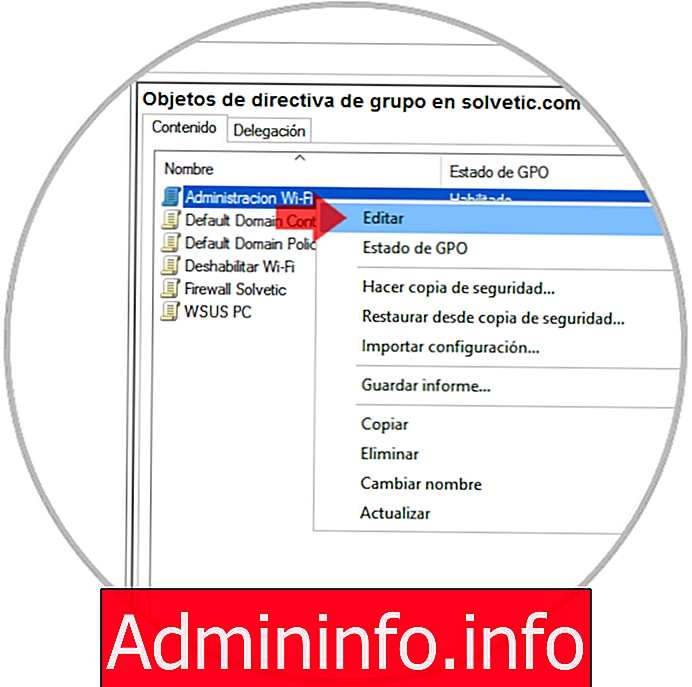

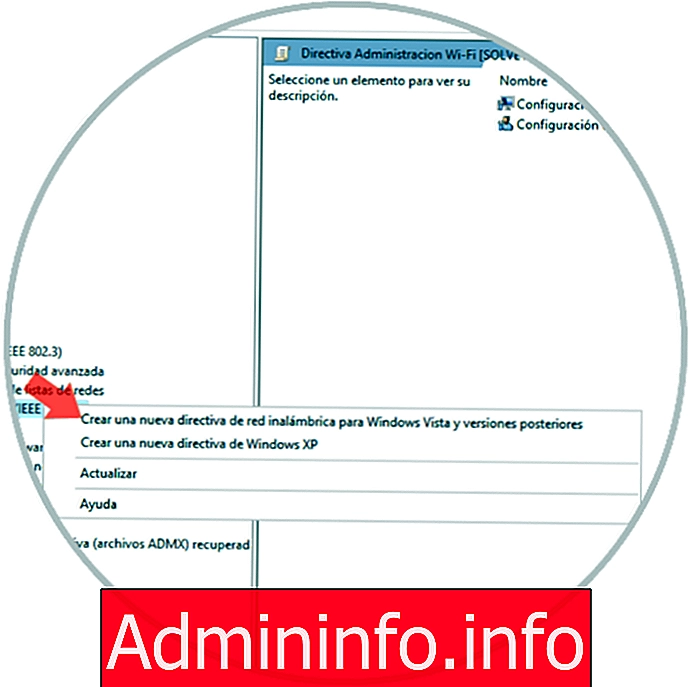

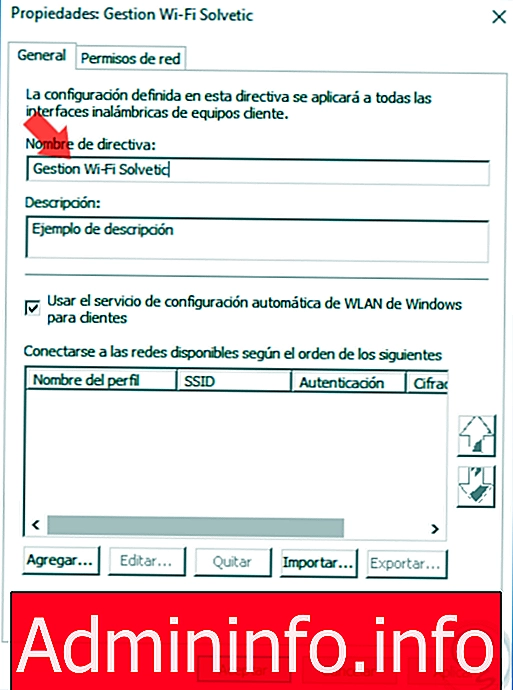

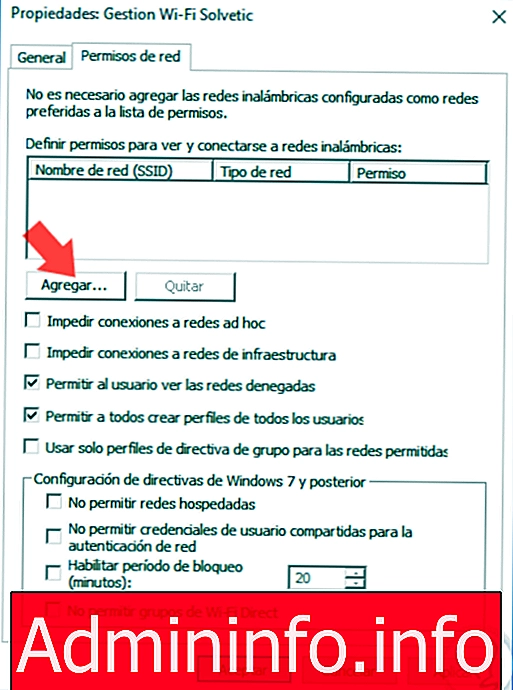

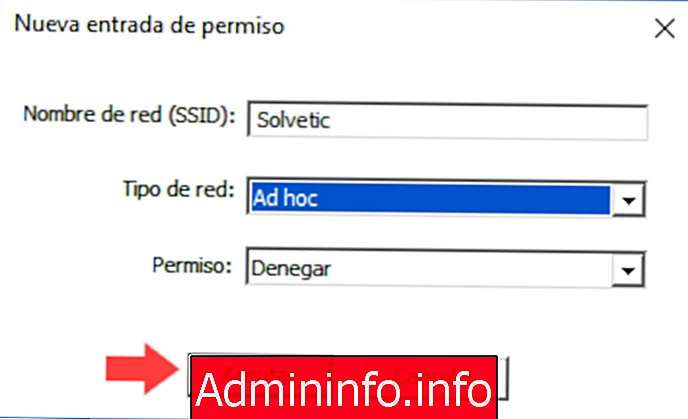

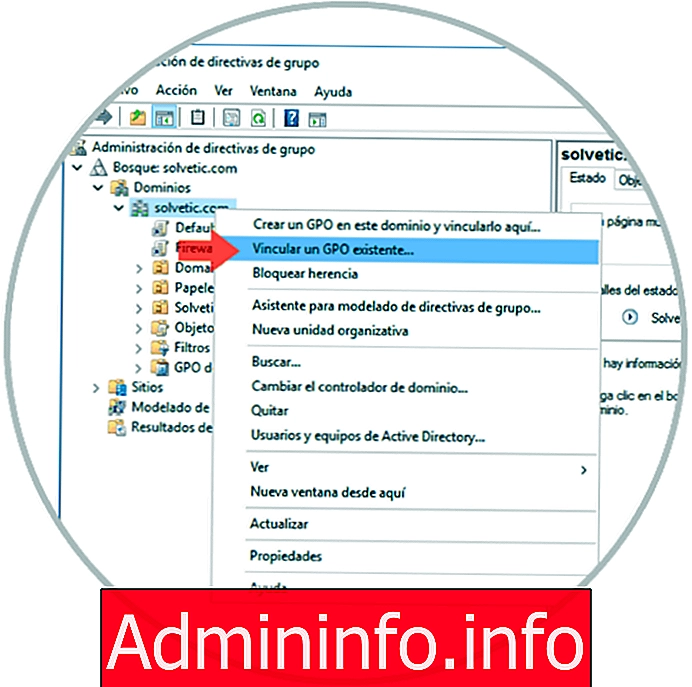

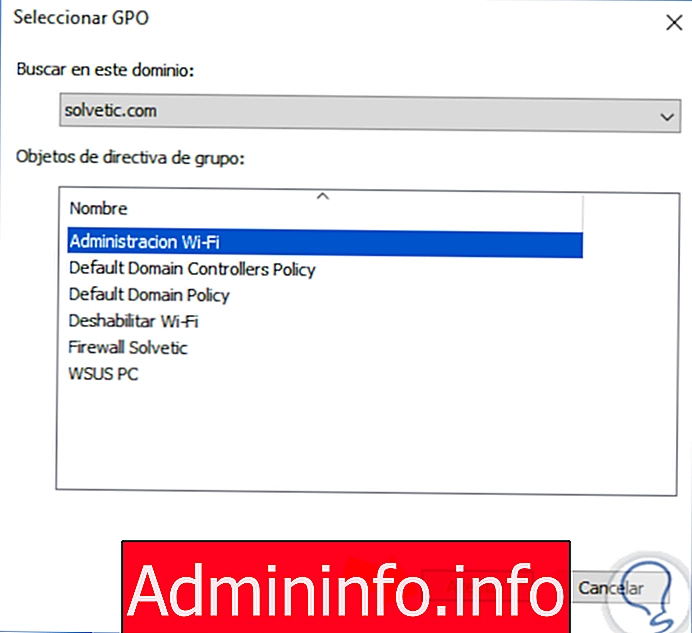

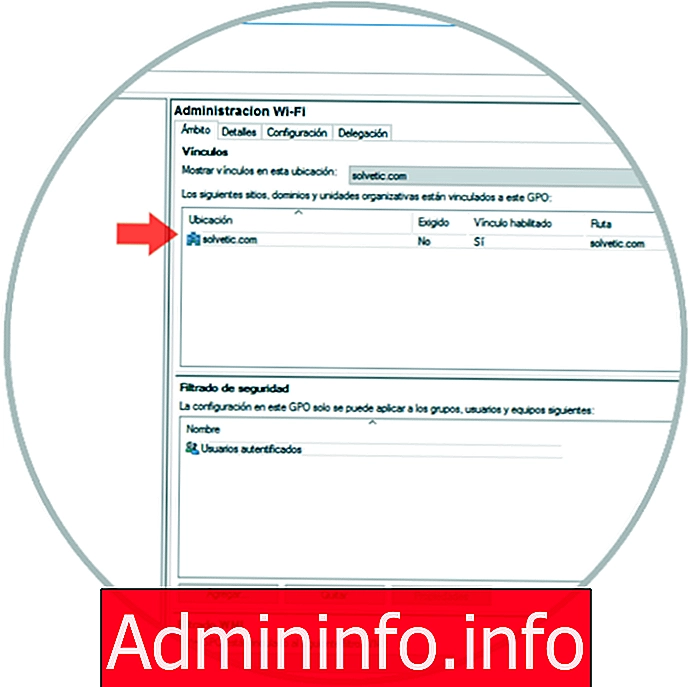

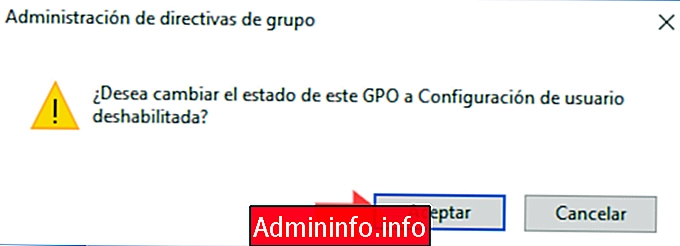

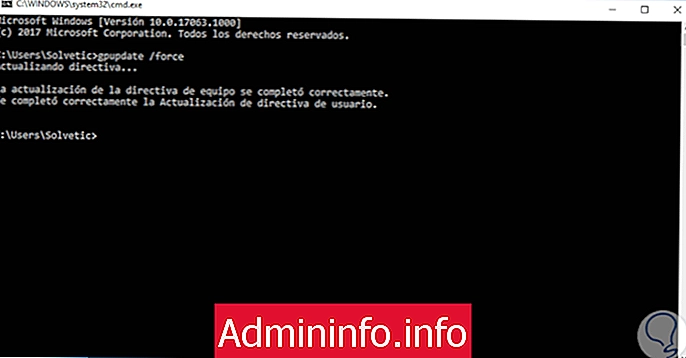

Чтобы начать процесс управления, нам нужно будет выполнить следующие шаги: Мы переходим к утилите «Администратор сервера», отсюда мы переходим в меню «Инструменты» и там выбираем опцию «Управление групповой политикой»: Шаг 1 В новом открывшемся окне мы перейдем в наш лес, отобразим параметры домена, щелкните правой кнопкой мыши папку «Объекты групповой политики» и выберите параметр «Создать»: Шаг 2 Появится следующее всплывающее окно, в котором мы назначим желаемое имя для новой политики. Нажмите «Принять», чтобы создать новую политику. Шаг 1 Теперь щелкните папку «Объекты групповой политики», найдите созданную политику и щелкните ее правой кнопкой мыши, выбрав параметр «Изменить»: Шаг 2 Откроется следующее окно, в котором мы перейдем к следующему маршруту: Опция 1 Создать новую политику беспроводной сети для Windows Vista и более поздних версий: этот параметр следует использовать, если на компьютерах, к которым должен применяться этот объект групповой политики, установлена как минимум Windows Vista, Vista, Windows 7, Windows 8 и Windows 10. Вариант 2 Создайте новую политику Windows XP: мы должны использовать эту опцию, если будут управляться только компьютеры с Windows XP. В этом случае выбираем первый вариант: Шаг 3 Откроется следующее окно, в котором мы введем имя для новой политики. Там мы можем определить больше ценностей, если захотим, исходя из требований организации. Шаг 4 Теперь мы переходим на вкладку «Сетевые разрешения», где можно будет разрешить доступ к доступным сетям Wi-Fi или нет, они могут быть обнаружены автоматически или введены вручную. Здесь мы можем рассмотреть следующие варианты: Опция 1 Предотвращение подключений к одноранговым сетям: одноранговые сети не имеют инфраструктуры и обычно создаются между двумя или более командами для передачи информации. Вариант 2 Предотвращение подключений к инфраструктурным сетям: в этих сетях есть сетевое устройство, которое управляет вашим подключением, модем, маршрутизатор и т. Д., Поэтому предотвращение этого подключения предотвратит все типы подключения, как локальные, так и мобильные. Вариант 3 Разрешить пользователю просматривать запрещенные сети: этот параметр позволяет пользователю видеть имя активной сети Wi-Fi, но подключение к ней невозможно. В этом случае мы активируем поле «Запретить подключения к одноранговым сетям» и нажмем кнопку «Добавить, чтобы вручную добавить сеть Wi-Fi», где доступ будет заблокирован. В появившемся окне мы должны определить Примечание Имя сети Wi-Fi должно быть таким, как оно отображается в сетях Wi-Fi, доступных на клиентских компьютерах. Как только эти значения будут определены, нажмите кнопку «Принять»: Шаг 5 Мы увидим сеть, добавленную в созданную политику. Там мы можем добавить желаемые сети Wi-Fi. Наконец, нажмите кнопку «Применить и принять», чтобы сохранить изменения. Мы создали политику в разделе «Объекты групповой политики», и нам нужно будет связать ее с доменом, чтобы эта политика применялась ко всем компьютерам в домене. Примечание Эта политика также может быть связана с любым существующим подразделением в структуре домена. Шаг 1 Для этого мы щелкнем правой кнопкой мыши по нашему домену и выберем опцию «Связать существующий GPO»: Шаг 2 Появится следующее окно, в котором мы выберем ранее созданную политику. Нажмите «Принять», чтобы создать ссылку. Мы увидим наш связанный GPO: Шаг 4 Там мы перейдем на вкладку «Подробности», отобразим параметры в поле «Состояние объекта групповой политики» и выберем строку «Конфигурация пользователя отключена»: Шаг 5 Появится следующее сообщение: Нажмите «Принять», чтобы подтвердить это. ШАГ 6 Мы увидим, что это отключение было применено: Шаг 7. Наконец, мы можем перейти на какой-нибудь клиентский компьютер для проверки, получить доступ к консоли командной строки и выполнить следующую строку: Таким образом, мы не позволим пользователям получить доступ к сети Wi-Fi внутри организации и, таким образом, добавим различные уровни безопасности в нашей компании.1. Как получить доступ к инструментам администрирования в Windows Server

2. Как создать групповую политику GPO в Windows Server

3. Как редактировать групповую политику GPO в Windows Server

Там мы найдем политику под названием Wireless Network Policies (IEEE802.11), щелкнем по ней правой кнопкой мыши и увидим два варианта:

4. Как создать ссылку политики на домен в Windows Server

Шаг 3

gpupdate / force

СТАТЬИ