Одна из самых больших проблем, с которыми мы сталкиваемся сегодня как пользователи и администраторы, - это борьба со всеми типами вирусов, вредоносных программ, троянов, которые стремятся вызвать нестабильность в системе и значительно влияют на файлы, записи и системные параметры, что в конечном итоге влияет Для всех пользователей.

Наиболее уязвимыми являются Windows с их браузерами, хорошо иметь корректный антивирус и вредоносное ПО. Также в случае с Mac они нагружают силы большим весом и должны быть защищены в равной степени, в том числе и от вредоносных программ. В этом уроке мы сосредоточимся на системах Linux, которые хотя и менее подвержены атаке со стороны этого типа вредоносных программ, если это необходимо всегда защищать, и более того, если мы используем компьютеры для многих задач с открытым Интернетом.

Сегодня у нас есть много инструментов, которые помогают нам бороться с этим типом неудобств, но подавляющее большинство не выполняет свою задачу правильно, и есть много незакрепленных элементов, которые могут привести к проблемам и изменениям в системе.

Сегодня мы подробно проанализируем эти инструменты, наиболее часто используемые для анализа уязвимостей в системах Linux, в частности, мы будем использовать их в CentOS 7 для тестирования:

- ClamAV

- LMD (обнаружение вредоносного ПО в Linux)

Что такое ClamAV?

ClamAV (Clam Antivirus) - это мощный антивирус OpenSource, разработанный для борьбы с троянами, вирусами, вредоносными программами и любыми угрозами для системы.

Среди основных особенностей ClamAV у нас есть следующие:

- Бесплатно.

- Мультиплатформенность, так как она может быть установлена на Windows, Linux или Mac OS.

- Высокая производительность благодаря системе сканирования нескольких угроз.

- Он универсален, потому что поддерживает различные форматы файлов и несколько языков.

- Поддерживает HTML, PDF и зашифрованные файлы.

Мы можем скачать ClamAV по следующей ссылке:

ClamAV

Что такое ЛМД?

LMD (Linux Malware Detect - Malware Detector в Linux) - это инструмент, который сканирует и обнаруживает вредоносные программы в системах Linux в полном объеме.

LMD разработан для общих компьютерных сред, поскольку в таких ситуациях распространение вредоносных программ гораздо более подвержено риску.

Наиболее важными характеристиками LMD являются следующие:

- Бесплатно.

- Совместим с другими инструментами мониторинга, такими как ClamAV.

- Вы можете выполнить фоновое сканирование.

- Обнаружение широкого спектра угроз.

- Мы можем настроить его для получения отчетов о новых угрозах по электронной почте.

- Постоянные обновления

Инструмент можно скачать по следующей ссылке:

DML

Чтобы узнать, как работают эти инструменты, мы будем использовать CentOS 7.

1. Установка репозиториев и Mailx

Первым шагом, который мы предпримем, является установка репозиториев EPEL (Extra Packages for Enterprise Linux) и команды mailx, которые позволят нам отправлять отчеты по почте с использованием LMD.

Для этого мы введем следующие команды:

sudo yum -y установить epel-release sudo yum -y установить mailx

2. Установка LMD (Linux Malware Detect)

После установки репозиториев мы приступаем к установке LMD, для этого выполним следующую команду для загрузки и извлечения:

cd / tmp wget http://www.rfxn.com/downloads/maldetect-current.tar.gz tar -xzvf maldetect-current.tar.gz

Далее мы перейдем в каталог maldetect и запустим установщик с именем install.sh, для этого мы будем использовать следующие команды:

CD Maldetect-1, 5

./install.sh$config[ads_text5] not found

Следующим шагом является создание символической ссылки для команды maldet в каталоге / bin:

ln -s / usr / local / maldetect / maldet / bin / maldet hash -rСоздать символическую ссылку

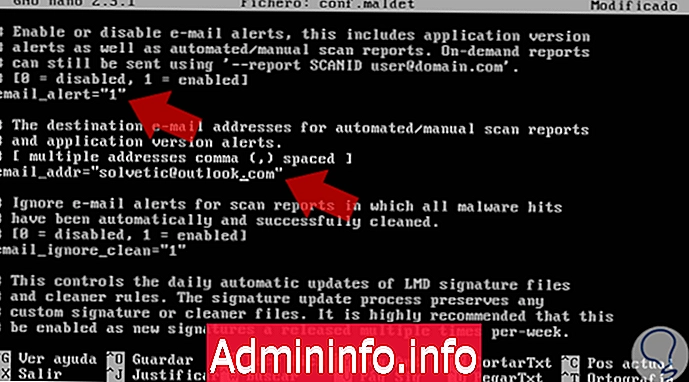

3. Конфигурация LMD в CentOS 7

Как только предыдущий шаг сделан, мы переходим к настройке LMD, помните, что LMD был установлен на маршруте:

/ usr / local / maldet /И необходимо будет отредактировать файл конфигурации с именем conf.maldet .

Мы будем использовать следующие команды:

cd / usr / local / maldetect / nano conf.maldetТам мы внесем следующие изменения:

- В строке email_alert мы установим значение 0 в 1, чтобы активировать почту.

- В строке email_addr мы должны ввести наш адрес электронной почты, чтобы получать оповещения.

Кроме того, в строке scan_clamscan мы устанавливаем значение 1, так как мы будем использовать ClamAV. В строке quarantine_hits мы устанавливаем значение 1, чтобы отправить обнаруженное вредоносное ПО на карантин.

Наконец, в строке quarantine_clean мы устанавливаем значение 1, чтобы исключить элементы из карантина.

Мы сохраняем изменения, используя комбинацию клавиш:

Ctrl + O

И мы покидаем редактор, используя комбинацию:

Ctrl + X

4. Установка ClamAV в CentOS 7

Далее мы выполним процесс установки ClamAV и для этого введем следующую команду:

sudo yum -y установить clamav clamav-devel

После загрузки и установки мы приступаем к обновлению базы данных ClamAV с помощью команды:

FreshclamС этим мы будем обновлять его.$config[ads_text5] not found

5. Анализ системы

Как только мы настроим эти параметры, мы проведем тестирование, загрузив некоторые вредоносные программы с официального сайта Eicar для тестирования.

Сначала мы получаем доступ к маршруту tmp с помощью команды:

CD / TMPТеперь мы будем использовать следующие команды для загрузки соответствующих вредоносных программ:

wget http://www.eicar.org/download/eicar.com wget http://www.eicar.org/download/eicar.com.txtПосле загрузки мы будем использовать следующую команду для запуска процесса анализа:

maldet --scan-all / tmp

Наконец мы увидим результаты процесса:

Мы можем убедиться, что в системе обнаружено 8 вредоносных программ . Мы можем отправить отчет на нашу почту, используя следующий синтаксис:

мальдет - отчет · отчетНомер отчета отображается в последней строке результата.

6. Дополнительные параметры для рассмотрения

Есть несколько опций, которые мы можем реализовать для фильтрации результатов, это:

Выполнить сканирование с определенным расширением

Для этого мы будем использовать следующий синтаксис:

maldet -a /tmp/*.(extension)Измените расширение на один из файлов, которые вы хотите сканировать.

Получить все отчеты

Мы будем использовать следующий синтаксис:

список Maldet -e

Сканирование файлов, созданных за последние дни

$config[ads_text6] not foundМы будем использовать следующий синтаксис:

maldet -r / tmp (количество дней)

Восстановить файлы из папки карантина

Для восстановления этих элементов мы будем использовать следующий синтаксис:

Maldet -s SCANID

Мы видим, что с этими двумя инструментами у нас есть отличная помощь для решения всех задач мониторинга и контроля вредоносных программ и других угроз в нашей CentOS 7 или аналогичных системах.

Используйте ClamAV в Ubuntu

СТАТЬИ