Одним из наиболее важных, но осторожных аспектов в серверной среде является определение того, кто может иметь доступ к серверу и какие привилегии он может иметь в системе, поскольку любые изменения, которые не требуются или не одобрены, могут поставить под угрозу всю инфраструктуру организации .

Многим из нас, как ИТ-специалистам в наших компаниях, приходилось предоставлять права администратора пользователям, которые не должны входить в эту группу из-за подробностей, которые им необходимы для выполнения какого-либо административного задания, и как обычные пользователи это невозможно.

Известный нам реальный пример - это то, что было необходимо добавить пользователя из группы систем в стране Боливия в группу администраторов, чтобы он мог создавать пользователей в специальном организационном подразделении, поэтому необходимо было добавить этого пользователя в группу администраторов и удивить Это произошло, когда этот пользователь ликвидировал очень важное производственное оборудование, которое вызвало небольшой хаос в компании.

Для решения этих проблем Windows Server включает возможность делегировать администрирование определенных задач конкретным пользователям в определенных подразделениях, доменах или объектах групповой политики.

1. Понять делегирование управления в Windows Server 2016

Для многих может показаться хаотичным и опасным назначать административные роли пользователям, которые могут не иметь опыта или знаний для управления элементами Windows Server 2016, и, как мы знаем, невозможно добавить пользователя в группу «Администраторы» и ограничить задачи, поскольку по умолчанию эта группа предоставляет все управление на сервере.

Делегируя администрирование, мы можем указать, что пользователь без глубокого опыта может создать пользователя в определенной организационной единице, не затрагивая остальную часть системы, поскольку он будет иметь доступ только к тому месту, которое мы определяем, а не ко всему дереву Windows Server 2016 .

Административные разрешения могут быть предоставлены пользователю или группе, которая содержит различных пользователей, но самое главное, что у нас есть четкое представление о том, какие разрешения и кому мы их предоставляем. Для этого исследования мы создали OU под названием Permissions и создали группу под названием Solvetic и пользователя с именем Access (пользователь был включен в группу Solvetic).

Поскольку мы знаем, что ни один пользователь не может подключиться к домену немедленно, мы должны разрешить доступ этого пользователя к домену, поэтому мы даем разрешение на доступ пользователя к домену.

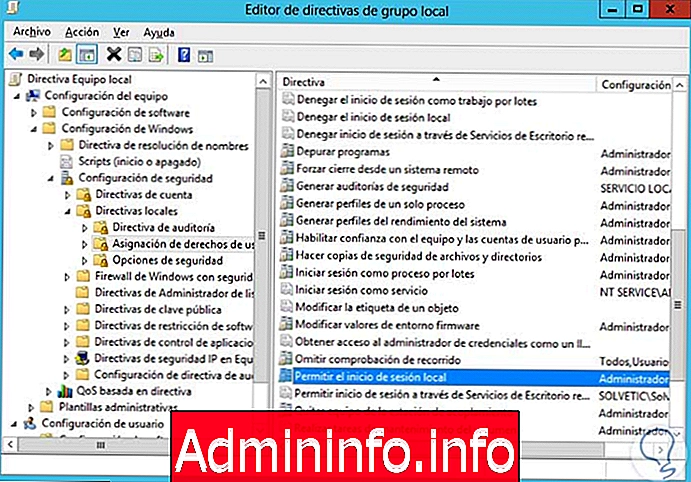

Чтобы установить это разрешение, мы должны открыть редактор групповой политики GPO, для этого нажмите и удерживайте кнопку Windows + R появится возможность ввести команду для выполнения, введите:

gpedit.mscВы пойдете по следующему маршруту:

- Политика местной команды

- Конфигурация оборудования

- Настройки Windows

- Настройки безопасности

- Местные директивы

- Передача прав

И там выберите опцию Разрешить локальный вход . При этом выбранная группа или пользователь может запустить локальный сеанс на компьютере или сервере для выполнения определенных назначенных задач.

Здесь мы должны просто добавить группу Solvetic, чтобы пользователь Access мог войти в систему.

2. Реализация делегирования администрирования в Windows Server 2016

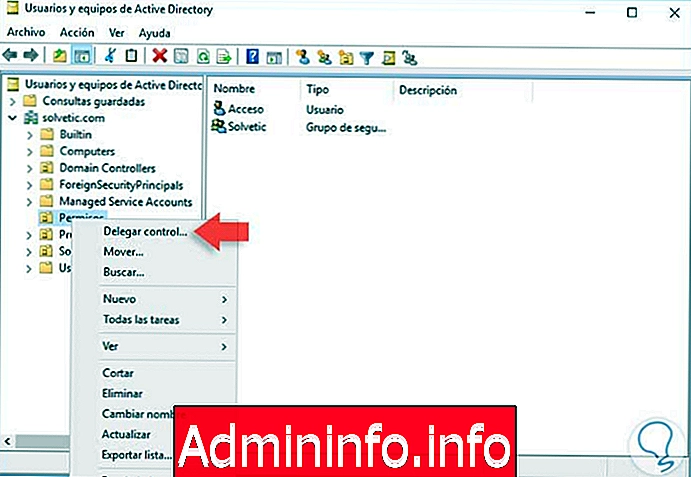

После того, как мы добавили пользователя, чтобы он мог войти в систему, мы начнем процесс делегирования указанному пользователю, в этом случае Access, мы предоставим ему разрешения для организационной единицы Permissions. Для этого щелкните правой кнопкой мыши организационную единицу Permissions и выберите опцию Delegate Control .

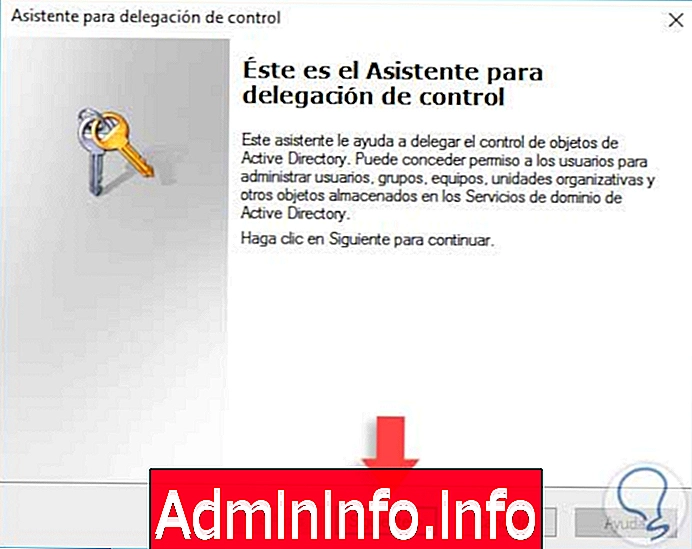

Мы видим, что помощник делегирования управления развернут. Нажмите Далее.

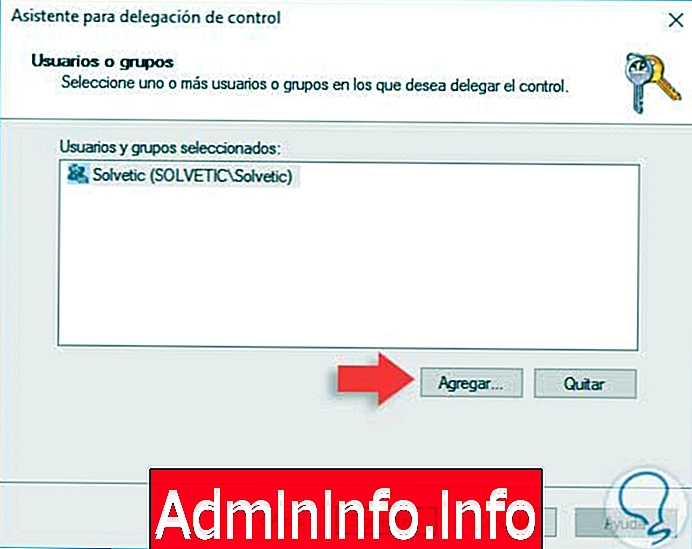

Далее мы должны добавить группу Solvetic, которую мы создали, для этого мы нажимаем кнопку Добавить и ищем группу.

Нажмите Next еще раз, и мы увидим, что пользователю могут быть делегированы различные задачи, такие как:

- Создавать, редактировать или удалять группы

- Создавать, редактировать или удалять пользователей

- Изменить членство в группах

- Управление групповыми политиками

В этом случае мы выберем опции Создать, удалить и управлять группами и Создать, удалить и управлять учетными записями пользователей, установив соответствующие флажки.

Нажмите Далее, и мы увидим, что мы завершили необходимую настройку.

Нажмите Готово, чтобы выйти из мастера.

3. Проверьте делегирование контроля

Далее мы войдем с пользователем Access в Windows Server 2016.

После того, как мы вошли в систему, мы попытаемся создать пользователя в подразделении Права доступа, чтобы проверить, что мы можем создать пользователя.

Мы создадим пользователя с именем Solvetic1. Мы также создадим группу под названием «Тестирование» (помните, что пользователю доступа был делегирован контроль для создания, редактирования или удаления пользователей и групп).

Если мы попытаемся выполнить задачу, которая не была делегирована, например, добавив команду или любую другую, мы увидим сообщение, показывающее, что по соображениям безопасности мы не можем создать объект.

4. Проверьте разрешения созданной группы

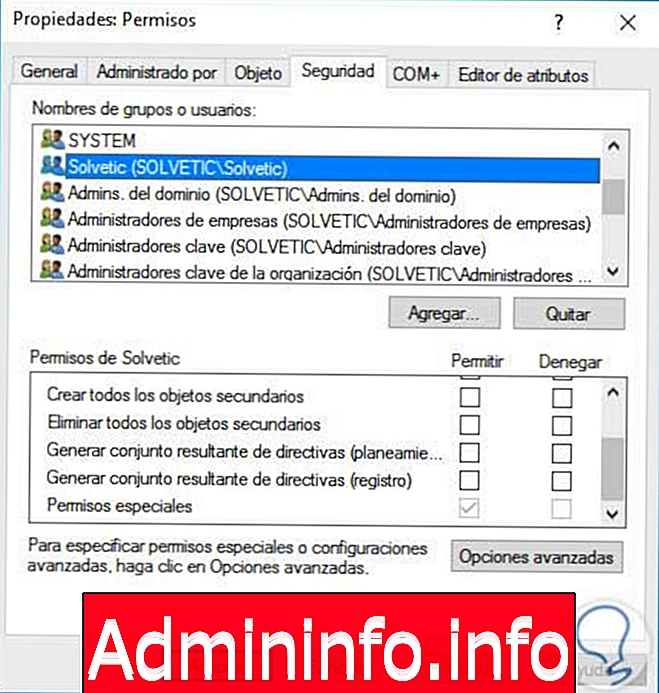

Мы снова можем получить доступ к Windows Server 2016 с помощью пользователя «Администратор» и перейдем к «Пользователи и компьютеры Active Directory», где мы должны перейти в меню «Вид» и выбрать параметр «Дополнительные функции». Там мы щелкаем правой кнопкой мыши на организационной единице Permissions и видим, что у группы Solvetic есть специальные разрешения.

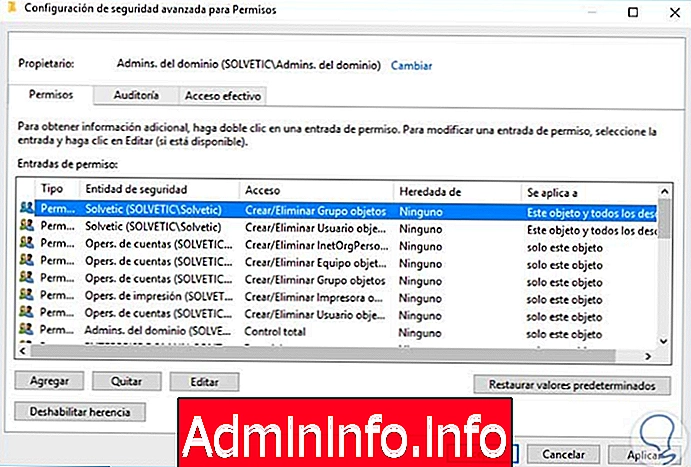

Если мы нажмем кнопку «Дополнительно», то увидим разрешения, которые мы создали в процессе делегирования.

Как мы видим, используя делегирование управления в Windows Server 2016, мы можем назначать конкретные задачи, не подвергая опасности безопасность и целостность сервера и домена .

Мы должны помнить о том, что, используя делегирование контроля, мы можем только назначать разрешения, но не ограничивать или изменять разрешения для конкретных пользователей. Давайте использовать этот интересный инструмент в наших организациях, чтобы избежать добавления в группу администраторов любого пользователя, которому требуются какие-либо разрешения.

$config[ads_text5] not foundВот учебник, который может вас заинтересовать:

Управление AD в Windows Server 2016

СТАТЬИ