Одним из наиболее полезных инструментов, которые мы можем иметь как администраторы или люди, которые взаимодействуют с серверами в нашем домене, является средство просмотра событий. Благодаря средству просмотра событий мы имеем под рукой всю информацию, связанную с событиями, которые происходят на наших серверах .

Вы также можете прочитать следующие руководства, которые полезны для администратора, который контролирует и контролирует условия:

- Просмотр пользователей, которые входят в Windows Server 2016

- Запись и аудит изменений, внесенных в Active Directory.

Что такое просмотрщик событий в Windows Server?

Средство просмотра событий является дополнением к консоли Microsoft, которое позволяет нам централизованно управлять каждым событием, происходящим в системе, в различных областях, таких как журналы Windows, безопасность и т. Д. Вот почему очень полезно иметь некоторый контроль над тем, что происходит в организации.

1. Как открыть средство просмотра событий в Windows Server 2016

Чтобы открыть средство просмотра событий в Windows Server 2016, у нас есть два варианта:

Вариант 1:

В этой опции мы будем использовать команду Execute, чтобы открыть эту команду, мы будем использовать комбинацию клавиш:

+ R

+ R

И там мы введем термин:

eventvwrИ здесь заканчивается этот вариант.

option2:

Здесь мы будем использовать Диспетчер серверов. Заходим в меню « Инструменты» и выбираем опцию « Просмотр событий» .

Независимо от того, какой вариант мы выберем, мы прибудем в одно и то же место.

2. Среда просмотра событий в Windows Server 2016

Когда мы откроем средство просмотра событий, мы увидим следующее окно:

В программе просмотра событий у нас есть следующие опции:

Пользовательские виды

С помощью этой опции мы можем создавать представления в соответствии с нашими потребностями, а также у нас есть возможность видеть события, которые происходят с ролями сервера, такими как DNS, удаленный рабочий стол и т. Д.

Чтобы увидеть события любой из этих ролей, мы просто дважды щелкаем мышью и видим каждое событие, связанное с ролью.

Логи Windows

Возможно, этот вариант наиболее часто используется всеми нами, поскольку в рамках этого варианта у нас есть события, связанные с такими темами, как: Безопасность, Приложение, Система, Установка и т. Д.

Мы видим на центральной панели тип события, количество событий в нем и его размер. Как мы видим на вкладке « Реестр Windows », мы можем просматривать события для разных категорий:

приложение

Он включает в себя события, генерируемые приложениями или программами.

безопасность

Эти события связаны с такими факторами, как логины, создание, редактирование или удаление файлов и другие параметры.

установка

Это событие записывает все события, связанные с установкой приложения.

система

В этом поле мы можем наблюдать все события, связанные с компонентами системы Windows.

Переадресованные события

В этом поле мы можем хранить зарегистрированные события на удаленных компьютерах.

Чтобы просмотреть события в журналах Windows, просто дважды щелкните нужную область, и там будут отображаться соответствующие события.

Журналы приложений и услуг

В этом поле мы можем найти все события, относящиеся к доменным службам и их приложениям, таким как Internet Explorer, Windows PowerShell DNS и т. Д.

Таким же образом, чтобы увидеть события, мы просто дважды щелкаем на событии для просмотра.

подписки

В этом поле мы увидим все события, связанные с подписками, которые мы связали с Microsoft.

Как мы уже видели, у нас есть разные варианты при просмотре события, теперь мы рассмотрим, как составляется событие.

$config[ads_text6] not found3. Понимание события в средстве просмотра событий Windows Server 2016

В этом случае мы увидим события в группе «Записи Windows», мы возьмем событие из группы «Безопасность».

При выборе любого события мы можем увидеть внизу подробное описание события, у нас есть следующее:

- Регистрационное имя : указывает группу, к которой относится событие.

- Происхождение : указывает, где произошло событие.

- Идентификатор события : указывает на идентификатор события, чтобы взять его под контроль.

- Уровень : в этом варианте мы видим, что это за событие.

- Пользователь : мы видим пользователя, который сгенерировал событие.

- Зарегистрировано : указывает дату и время, когда событие было представлено.

- Категория задачи : указывает на действие, которое было выполнено в событии.

- Команда : Относится к команде, в которой было представлено событие.

4. Управление задачами с событиями

Поскольку мы знаем, как просмотреть файл, мы увидим некоторые задачи, которые мы можем выполнить для их использования. С правой стороны видно, что у нас есть несколько альтернатив для улучшения управления событиями. Давайте посмотрим на фильтрацию файлов .

Чтобы создать фильтр файлов, мы выбираем опцию Фильтровать текущую запись, и мы увидим новое окно, здесь мы можем определить условия, которые мы хотим для фильтрации наших событий. Для этого случая мы будем искать все события с идентификатором 4634 за последние 12 часов.

Нажмите Принять, и мы увидим соответствующие результаты.

$config[ads_text5] not found

Как мы видим, мы также можем фильтровать события в соответствии с их уровнем или указанием, каким пользователем было событие.

5. Как создавать собственные виды

Мы можем захотеть создать наши собственные взгляды на событие в какой-то момент. Для этого мы выберем опцию Create custom view и увидим, что открывается другое окно. Там мы введем параметры, с помощью которых мы хотим создать представление, мы можем указать идентификаторы событий, уровень событий и т. Д. В этом случае мы выбираем уровни предупреждения и информации.

Нажмите Принять, и мы должны присвоить имя нашему пользовательскому представлению:

Теперь мы можем увидеть наш новый вид под названием Solvetic в меню пользовательских видов с соответствующими результатами.

Другие варианты, которые мы имеем в средстве просмотра событий:

- Поиск : Позволяет нам искать событие или ключевое слово.

- Пустая запись : позволяет удалить все события группы.

- Импорт пользовательского представления : мы можем импортировать файлы в формате HTML для добавления к запросам.

- Экспорт пользовательского представления : мы можем экспортировать данные пользовательского представления в формате XML.

- Свойства : это позволяет нам видеть свойства данного события.

Как мы видим в средстве просмотра событий, у нас есть возможность управлять всем, что происходит в любое время на сервере.

6. Используйте Windows PowerShell для просмотра событий в Windows Server 2016

До сих пор мы видели, как использовать средство просмотра событий в графическом режиме с несколькими вариантами, но теперь мы собираемся рассмотреть, как мы можем видеть события с помощью Windows PowerShell . В Windows PowerShell у нас будет несколько вариантов для просмотра событий, произошедших в Windows Server 2016.

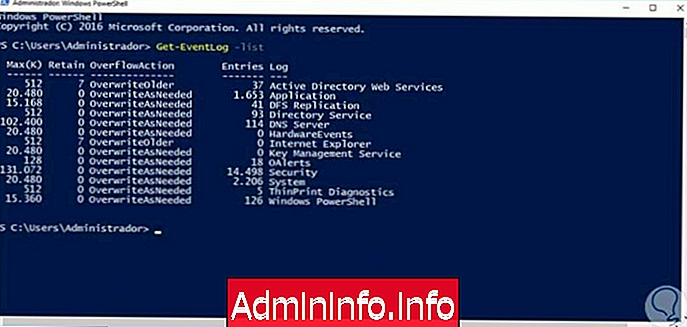

Получить список событий

Чтобы получить список событий, зарегистрированных в Windows Server 2016, мы будем использовать командлет :

Get-EventLog -listИ мы можем видеть подробно список событий с указанием размера, уровня события, количества событий и т. Д.$config[ads_text5] not found

Получить события из определенного журнала событий

Чтобы визуализировать события определенной группы, мы должны ввести следующий командлет:

Get-EventLog -list | Where-Object {$ _. Logdisplayname -eq "Group_Name"} В этом примере мы увидим события в группе DNS-серверов, поэтому введем следующее: Get-EventLog -list | Where-Object {$ _. Logdisplayname -eq "DNS-сервер"}

Получить последние события из определенной группы

Чтобы получить последние события, которые были представлены в определенной группе, мы будем использовать следующий синтаксис:

Get-EventLog Group_name -newest Event_numberДля этого случая мы увидим последние 5 событий, произошедших в группе Система, введем следующее:

Система Get-EventLog -newest 5$config[ads_text6] not found

Смотрите события группы

Чтобы увидеть и проанализировать все события определенной группы, мы будем использовать следующий командлет:

Get-EventLog Group_NameДля этого случая мы увидим события, которые находятся в группе System, поэтому мы введем следующее:

Система Get-EventLog

Как получить конкретную информацию о последних событиях группы

С помощью командлета:

Get-EventLog Group_Name -newest Amount_of_Events | Format-ListМы можем получить подробную информацию о последних событиях определенной группы. Мы увидим информацию о последних 6 событиях группы приложений.

Приложение Get-EventLog -newest 6 | Format-List

Просмотр событий определенного идентификатора

Если мы хотим видеть события с определенным идентификатором в Windows PowerShell, мы должны использовать следующий командлет:

Get-EventLog "Windows PowerShell" | Where-Object {$ _. EventID -eq EVENT_ID} примечание

Поле «Windows PowerShell» можно изменить, указав необходимое значение, DNS, Active Directory и т. Д.

Для этого примера мы будем визуализировать все события с идентификатором 403:

Get-EventLog "Windows Powerhell" | Where-Object {$ _. EventID -eq 403}

Дополнительные параметры в Windows PowerShell

В дополнение к тому, что мы видели, есть опция, которую мы можем добавить для визуализации и управления событиями, это параметр Out-GridView . Мы можем использовать следующий пример:

Get-EventLog система | Из-GridViewМы увидим, что отображается следующее окно, где мы можем редактировать критерии для событий.

Как мы видим, у нас есть интересные альтернативы, использующие Windows PowerShell для просмотра событий в Windows Server 2016.

7. Идентификаторы для рассмотрения

Вот некоторые из наиболее важных идентификаторов, которые мы можем использовать при администрировании наших серверов:

4774 Учетная запись была назначена.

4775 Не удалось назначить учетную запись.

4776 Команда попыталась проверить учетные данные учетной записи.

4777 Контроллер домена не смог проверить учетные данные для учетной записи.

4783 Создана группа основных приложений.

4784 Изменена группа основных приложений.

4785 Член добавлен в группу основных приложений.

4786 Член группы основных приложений был удален.

4787 Не добавлен в группу основных приложений.

4788 Не член группы основных приложений был удален.

4789 Группа основных приложений была удалена.

4790 Группа запросов LDAP была создана.

4791 Изменена группа основных приложений.

4792 Группа запросов LDAP была удалена.

4741 Учетная запись команды была создана.

4742 Учетная запись команды была изменена.

4743 Учетная запись компьютера была удалена.

4744 Локальная группа была создана с отключенной безопасностью.

4745 Локальная группа была изменена с отключенной безопасностью.

4746 Член добавлен в локальную группу с отключенной защитой.

4747 Член локальной группы с отключенной защитой удален.

4748 Локальная группа с отключенной защитой была удалена.

4749 Создана глобальная группа с отключенной безопасностью.

4750 Глобальная группа была изменена с отключенной защитой.

4751 Участник добавлен в глобальную группу с отключенной защитой.

4752 Член глобальной группы с отключенной защитой удален.

4753 Глобальная группа с отключенной защитой была удалена.

4759 Создана универсальная группа с отключенной защитой.

4760 Универсальная группа была изменена с отключенной безопасностью.

4761 Член добавлен в универсальную группу с отключенной защитой.

4762 Член универсальной группы с отключенной защитой удален.

4720 Учетная запись пользователя была создана.

4722 Учетная запись пользователя была включена.

4723 Была предпринята попытка изменить пароль учетной записи.

4724 Была предпринята попытка сбросить пароль учетной записи.

4725 Учетная запись пользователя была отключена.

4726 Учетная запись пользователя была удалена.

4738 Аккаунт пользователя изменился.

4740 Учетная запись пользователя была заблокирована

4689 Процесс окончен.

4928 Установлен контекст имени источника реплики Active Directory.

4929 Контекст имени источника реплики Active Directory был удален.

4930 Контекст имени источника реплики Active Directory был изменен.

4931 Контекст имени назначения реплики Active Directory был изменен.

4934 Атрибуты объекта Active Directory были реплицированы.

4935 Ошибка репликации начинается.

4936 Ошибка репликации заканчивается.

4937 Постоянный объект был удален из реплики.

К настоящему моменту учебник мы смогли проверить, насколько важно знать, как обращаться со средством просмотра событий Windows, так как это облегчит нам получение информации и контроль в организации. Вот очень полный и полезный урок:

Windows Server Monitoring

СТАТЬИ