Самый важный фактор, который мы должны учитывать при управлении или ответственности за компьютеры под управлением Windows Server, - это безопасность, которой команда должна будет избежать потери данных, неправильного обращения, установки неавторизованных ролей или приложений, удаленных подключений и т. Д.

Вы должны знать как администраторы о последствиях информационного трафика в нашей сети, поэтому вы должны определить, что может распространяться через него.

Основная причина, по которой мы должны помнить об этом каждый день, заключается в том, что на наших серверах находится информация всей компании, деликатная и ценная информация, которая должна соответствовать трем основным правилам для правильной и оптимальной работы компании.

Основные правила по данным и информации:

- целостность

- конфиденциальность

- доступность

Все эти концепции связаны с безопасностью Windows Server 2016. Существует множество механизмов для обеспечения безопасной среды на серверах с Windows Server 2016, но на этот раз мы сосредоточимся на теме, о которой не очень много говорят и, следовательно, она не очень реализована, брандмауэр

Что такое брандмауэр в Windows Server

По сути, Firewall - это утилита, которая реализована на компьютерах Windows и которая дает нам возможность устанавливать правила или параметры для повышения безопасности наших компьютеров. Существуют некоторые различия между межсетевым экраном обычных компьютеров и межсетевым экраном серверов.

1. Откройте брандмауэр Windows Server 2016

Шаг 1

Чтобы получить доступ к конфигурации брандмауэра на компьютере с Windows Server 2016, перейдем по следующему маршруту:

- Администратор сервера

- Административные инструменты

- Брандмауэр Windows с повышенной безопасностью

Шаг 2

Мы увидим, что откроется следующее окно.

Шаг 3

По сути, брандмауэр Windows с расширенной безопасностью позволяет нам определять значения и параметры для трафика, который передается между оборудованием и сетью. С левой стороны видно, что у нас есть три типа правил:

Правила въезда

Эти типы правил управляют всем, что связано с входящим трафиком к машине, например, мы можем заблокировать пинг машины или nslookup на нашем сервере или предотвращение удаленных подключений.

Правила выхода

Это правило создает параметры для соединений, исходящих с сервера во внешнюю сеть.

Правила безопасности подключения

Этот тип правил обеспечивает большую защиту трафика между двумя устройствами.

2. Создайте правило входа Windows Server 2016

Чтобы создать правило входа, мы выполним следующий процесс.

Шаг 1

Мы выбираем опцию Entry Rule и можем использовать любую из следующих опций:

- Щелкните правой кнопкой мыши> Новое правило

- В правом меню выберите пункт « Новое правило».

Шаг 2

Мы увидим, что отображается следующее окно.

Шаг 3

Там мы можем определить тип правила, которое мы хотим создать, в этом случае мы создадим пользовательское правило, нажмите Далее, и мы должны указать, будет ли правило применяться ко всем программам системы или только к одной или нескольким в частности, в этом случае мы оставляем параметр По умолчанию все программы. Нажмите Далее.

Шаг 4

Нажав Далее, мы должны определить тип протокола, к которому будет применяться правило, у нас есть несколько вариантов, в этом случае мы выберем ICMPv4, так как мы собираемся создать правило, которое запрещает компьютеру пинговать наш сервер.

Шаг 5

Нажав Далее, мы должны указать, к какой области применения будет применяться правило, мы можем выбрать любой IP-адрес или указать диапазон адресов, в этом случае мы оставляем любой IP-адрес.

Шаг 6

Нажмите Next еще раз, и теперь мы должны определить, какое действие должен выполнить брандмауэр Windows, разрешить или заблокировать соединение, в этом случае мы выбираем опцию Блокировать соединение.

Шаг 7

При нажатии « Далее» мы должны выбрать, к каким профилям должно применяться это правило.

Шаг 8

Наконец нажмите Next, и мы назначим имя нашему правилу входа.

Шаг 9

Мы видим, что наше правило создано правильно.

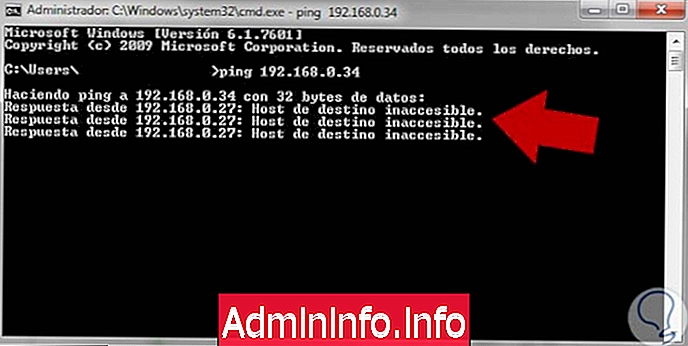

Шаг 10

Теперь, если мы попытаемся выполнить команду ping с внешнего или другого компьютера на сервер, в этом случае мы сделаем это из Windows 7, мы увидим следующее: Мы увидим, что невозможно пропинговать Windows Server 2016.

Таким образом, мы создали правило входа, которое предлагает нам более высокий уровень безопасности.

3. Создайте правило выхода Windows Server 2016

Чтобы создать исходящее правило, мы выполним процесс, аналогичный предыдущему.

Шаг 1

Выберите опцию Правила вывода и щелкните правой кнопкой мыши / Свойства или выберите опцию Новое правило с правой стороны.

Шаг 2

Мы увидим, что откроется следующее окно. Там мы должны выбрать тип правила для применения, в этом случае мы выбираем Программу .

Шаг 3

Нажмите Далее, и мы должны указать маршрут программы, чтобы применить правило.

Шаг 4

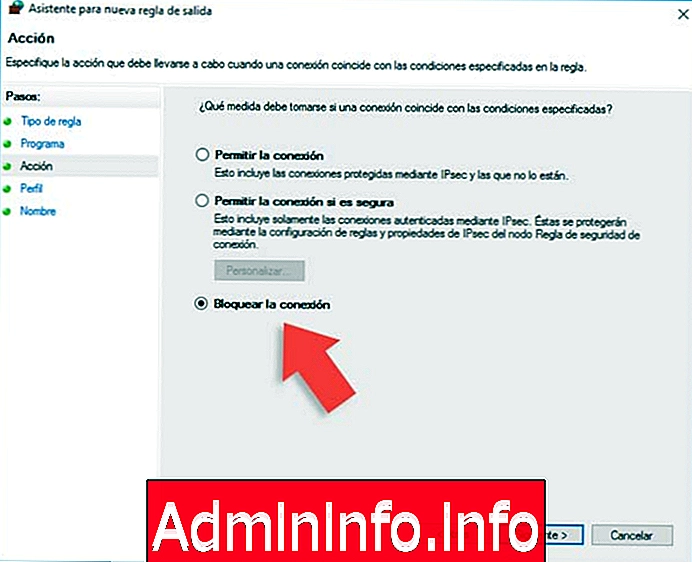

Нажмите Next еще раз и теперь определите, какое действие предпринять (разрешить или заблокировать).

Шаг 5

Нажмите Next, и мы определим, когда правило должно быть применено.

Шаг 6

Наконец, мы назначим имя правилу.

Шаг 7

Нажмите Finish, и мы увидим, что наше правило создано.

[attachment = 25020: Создать-правила-в-Windows-Server-Firewall-2016-11.webp]

Шаг 8

Таким образом, мы можем создавать различные типы правил для ограничения как входящего, так и исходящего трафика в Windows Server 2016.

4. Параметры для правила «Безопасность соединения»

Когда мы собираемся создать правило безопасности соединения, мы можем определить между следующими типами правил безопасности:$config[ads_text5] not found

изоляция

Это правило ограничивает соединение, как определено.

Освобождение от аутентификации

Это правило не проверяет подлинность соединений.

Сервер на сервер

Используя это правило, мы можем аутентифицировать связь между оборудованием, которое мы определяем.

тоннель

Это правило проверяет подлинность входящих и исходящих соединений между двумя компьютерами.

обычай

Это правило позволяет нам определять параметры в соответствии с нашими потребностями.

В этом руководстве мы увидели, как мы можем в полной мере использовать инструмент брандмауэра Windows с расширенной безопасностью для реализации правил, которые не только ограничивают доступ или соединения, но и устанавливают возможность соединений в соответствии с параметрами, определенными организацией, и таким образом. Мы можем более конкретно контролировать входящий и исходящий трафик в Windows Server 2016.

$config[ads_text5] not foundКак вы знаете, Windows Server имеет возможность упорядочивать различные действия для компьютеров, которые управляются в целом. Это делается с помощью групповых или групповых политик, а также времени и рабочего времени. Если вы хотите легко активировать брандмауэр на всех компьютерах, посмотрите, как легко это сделать с помощью объектов групповой политики.

Брандмауэр с GPO

СТАТЬИ