В настоящее время использование Интернета становится все более частым и важным для многих людей, поскольку благодаря этой связи мы сможем получить доступ к различным платформам, таким как электронная почта, корпоративные страницы, сайты, представляющие интерес или развлечения, и вообще все что интернет предлагает нам.

Тем не менее, очень важно учитывать безопасность сети. Мы знаем, что высокий процент атак на информационное оборудование совершается через сеть, и это часто является нашей ошибкой (неверные пароли, загрузка неизвестных файлов, открытие исполняемых файлов в электронных письмах), но если у вас нет базовых знаний о Как работает сеть Вы можете быть (если не были) еще одной жертвой таких атак.

Интернет действительно представляет собой гигантскую сеть протоколов, сервисов и инфраструктуры, которая позволяет использовать сетевые соединения повсюду, и более 90% из нас слышали о TCP / IP, HTTP, SMTP и т. Д.

Все эти протоколы играют ключевую роль в том, как сеть достигает вашего ПК или устройства, но за ней стоят маршрутизаторы и другие компоненты, которые в случае сбоя, двух вещей или исчерпания доступа к сети или вы подвержены нападению. Вот почему разработчики сетевых и сетевых продуктов попытались создать приложения, которые мы знаем как анализаторы и анализаторы сетей, и хотя они, как правило, очень технические, правда заключается в том, что это ценный инструмент для определения того, в какой точке коммуникации Может возникнуть ошибка.

Что такое сниффер

Sniffer или сетевой анализатор - это аппаратные или программные утилиты, которые были разработаны с целью обеспечения постоянного мониторинга трафика локальной или внешней сети. Это отслеживание в основном отвечает за анализ потоков пакетов данных, которые отправляются и принимаются между сетевым оборудованием как внутри, так и снаружи.

Он использует режим отслеживания, называемый «случайным режимом», с помощью которого он дает нам возможность исследовать все пакеты независимо от их назначения, это может занять некоторое время, но это является ключом для уверенного знания того, что он проходит через нашу сеть.

Мы можем настроить Sniffer двумя различными способами в зависимости от требований поддержки, эти режимы:

- Мы можем настроить его без фильтра, чтобы инструмент собирал все доступные пакеты и сохранял их записи на локальном жестком диске для последующего анализа.

- Его можно настроить с помощью специального фильтра, который дает нам возможность собирать пакеты на основе критериев, которые мы указали перед поиском.

Снифферы или сетевые анализаторы могут быть одинаково использованы в локальной сети или сети Wi-Fi. Основное отличие состоит в том, что, если это используется в локальной сети, у нас будет доступ к пакетам любого подключенного оборудования. Или вы можете установить ограничение на основе сетевого устройства; в случае использования в беспроводной сети сетевой анализатор может сканировать только один канал за раз для ограничителя сети, но если мы используем несколько Беспроводные интерфейсы Это может немного улучшиться, но всегда будет лучше использовать его в проводной сети или локальной сети.

Когда мы отслеживаем пакеты, используя Sniffer или сетевой анализатор, мы можем получить доступ к таким деталям, как:

- Информация о посещенных сайтах

- Содержание и получатель электронных писем, отправленных и полученных

- Просмотр загруженных файлов и многое другое

Основная цель Sniffer - проанализировать все пакеты в сети, особенно входящий трафик, чтобы найти любой объект, содержимое которого содержит вредоносный код, и таким образом повысить безопасность в организации, предотвращая установку любого типа клиента на любом клиентском компьютере. вредоносные программы.

Зная немного о том, как работает сетевой анализатор, мы познакомимся с некоторыми из лучших сетевых анализаторов или Sniffer, доступных для Windows и Linux.

Wireshark

Если в какой-то момент вы пытались провести какой-либо анализ сети, не сомневаясь, что вы рассматривали или рекомендовали WireShark как одно из лучших решений, и не безумно думать об этом, причина проста, WireShark позиционирует себя как один из наиболее часто используемые в мире анализаторы сетевых протоколов благодаря не только простоте использования, но и встроенным функциям.

черты

Среди его характеристик мы выделяем следующие:

- Его можно без проблем запустить на таких системах, как Windows, Linux, macOS, Solaris, FreeBSD, NetBSD и других.

- Интегрируйте мощный анализ для VoIP.

- Вы можете провести глубокую проверку более 100 протоколов.

- Вы можете выполнять оперативный захват и анализ в автономном режиме сетевых пакетов.

- Он совместим для форматов чтения и записи, таких как tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, сетевой монитор Microsoft, сеть General Sniffer® (сжатая и несжатая), Sniffer® Pro и NetXray®, сеть Обозреватель инструментов, NetScreen snoop, Novell LANalyzer, RADCOM WAN / LAN Analyzer, Shomiti / Finisar Surveyor, Tektronix K12xx, Визуальные визуальные сети Time Up, VisualPackets EtherPeek / TokenPeek / AiroPeek и многое другое.

- Данные, полученные в режиме реального времени, могут быть прочитаны с таких платформ, как Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, что дает нам широкий спектр возможностей доступа.

- Захваченные данные сети можно исследовать с помощью графического интерфейса (GUI) или через TShark в режиме TTY.

- Он совместим для расшифровки нескольких протоколов, таких как IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP и WPA / WPA2.

- Мы можем реализовать цветовые правила для лучшего управления полученными данными.

- Результаты могут быть экспортированы в XML, PostScript®, CSV или обычный текст (CSV)

Ваша загрузка доступна по следующей ссылке:

WireShark

Там мы можем загрузить исполняемый файл для Windows 10, а в случае Linux мы можем загрузить исходный код или выполнить следующие команды в терминале:

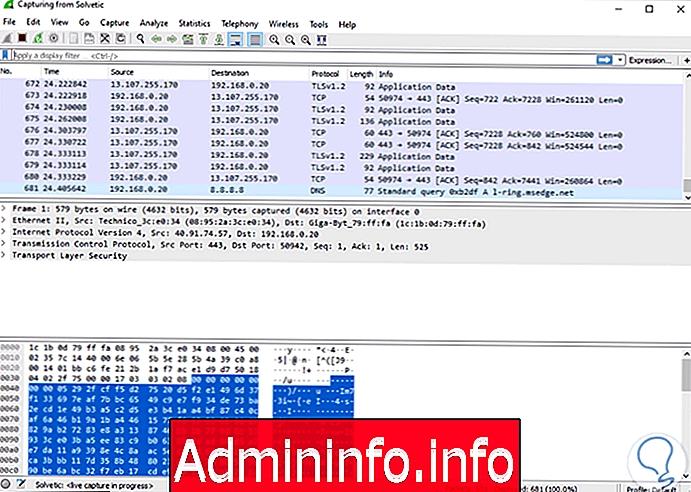

sudo apt update sudo apt установить wireshark sudo usermod -aG wireshark $ (whoami) Перезагрузка sudoПосле установки на Windows 10 или Linux, во время его выполнения мы выберем сетевой адаптер для анализа и увидим следующее:

В Windows 10

Как только мы хотим остановить процесс, нажмите «Стоп», и мы можем увидеть соответствующие результаты, которые мы можем определить более подробно из доступных меню:

$config[ads_text5] not found

Linux

В случае Linux мы увидим следующее:

EtherApe

Это эксклюзивная утилита для систем UNIX, так как ее можно запускать только в таких операционных системах, как:

- Линукс арка

- Магея 6

- ЦЕНТРЫ 7

- Fedora 24, 25, 26, 27, 28 и 29

- ScientificLinux 7

- SLES 12, 12 SP1 и 12 SP3

- OpenSUSE 13.2, Leap 42.1 / 42.2 / 42.3 и Tumbleweed / Factory.

черты

Некоторые из его самых выдающихся особенностей:

- Как узел, так и цвет ссылки выделяют наиболее активный протокол в сети.

- Мы можем выбрать уровень протоколов для фильтрации.

- Используемый сетевой трафик представлен графически для лучшего понимания деталей.

- Он поддерживает протоколы, такие как ETH_II, 802.2, 803.3, IP, IPv6, ARP, X25L3, REVARP, ATALK, AARP, IPX, VINES, TRAIN, LOOP, VLAN, ICMP, IGMP, GGP, IPIP, TCP, EGP, PUP, UDP, IDP, TP, ROUTING, RSVP, GRE, ESP, AH, EON, VINES, EIGRP, OSPF, ENCAP, PIM, IPCOMP, VRRP;

- Совместим с TCP и UDP, TELNET, FTP, HTTP, POP3, NNTP, NETBIOS, IRC, DOMAIN, SNMP и другими.

- Поддерживает использование сетевого фильтра с использованием синтаксиса pcap.

- Это позволяет анализировать сеть от конца до конца IP или от порта к порту TCP.

- Вы можете захватывать данные в автономном режиме.

- Собранные данные могут быть считаны с интерфейсов Ethernet, FDDI, PPP, SLIP и WLAN.

- Отображает статистику трафика по узлам.

- Разрешение имен EtherApe выполняется с использованием стандартных функций libc, это означает, что оно совместимо с DNS, файлами хоста и другими службами.

- Результаты могут быть экспортированы в файл XML.

Чтобы установить эту утилиту в Linux, мы должны выполнить следующее:

sudo apt-get update sudo apt-get установить etherapeПосле установки мы получаем доступ к утилите, выполняя следующее:

sudo etherapeЭто приведет к тому, что EtherApe будет выполняться из терминала, и графический интерфейс приложения будет автоматически отображаться:

Там у нас будет меню, где можно будет применить фильтры или правила.

ТСРйитр

Это утилита для систем Linux, которая захватывает как входящий, так и исходящий сетевой трафик, и это приложение можно установить в операционных системах Unix / Linux, так как оно имеет библиотеку libpcap для выполнения процесса захвата трафика из Выбранная сеть.

Для установки просто запустите следующее в терминале:

sudo apt установить tcpdump

параметры

Некоторые из используемых параметров:

- -A: печатать каждый пакет (не включая заголовок уровня ссылки) в ASCII.

- -b: печатать номер AS на пакетах BGP в нотации ASDOT вместо нотации ASPLAIN.

- -B buffer_size, --buffer-size = buffer_size: установить размер буфера захвата в buffer_size, в единицах КиБ (1024 байта).

- -c count: выход из команды после получения сетевых пакетов.

- -C file_size: проверить, больше ли размер файла, чем исходный размер файла.

- -d: сбросить скомпилированный код пакета в удобочитаемую форму.

- -dd: сбросить пакетный код как фрагмент программы C.

- -D --list-interfaces: вывести список доступных интерфейсов.

- -e: напечатать заголовок уровня ссылки.

- -E: использовать для расшифровки пакетов IPsec ESP.

- -f: распечатать адреса IPv4.

- -F файл: позволяет нам выбрать файл фильтра.

- -h –help: распечатать справку команды.

- --version: отображает используемую версию tcpdump.

- -i interface --interface = interface: позволяет выбрать интерфейс для анализа для захвата пакета.

- -I --monitor-mode: активирует интерфейс в «режиме монитора»; который совместим только с интерфейсами Wi-Fi IEEE 802.11 и некоторыми операционными системами.

кисмет

Kismet - это простая утилита, которая больше ориентирована на беспроводные сети, но благодаря которой мы можем анализировать трафик скрытых сетей или SSID, которые не были отправлены, мы можем использовать ее в системах UNIX, Windows Under Cygwin и OSX.

Kismet полностью работает с Wi-Fi, Bluetooth, SDR (программно-определяемым программным обеспечением радио-радио) и специализированными аппаратными интерфейсами захвата.

черты

Среди его характеристик мы находим:

- Это позволяет вам экспортировать стандартные данные в JSON, чтобы помочь в создании сценариев для экземпляров Kismet.

- Интегрирует веб-интерфейс пользователя.

- Совместимость с беспроводными протоколами.

- Он имеет новый код удаленного захвата, который был оптимизирован для двоичного размера и оперативной памяти, что облегчает использование встроенных устройств для захвата пакетов в сети.

- Он имеет формат регистрации, который может обеспечить сложную информацию об устройствах, состоянии системы, оповещениях и других параметрах.

Его установка может быть выполнена с помощью следующей команды:

sudo apt установить кисметПо следующей ссылке вы найдете больше вариантов установки kismet:

кисмет

NetworkMiner

Это инструмент сетевого криминалистического анализа (NFAT), основанный на открытом исходном коде для систем Windows, Linux, macOS и FreeBSD. Когда мы устанавливаем этот инструмент, мы можем выполнить полное сканирование сети, чтобы захватить все пакеты, а вместе с ними - определить операционные системы, сеансы, имена хостов и т. Д. Для полного администрирования этих переменных.

черты

Некоторые из его самых выдающихся особенностей:

- Мы можем анализировать файлы PCAP для автономного анализа.

- Будет возможно выполнить расширенный анализ сетевого трафика (NTA).

- Исполнение в реальном времени.

- Поддерживает адресацию IPv6.

- Можно извлечь файлы из трафика FTP, TFTP, HTTP, SMB, SMB2, SMTP, POP3 и IMAP

- Поддерживает SSL, HTTPS, SMTPS, IMAPS, POP3S, FTPS и другое шифрование

- Декапсуляция GRE, 802.1Q, PPPoE, VXLAN, OpenFlow, SOCKS, MPLS и EoMPLS

Ваша загрузка доступна по следующей ссылке:

NetworkMiner

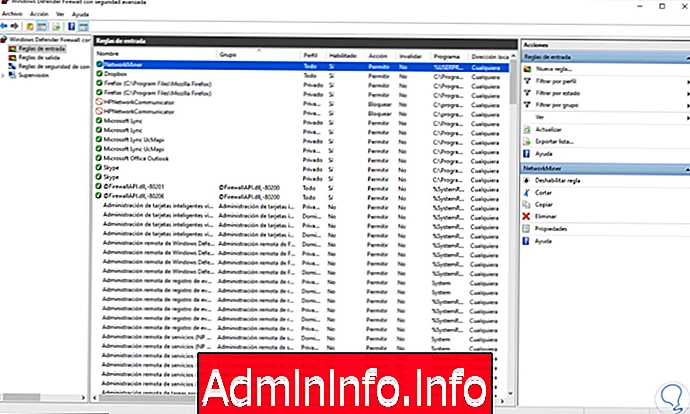

Шаг 1

Для правильного использования NetworkMiner сначала необходимо создать правило входа в брандмауэре Windows 10:

Шаг 2

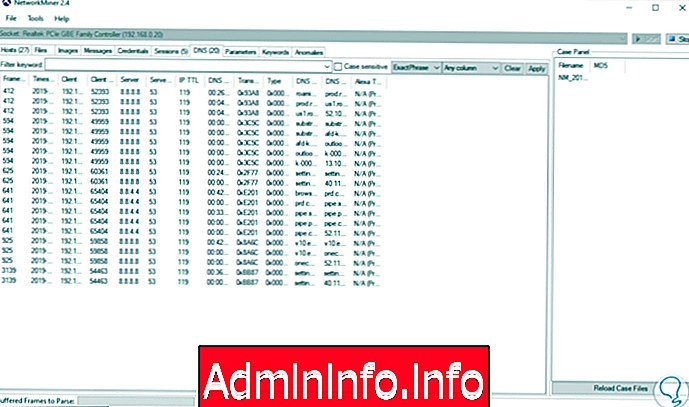

После этого мы должны запустить от имени администратора утилиту для доступа к проверке компьютеров в сети и там выбрать различные опции:

Шаг 3

При выборе хоста мы видим элементы, загруженные на соответствующих вкладках:

Microsoft Message Analyzer

Как вы можете подозревать по названию, это эксклюзивная утилита Windows 10, которая была разработана Microsoft для выполнения таких задач, как захват, развертывание и анализ трафика сообщений протокола и других сообщений операционной системы, в дополнение к этому, когда мы используем С помощью этой утилиты мы можем импортировать, добавлять или анализировать данные из файлов журнала и трассировки сети.

Некоторые из его функций

- Захват данных в реальном времени

- Загрузка данных из нескольких источников данных одновременно

- Показать данные отслеживания или регистрации

- Различные варианты просмотра и многое другое

Шаг 1

Ваша бесплатная загрузка доступна по следующей ссылке:

Microsoft Message Analyzer

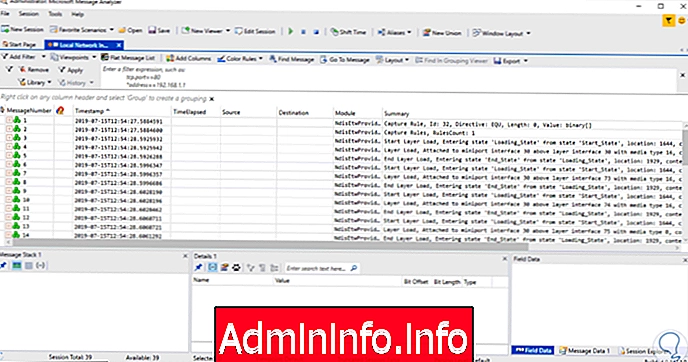

Шаг 2

После выполнения мы увидим следующую среду (она должна быть запущена от имени администратора):

Шаг 3

Там можно будет установить правила цвета, добавить столбцы, установить фильтры и т. Д., Когда мы выбираем любую из линий внизу, мы находим более конкретные детали этого:

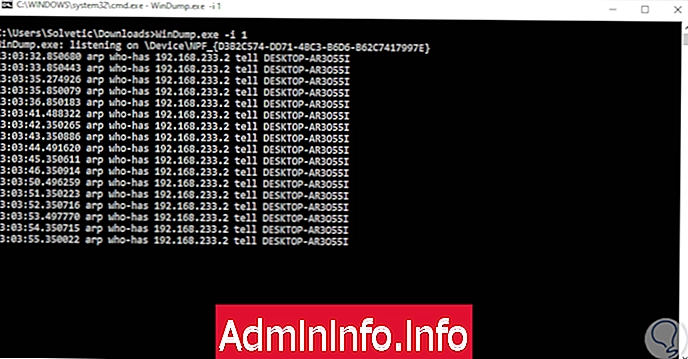

WinDump

Windump - это версия среды Tcpdump для Windows, поскольку Windump совместима с Tcpdump, и мы можем установить ее, чтобы видеть, диагностировать или, если мы хотим сохранить сетевой трафик, использовать и применять правила.

WinDump перехватывает сетевой трафик через библиотеку WinPcap и драйверы, поэтому сначала мы должны бесплатно загрузить WinPcap по следующей ссылке:

WinPcap

Тогда мы можем скачать Windump по следующей ссылке:

$config[ads_text6] not foundWinDump

При его выполнении откроется консоль командной строки, и мы можем определить интерфейс с параметром -i:

WinDump.exe -i 1

Capsa Network Analyzer

Он доступен в бесплатной и платной версии с большим количеством функций, но оба позволяют нам выполнять задачи сетевого анализа, отслеживая каждый входящий и исходящий пакет, а также используемые протоколы, что будет очень полезно для исправления ошибок и проведения анализа Сеть в деталях.

В бесплатной версии это будет возможно:

- Мониторинг до 10 IP-адресов в выбранной сети.

- До 4 часов за сеанс.

- Мы можем получать оповещения от сетевых адаптеров.

- Это позволяет сохранять и экспортировать результаты.

Capsa Network Analyzer

После загрузки и запуска это будет среда, предлагаемая утилитой:

Там у нас будет графическое представление сетевого трафика, а вверху у нас будут различные инструменты для фильтрации и контроля сетевых пакетов.

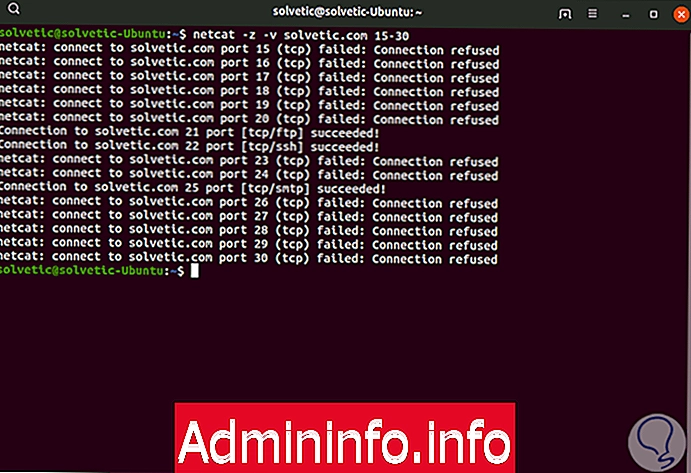

Netcat

Netcat - это интегрированная команда в системах Windows и Linux, благодаря которой можно будет считывать и записывать данные с использованием протокола TCP / IP в различных сетевых подключениях, это можно использовать независимо или с другими приложениями, которые будут использоваться в качестве утилиты. Сканирование и отладка локальной или внешней сети.

Среди его функций мы находим:

- Интегрирован в саму систему

- Перехват исходящих и входящих соединений

- Он имеет встроенные возможности сканирования портов

- Имеет расширенные возможности

- Может сканировать RFC854 и телнет коды

Мы можем выполнить следующую строку, например:

netcat -z -v solvetic.com 15-30Это будет читать порты с 15 по 30, чтобы показать, какие из них открыты, а какие нет:

Переменная -z используется для целей сканирования (нулевой режим), а параметр -v (подробный) отображает информацию разборчиво.

Есть дополнительные параметры, которые мы можем использовать как:

- -4: Показать адреса IPv4

- -6: поддерживает адреса IPv6

- -b: поддерживает трансляцию

- -D: включить режим отладки

- -h: Показать справку команды

- -i Interval: позволяет применить интервал времени между строками

- -l: включить режим прослушивания

- -n: подавить разрешение имени или порта

- -r: оптимизировать удаленные порты

Мы видели различные варианты сетевых анализаторов и Sniffer, доступных для Windows и Linux, с помощью которых мы можем увеличить результаты наших задач поддержки и управления.

СТАТЬИ