Одним из вопросов, который, несомненно, касается нас, и не только нас как администраторов, ИТ-менеджеров, координаторов, но и любого человека, несомненно, является конфиденциальность их файлов, их информации. Жизненно важный файл, или учет человеческих ресурсов, заработной платы, если он попадет не в те руки или просто потерян, он может повредить жесткий диск или диск, на котором он хранится, это может означать очень уродливую головную боль для всех,

С помощью BitLocker (BDE-BitLocker Drive Encryption) можно шифровать целые тома, поэтому в случае потери нашего устройства данные останутся зашифрованными, даже если они установлены где-то еще, это большое преимущество по сравнению с системой шифрования файлов EFS, которая Это позволяет только шифровать файлы индивидуально.

BDE использует новую функцию под названием TPM-Trusted Plattform Module-Trusted Platform Module, и это позволяет повысить безопасность в случае внешней атаки. BitLocker использует TPM для проверки загрузки и загрузки сервера и гарантирует, что жесткий диск находится в оптимальных условиях безопасности и эксплуатации.

Для реализации шифрования с помощью BitLocker необходимо учитывать некоторые требования:

- Компьютер с TPM.

- Съемное запоминающее устройство, такое как USB, поэтому, если на компьютере нет TPM, TPM сохраняет ключ на этом устройстве.

- Минимум 2 раздела на жестком диске.

- BIOS совместим с TPM, если это невозможно, мы должны обновить наш BIOS с помощью BitLocker.

- TPM доступен в следующих версиях Windows для персональных компьютеров: Windows 7 Ultimate и Windows 7 Enterprise

- Windows 8 Pro

- Windows 8 Enterprise

BitLocker обычно не используется на серверах, но он может повысить безопасность за счет объединения с отказоустойчивым кластером. BitLocker может поддерживать следующие форматы:

- FAT16

- FAT32

- NTFS

- SATA

- ATA

- и т.д.

BitLocker не поддерживает:

- Системные файлы CD или DVD

- ISCSI

- волокно

- Bluetooth

В своей работе BitLocker использует 5 режимов работы:

TPM + PIN (персональный идентификационный номер) + пароль

Система шифрует информацию с помощью TPM, кроме того, администратор должен ввести свой PIN-код и пароль для доступа.

TPM + пароль

Система шифрует информацию с помощью TPM, и администратор должен предоставить код доступа.

TPM + PIN

Система шифрует информацию с помощью TPM, и администратор должен предоставить ваш идентификатор доступа.

Только ключ

Администратор должен предоставить пароль для доступа к управлению.

Только TPM: никаких действий не требуется от администратора.

Давайте действовать в следующих разделах руководства.

1. Установите BitLocker на Windows Server 2016

Процесс установки этой функции в Windows Server 2016 выглядит следующим образом:

Шаг 1

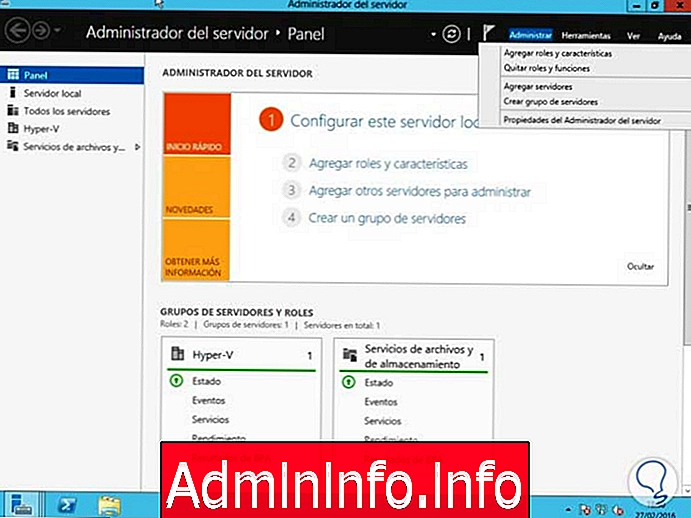

Мы переходим к администратору сервера или диспетчеру сервера и выбираем « Добавить роли и функции», расположенные в быстром запуске или в меню «Управление» :

Шаг 2

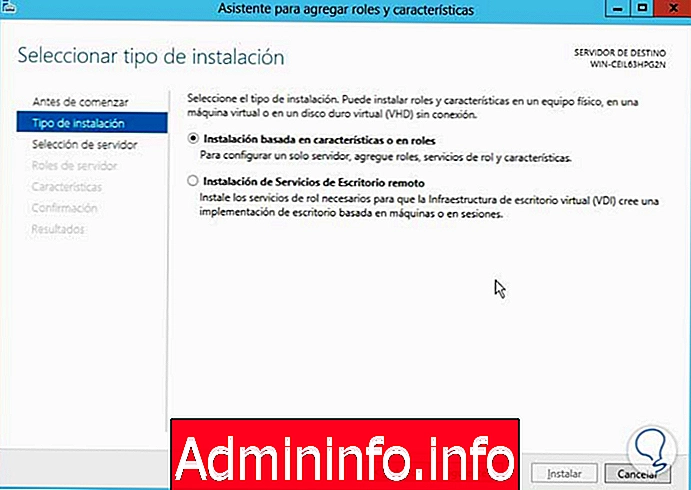

В открывшемся окне мы нажимаем Далее, выбираем Установка на основе ролей или характеристик, снова нажимаем Далее.

Шаг 3

В следующем окне мы выбираем наш сервер и нажимаем Далее, в окне роли мы нажимаем Далее, потому что функция установлена, а не роль .

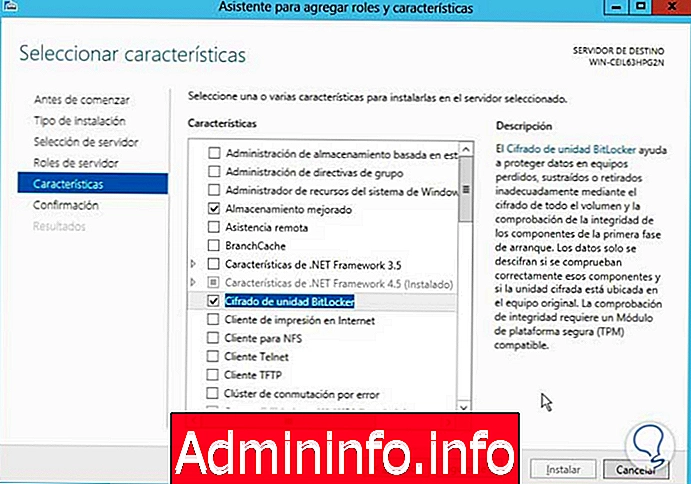

В окне « Выбор компонентов» мы выбираем параметр « Шифрование диска BitLocker» .

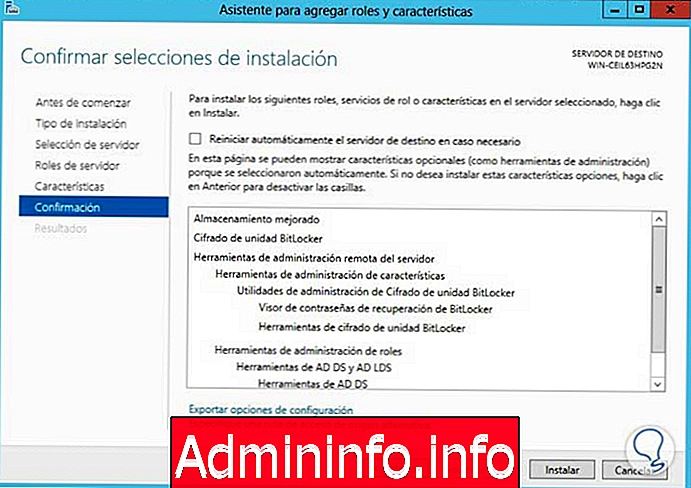

Как мы видим на правой панели, у нас есть краткое описание возможностей этой функции, и мы нажимаем Далее. Появится окно с краткой информацией о том, что мы собираемся сделать, если мы хотим, мы можем установить флажок для автоматического перезапуска сервера в случае, если Windows необходимо перезапустить сервер.

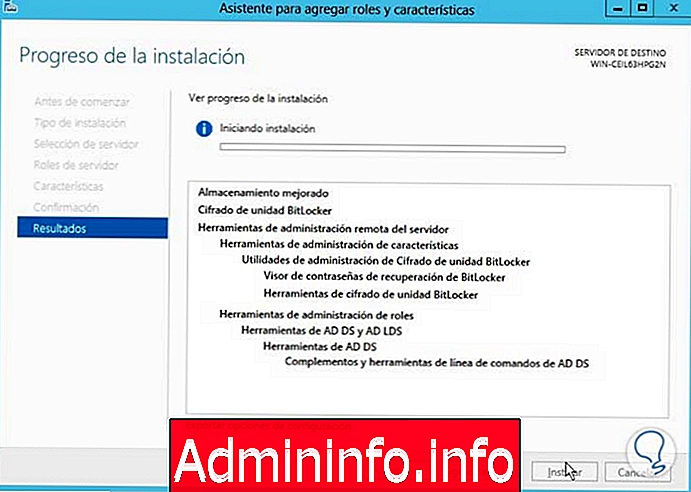

Шаг 4

Мы нажимаем « Установить», чтобы начать процесс.

Как только наша функция BitLocker установлена, сервер должен перезапуститься автоматически. Мы создадим объект групповой политики или политику, чтобы иметь возможность повторять шифрование на клиентских компьютерах нашей организации.

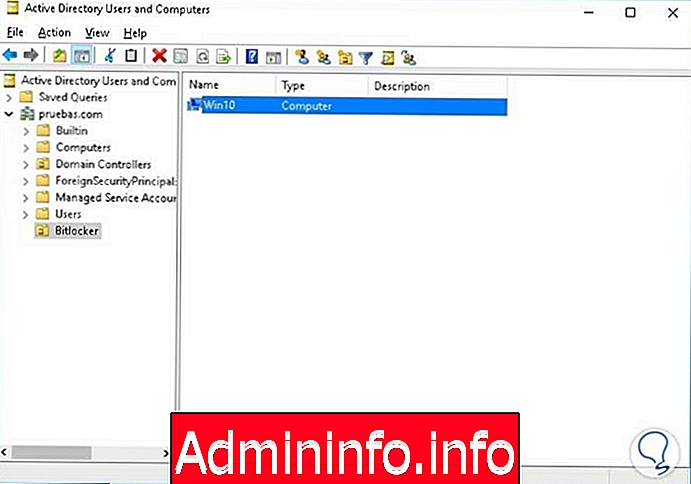

$config[ads_text6] not foundДля этого мы создали в Active Directory папку с именем Bitlocker, и в ней у нас есть дополнение к нашей машине с Windows 10.

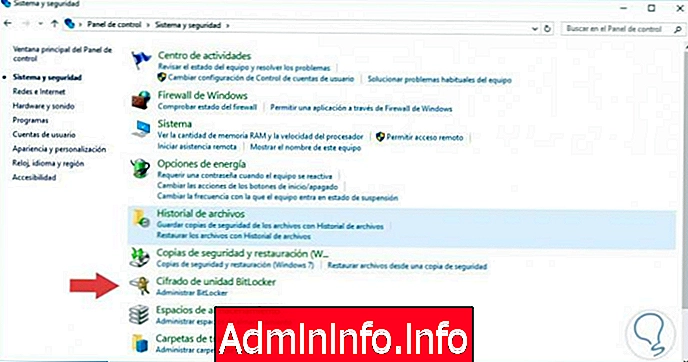

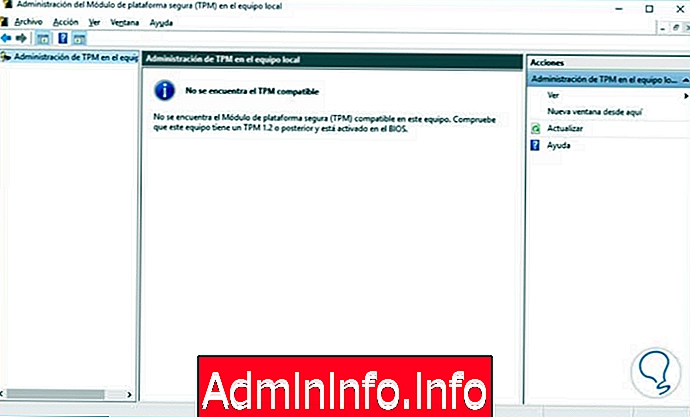

2. Включить TPM в Windows 10

Мы проверим эту конфигурацию в среде Windows 10. Чтобы определить, включена ли опция TPM, мы должны перейти в Панель управления и выбрать опцию Безопасность. После отображения окна безопасности мы выбираем шифрование диска Bitlocker.

Мы увидим, что в нижней левой панели у нас есть опция администрирования TPM.

Мы нажимаем на эту опцию, администрирование TPM, и мы увидим, установлена ли эта функция на нашем оборудовании:

$config[ads_text5] not found

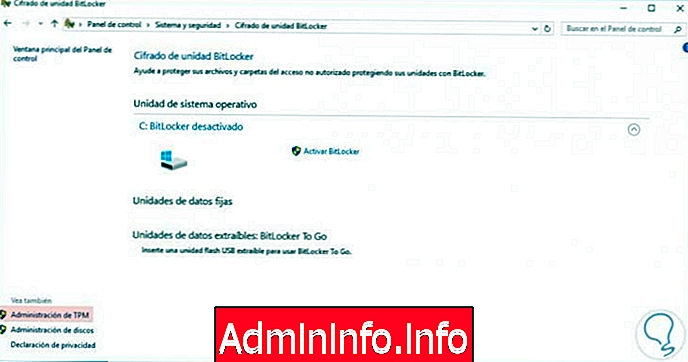

3. Активация BitLocker в Winodws 10

Чтобы активировать BitLocker, нужно перейти на:

- Панель управления

- безопасность

- Шифрование диска Bitlocker

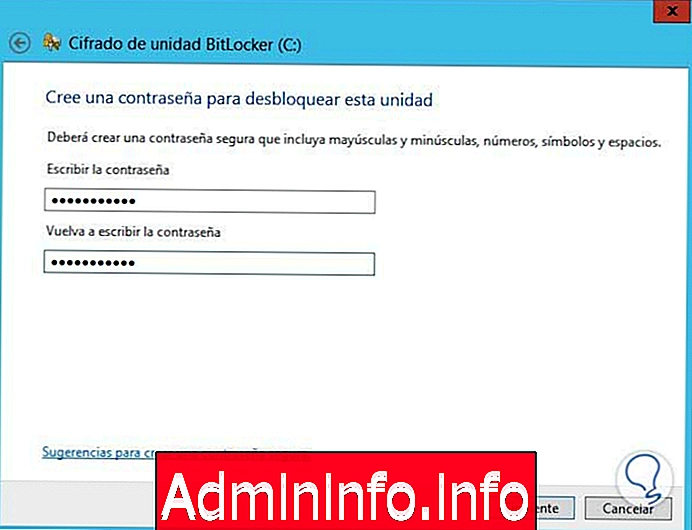

Мы выбираем опцию Активировать BitLocker, начнется процесс включения, система также укажет некоторые из следующих опций:

В этом примере мы выбираем Ввести пароль.

$config[ads_text6] not found

Система сообщит нам, что мы должны делать с нашим паролем:

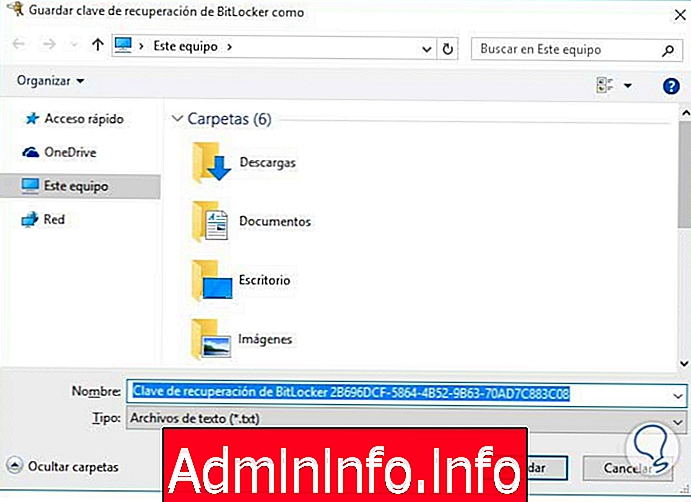

В нашем случае мы выбираем Сохранить в файл.

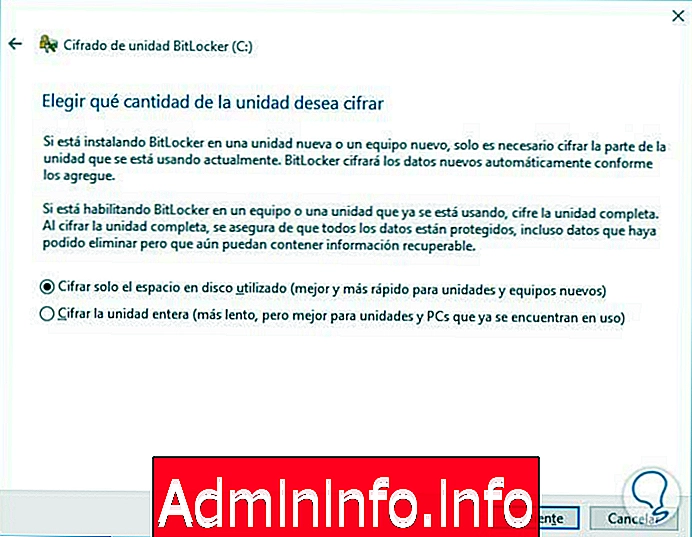

Мы сохраняем наш пароль и нажимаем Далее, там система сообщает нам, какой тип шифрования мы хотим выполнить, весь диск или только дисковое пространство, которое мы выбираем в соответствии с нашей конфигурацией.

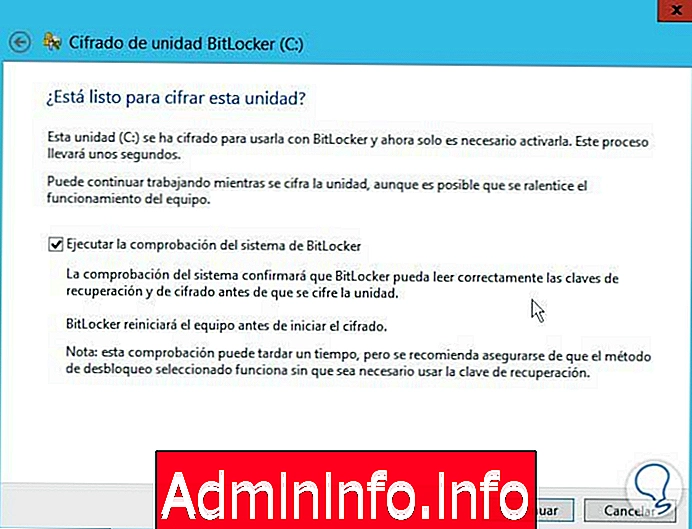

Мы выбираем и нажимаем Далее и, наконец, приступаем к шифрованию нашего устройства .

важно

Если по какой-либо аппаратной причине наш компьютер не прошел тест TPM, мы можем выполнить следующий процесс, чтобы активировать BitLocker:

- Выполняем команду gpedit.msc в Выполнить

- Мы входим по следующему маршруту:

Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Шифрование диска Bitlocker / Блоки операционной системы

- Выберите опцию Требовать дополнительную аутентификацию при запуске.

- Мы дважды щелкаем по этому последнему варианту.

- Мы активируем политику, нажав Включить .

- Мы сохраняем и можем выполнить нашу активацию без проблем.

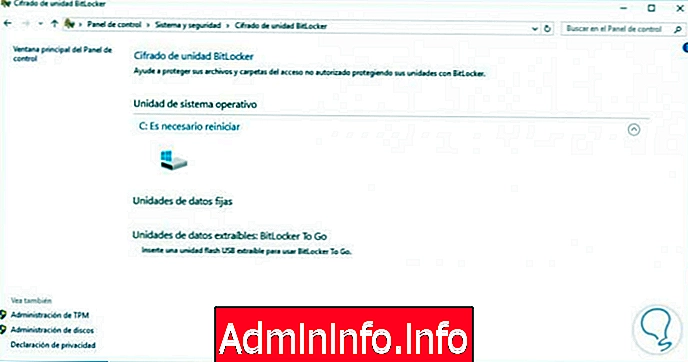

Мы увидим, что после выбора устройства, в котором мы используем Bitlocker, необходимо перезагрузить систему, чтобы применить изменения и запустить процесс Bitlocker.

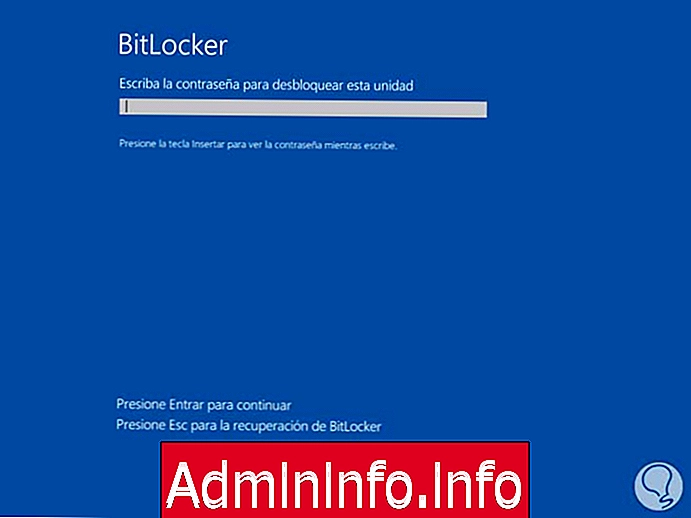

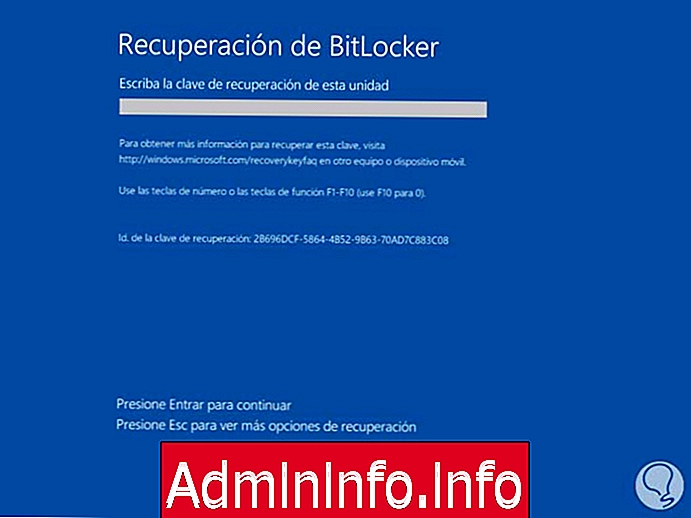

Мы перезагружаем систему Windows 10 и после ее загрузки появляется следующее окно:

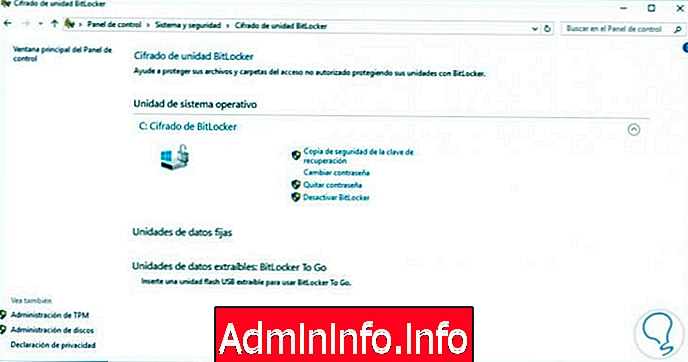

В этом окне мы должны ввести пароль, который мы указываем во время процесса Bitlocker, и нажать Enter, чтобы запустить систему. Мы можем увидеть наш блок с Bitlocker .

В активном каталоге мы можем получить доступ к ключу восстановления благодаря функции, которую мы устанавливаем, Bitlocker Drive Encryption. Мы должны создать объект групповой политики, чтобы клиентские компьютеры принимали установленные параметры, для этого мы откроем редактор объекта групповой политики с помощью команды:

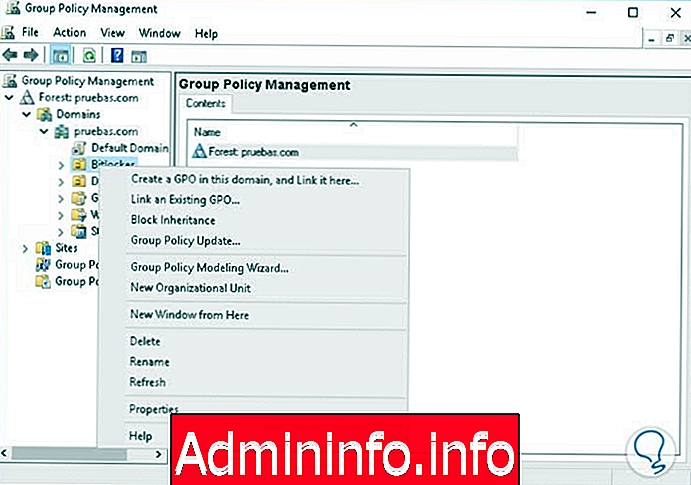

gpedit.mscТам мы выберем нашу созданную папку (Bitlocker), щелкните правой кнопкой мыши и выберите « Создать объект групповой политики в этом домене» .

Мы увидим, что отображается следующее окно, где мы введем имя для нашего объекта групповой политики.

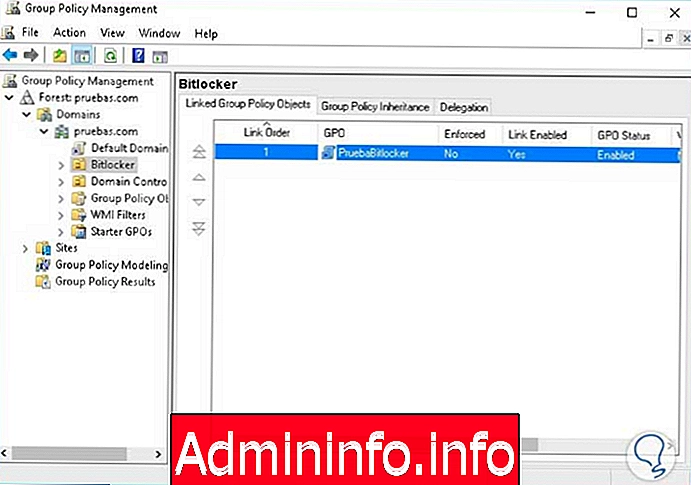

Нажмите OK, и будет отображено следующее:

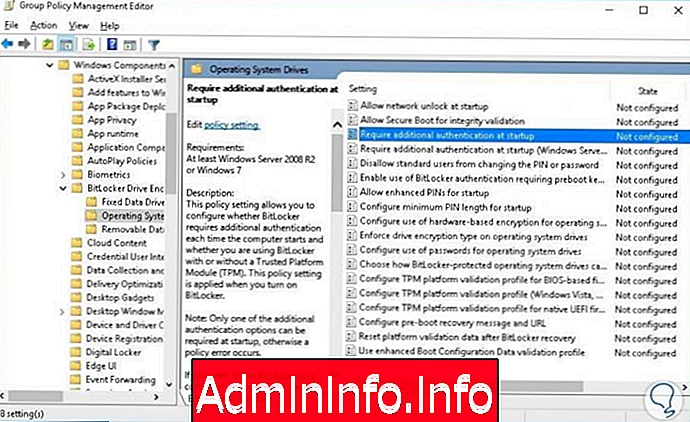

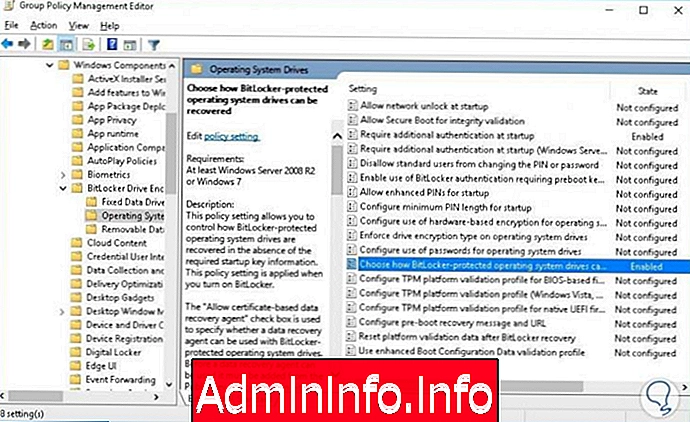

Мы видим, что наш объект групповой политики был создан, мы должны щелкнуть правой кнопкой мыши и выбрать параметр « Редактировать» или « Редактировать», откроется следующее окно, и мы пойдем по следующему маршруту:

Конфигурация компьютера / Политики / Административные шаблоны / Компоненты Windows / Шифрование диска Bitlocker / Диски операционной системыЦель этого маршрута - изменить параметры Bitlocker и позволить Active Directory получать ключи восстановления с клиентских компьютеров, чтобы мы могли, если пароль забыт, взять ключ из AD.

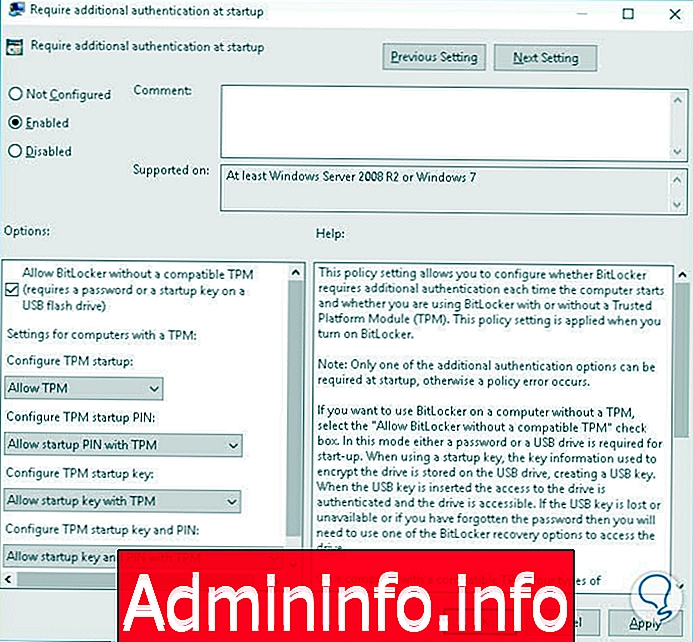

Мы отредактируем опцию « Требовать дополнительную аутентификацию при запуске», чтобы включить использование Bitlocker без TPM.

В этом случае мы должны проверить опцию Enabled и опцию Allow Bitlocker без TPM-совместимого, нажмите Apply и затем OK . Второй параметр, который нужно изменить, - это параметр « Выбрать способ восстановления дисков операционной системы, защищенных с помощью Bitlocker».

Дважды щелкните по нему, и появится следующее окно конфигурации, в котором мы должны выбрать параметры « Включено», « Разрешить агент восстановления данных» и « Не включать Bitlocker», пока информация о восстановлении не будет сохранена в AD DS для дисков операционной системы .

$config[ads_text5] not foundПри этом мы включим опцию восстановления ключей из Active Directory .

Мы видим, что наша редакция GPO будет выглядеть следующим образом:

На нашем компьютере с Windows 10 мы должны форсировать политику, чтобы изменения вступили в силу, для этого мы открываем командную строку, используя:

- Windows + R

- Введите cmd, нажав Enter

- Откроется командная строка

gpupdate / ForceЧто позволяет нам форсировать политику и применять сделанные изменения.$config[ads_text6] not found

4. Восстановите ключ BitLocker в Windows 10

В случае, если мы забыли пароль, иногда мы часто просматриваем количество паролей, которые у нас есть как у организации, так и у пользователей, наших мобильных телефонов и т. Д., Мы должны воспользоваться ключом восстановления, предоставленным Bitlocker через Windows Server 2016

В случае, если мы забыли пароль, мы должны нажать клавишу ESC во время запуска системы. Мы увидим, что мы должны ввести пароль, который система создала во время активации Bitlocker и который мы храним либо на флэш-накопителе, либо на другом устройстве.

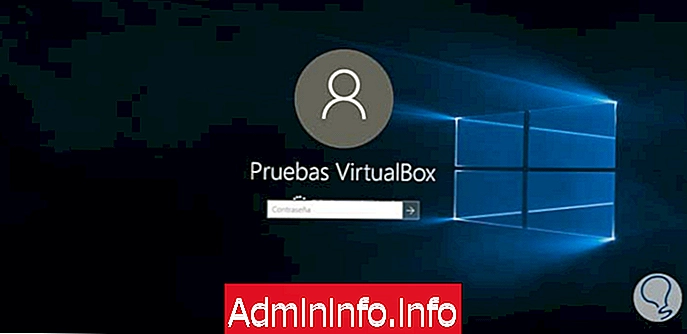

Мы должны ввести соответствующие значения и нажать клавишу Enter, чтобы Bitlocker распознал ключ и запустил систему обычным способом.

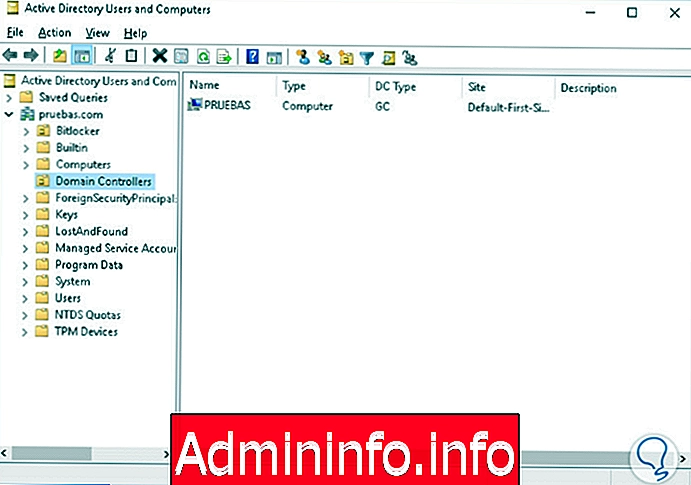

Мы видим, что мы входим в нашу систему правильно. Чтобы получить ключ восстановления через Active Directory, мы должны открыть «Active Directory - пользователи и компьютеры» или «Active Directory - пользователи и компьютеры» из раздела « Инструменты» или «Инструменты» в нашем диспетчере серверов или с помощью команды:

dsa.mscОткроется следующее окно:

Там мы открываем параметр « Просмотр» или «Просмотр» и выбираем « Расширенные функции» или « Расширенные функции». Этот параметр позволяет нам видеть более конкретные сведения, относящиеся к пользователям или оборудованию.

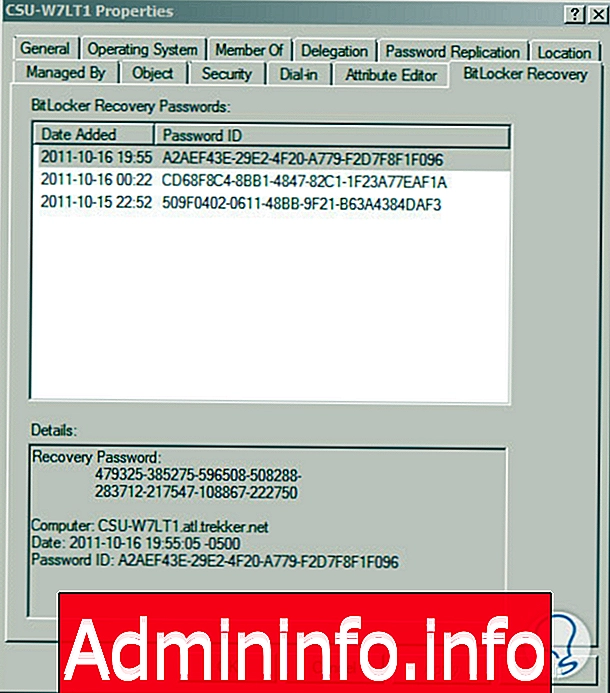

Чтобы увидеть наш ключ, мы должны щелкнуть правой кнопкой мыши на клиентском компьютере и открыть вкладку «Параметры», и мы видим, что у нас есть опция под названием BitLocker Recovery, где мы находим ключ восстановления нашей системы.

5. Установите BitLocker с PowerShell в Windows 10

Как мы все знаем, мы можем использовать Windows Powershell для установки Bitlocker, если мы хотим использовать эту опцию, мы должны ввести следующие команды.

Функция Bitlocker в модуле диспетчера серверов называется Bitlocker. Сначала мы должны выполнить команду:

Get-WindowsFeature BitОн используется для проверки имени Bitlocker. Для установки этой функции мы будем использовать команду:

Установить-WindowsFeature BitLocker -WhatIfПо умолчанию Bitlocker устанавливается без дополнительных функций, если мы хотим увидеть функции, которые мы можем добавить в Bitlocker, мы можем выполнить команду:

Установить-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -WhatIf | ФлоридаС помощью этой команды будет развернут ряд инструментов администрирования, которые мы можем использовать с нашим Bitlocker, и мы можем найти такие инструменты, как:

- Шифрование диска BitLocker - Шифрование устройств с помощью Bitlocker.

- Инструменты шифрования диска BitLocker - инструменты шифрования диска с помощью Bitlocker.

- Утилиты администрирования BitLocker Drive Encryption - утилиты администрирования для шифрования устройств с помощью Bitlocker.

- Средство просмотра пароля восстановления BitLocker - средство просмотра восстановления пароля.

- Оснастки AD DS и инструменты командной строки

- Инструменты AD DS

- Инструменты AD DS и AD LDS

Если мы хотим установить Bitlocker со всеми его дополнительными функциями, мы можем выполнить команду:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

BitLocker To Go

Bitlocker To Go - это функциональность, которая позволяет нам шифровать наши флэш-накопители, для этого мы должны следовать описанному выше шагу, но выбирая флэш-накопитель.

Предварительная подготовка BitLocker

Этот параметр позволяет настроить Bitlocker до установки операционной системы, для этого мы должны настроить параметр Win PE среды предустановки Windows с помощью команды:

Manage-bde -on x.

Как мы уже видели, у нас есть альтернативы для безопасного хранения информации, принадлежащей нам или нашей организации, с помощью Bitlocker, и очень важно изучить эти варианты и, как всегда, убедиться, что у нас есть все данные, так как есть очень ценная информация, которую нельзя потерять или потерять. Быть с неподходящими людьми. Мы надеемся, что это руководство BitLocker помогло вам.

Запустите SSH в PowerShell

СТАТЬИ