Самым важным вопросом, который мы должны ежедневно помнить как ИТ-администраторы или частые пользователи, является то, как мы защищаем целостность и доступность хранимых файлов, как мы защищаем целостность служб и ролей сервера и как мы предотвращаем несанкционированный доступ. командам в мире, который становится все более онлайн с каждым днем.

Одним из наиболее практичных решений, которые мы можем внедрить в средах Linux, в данном случае мы будем использовать CentOS 7, является внедрение систем брандмауэров, которые дают нам возможность централизованно контролировать доступ и разработку повседневных разработок в организации и на сегодняшний день. Solvetic тщательно проанализирует, как установить и настроить CSF в CentOS 7, чтобы получить гораздо более высокий уровень безопасности, чем обычно.

Что такое CSF?

CSF (Config Server Firewall) - это набор приложений, которые были разработаны для того, чтобы предлагать решения уровня брандмауэра для сред Linux.

CSF имеет технологию, которая обнаруживает нежелательный доступ, используя протоколы, такие как SSH, SMTP, IMAP, Pop3 или уже известный, хотя и не протокол, доступ к нему как суперпользователям.

Преимущества CSF

Благодаря CSF у нас будут следующие преимущества:

- Обнаружение несанкционированного доступа через соединения SSH.

- При входе в систему используется команда su для получения контроля над системой.

- Анализируйте и проверяйте ошибки аутентификации.

- Интегрирован в графический интерфейс WebAdmin и Cpanel.

- CSF может автоматически настроить порт SSH, если он еще не был стандартным во время установки.

- Часто блокирует неиспользуемый трафик IP-маршрутизации.

- CSF генерирует отчеты о подозрительном доступе, чрезмерном использовании процессов пользователями, подозрительных файлах и других.

- Оповещение, когда пользователь отправляет слишком много сценариев в час, что позволяет избежать спама в сценариях.

- CSF защищает пакеты BOGON.

- Совместим с различными устройствами Ethernet.

- CSF выполняет периодические проверки безопасности на сервере для анализа уязвимостей.

- CSF позволяет динамические IP- адреса DNS .

- Вы можете заблокировать IP-адреса навсегда или временно, используя TTL.

- CSF поддерживает адреса IPv6.

- Он отслеживает изменения в разных учетных записях системы.

- Обнаружение чрезмерного использования портов.

- Он может обнаруживать атаки с распределенным доступом.

- Вы можете заблокировать коды доступа по стране.

- Поддерживает Ipset для больших списков IP-адресов.

Как мы видим, CSF является очень полным и практичным инструментом для сохранения целостности CentOS 7.

1. Как установить зависимости CSF на CentOS 7

Прежде всего необходимо будет установить определенные зависимости, такие как Perl, поскольку CSF основан на этом.

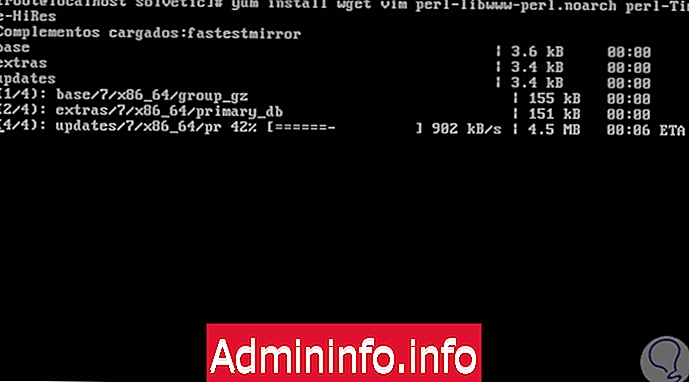

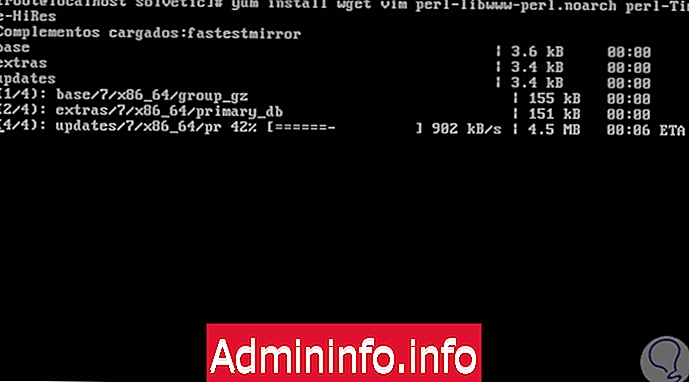

Шаг 1

Мы выполним в CentOS 7 следующее:

yum install wget vim perl-libwww-perl.noarch perl-Time-HiRes

Шаг 2

Позже будет необходимо принять загрузку и соответствующую установку пакетов:

2. Как установить и проверить CSF в CentOS 7

Как только зависимости загружены и установлены, мы перейдем в каталог / usr / src /, введя следующее: cd / usr / src /

Шаг 1

Теперь мы установим CSF, выполнив следующую строку:

wget https://download.configserver.com/csf.tgz

Шаг 2

После загрузки мы извлечем содержимое, выполнив следующее:

tar -xzf csf.tgz

Шаг 3

Мы получаем доступ к каталогу csf:

CD CSF

Шаг 4

Мы установим контент, выполнив следующее:

sh install.sh

Шаг 5

Таким образом, мы правильно установили CSF в CentOS 7. Чтобы убедиться, что CSF действительно работает в CentOS 7, мы выполним следующие команды:

cd / usr / local / csf / bin / perl csftest.plРезультат будет похож на это:

3. Как настроить CSF в CentOS 7

Как только мы убедимся, что CSF работает правильно, пришло время настроить его в системе.

Шаг 1

Первым шагом является остановка службы брандмауэра по умолчанию в CentOS 7 с помощью следующей команды:

systemctl stop firewalld

Шаг 2

Теперь мы отключаем автоматический запуск firewalld при запуске CentOS 7 с помощью этой команды:

systemctl отключить firewalld$config[ads_text5] not found

Шаг 3

Для настройки CSF мы должны перейти по следующему пути / etc / csf, используя предпочтительный редактор.

Для этого мы будем использовать следующие команды:

cd / etc / csf / nano csf.conf

Шаг 4

Там мы изменим строку TESTING со значением 1 на 0 :

Шаг 5

Мы сохраняем изменения, используя ключи:

Ctrl + O

И мы покидаем редактор, используя ключи:

Ctrl + X

$config[ads_text6] not foundШаг 6

По умолчанию CSF включает входящий и исходящий трафик через порт SSH 22, если мы хотим изменить другой порт из этого файла, мы можем это сделать.

Некоторые из наиболее распространенных портов:

- Порт 21: управление FTP

- Порт 22: SSH

- Порт 20: передача данных по FTP

- Порт 25: SMTP

- Порт 53. DNS

- Порт 80: HTTP

- Порт 123: NTP

- Порт 443: HTTPS

- Порт 587: SMTP

- Порт 995. POP3S

Шаг 7

Теперь мы должны запустить службы CSF и LFD, выполнив следующие команды:

systemctl start csfsystemctl start lfd

Шаг 8

Чтобы узнать правила CSF по умолчанию, мы выполним следующую команду:

csf –l

4. Основные команды для использования в CSF CentOS 7

Вот некоторые из основных команд, которые мы можем реализовать в CSF:

Запустите брандмауэр

csf –s

Остановить или обновить правила брандмауэра

csf –f

Перезагрузить отредактированные правила

csf –r

Разрешить доступ к IP-адресу

csf -a IP-адрес

Удалить IP-адрес из списка разрешенных

csf -ar IP-адрес

Заблокируйте IP-адрес и добавьте его в файл csf.deny

csf -d IP-адрес

Удалить и удалить IP-адрес из файла csf.deny

csf -dr IP-адрес

Разблокировать все IP-адреса в файле csf.deny

csf –df

Это основные команды для использования в CSF в CentOS 7.

$config[ads_text5] not found5. Расширенная настройка CSF

Шаг 1

Эта конфигурация должна быть сделана в файле csf.conf, и некоторые из наиболее распространенных параметров:

Не блокируйте IP-адреса, найденные в файле csf.allow

Это практично, поскольку CSF по умолчанию блокирует IP-адреса, найденные в файле csf.allow и помогает предотвратить блокировку lfd, это полезно, если мы обрабатываем статические адреса, для этого мы находим строку IGNORE_ALLOW и изменяем ее значение на 1:

IGNORE_ALLOW = "1"

Разрешить всю ICMP-адресацию как входящей, так и исходящей

Для этого мы должны найти и отредактировать следующие строки:

ICMP_IN = "1" ICMP_OUT = "1"

Блокировка определенных кодов стран

CSF позволяет нам блокировать доступ к кодам стран, которые можно считать угрозой стабильности системы, с помощью CIDR (Код страны), для этого мы должны найти следующие строки и разрешить или запретить в зависимости от ситуации:

CC_DENY = "CN, FR, IT" CC_ALLOW = "США, CO, ES"

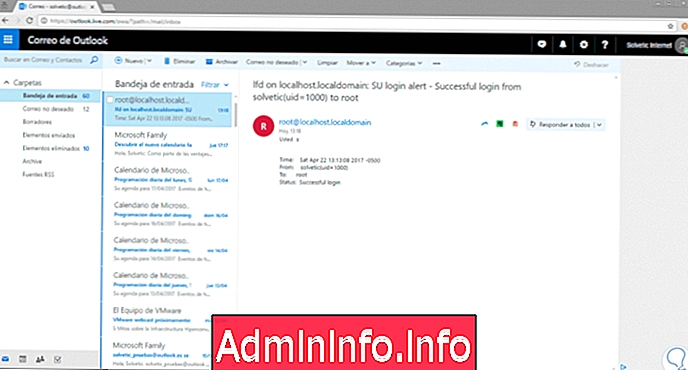

Отправка оповещений, связанных с входом в систему через SSH или SU

Это важный фактор безопасности, поскольку он позволяет нам получать оповещения о попытках входа в систему через протоколы SSH или внутренне с помощью команды SU.

Для этого мы переходим к следующим строкам и устанавливаем их значение равным 1:

LF_SSH_EMAIL_ALERT = "1" LF_SU_EMAIL_ALERT = "1"

Шаг 2

Наконец, мы должны указать адрес электронной почты, на который нас будут уведомлять:

LF_ALERT_TO =$config[ads_text6] not found

Шаг 3

Мы сохраняем изменения, используя ключи:

Ctrl + O

И мы покидаем редактор, используя ключи:

Ctrl + X

Шаг 4

Теперь, когда кто-то попытается получить доступ к любому из этих параметров, мы получим электронное письмо, подобное следующему:

Там мы увидим дату и время попытки доступа, происхождение и состояние попытки доступа.

Благодаря CSF мы можем точно и в режиме реального времени контролировать все, что происходит в CentOS 7, и, таким образом, с большей уверенностью управлять каждым значением системы. Мы также рекомендуем следующий инструмент для мониторинга того, что происходит внутри вашего CentOS 7.

Монитор CentOS 7

СТАТЬИ