Meerkat основан на системе Snort IDS, которая также является системой обнаружения вторжений, которую мы видели в других учебных пособиях, таких как:

- Хакерские средства безопасности и предотвращения

- Усиление безопасности сервера и операционной системы

Meerkat, который способен выполнять многопоточный анализ, самостоятельно декодировать сетевые потоки и собирать файлы сетевых потоков во время выполнения анализа.

Этот инструмент очень масштабируемый, это означает, что вы можете запустить несколько экземпляров и сбалансировать нагрузку, если у нас есть несколько процессоров, позволяющих использовать весь потенциал компьютера. Это позволяет нам не испытывать проблем с потреблением ресурсов при проведении анализа.

Meerkat автоматически распознает наиболее распространенные протоколы: http, https, ftp, smtp, pop3 и другие, что позволяет нам настраивать правила для разрешений и фильтрации входящего и исходящего трафика, а также контролировать порт, через который он проходит. Доступ к каждому протоколу.

Еще одна из предоставляемых услуг - идентификационный файл, контрольные суммы MD5 и контроль сжатых файлов. Сурикат может определить, какие типы файлов передаются или доступны в сети. Если мы хотим получить доступ к файлу, эта задача заставит Meerkat создать файл на диске в формате метаданных, который описывает ситуацию и выполненную задачу. Контрольная сумма MD5 используется для определения того, что файл метаданных, который сохраняет информацию о выполненных задачах, не был изменен.

Установите Suricata в нашей операционной системе

Meerkat можно использовать на любой платформе Linux, Mac, FreeBSD, UNIX и Windows можно загрузить с официального сайта или, если у нас установлен Linux из репозиториев.

Мы установим Suricata в этом руководстве на Linux Mint. Чтобы установить Suricata, мы открываем окно терминала и вводим следующие команды:

sudo add-apt ppa-repository: стабильный oisf / meerkat обновление sudo apt-get sudo apt-get установить meerkatС этим я бы установился.

Настроить сурикат на сервере

От Linux нам нужно будет получить доступ к терминалу в режиме администратора, мы начнем с создания папки, в которой будет храниться информация, которая будет собираться и записываться Meerkat.

sudo mkdir / var / log / meerkatМы также должны проверить, что система находится в папке и т. Д., Но создать ее:

sudo mkdir / etc / meerkatУ нас уже есть Suricata, система обнаружения вторжений и анализатор сетевого трафика. На данном этапе нет определенных правил для фильтрации, поэтому мы должны создать правила или использовать. Emerging Threats - это хранилище известных правил и угроз для Snort и Suricata, что-то вроде базы данных антивируса, но для вторжений, использующих правила Emerging Threats, является бесплатным и бесплатным.

Затем мы можем загрузить файлы правил из терминала с помощью следующих команд:

wget http://rules.emergingthreats.net/open/suricata/emerging.rules.tar.gzЗатем мы должны распаковать файл и скопировать его в папку / etc / meerkat

tar zxvf emerge.rules.tar.gz cp -r rules / etc / meerkat /Затем мы должны сконфигурировать механизм анализа Suricata ; при конфигурации по умолчанию он будет использовать сетевые интерфейсы eth0 с правилами, которые он содержит и определит в файле signatures.rules, для настройки новых правил мы должны использовать следующую команду:

meerkat -c suricata.yaml -s подписи.рулес -i eth0Правила будут настроены.

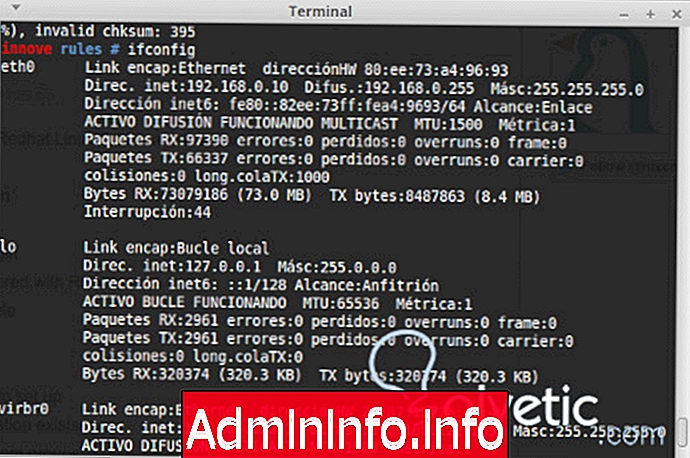

Доступные сетевые интерфейсы

Чтобы проверить доступные соединения или сетевые интерфейсы, из окна терминала мы пишем следующую команду:

Ifconfig

Теперь вы можете видеть, кого мы хотим проверять, зная IP и имя каждого из них. Чтобы запустить движок и назначить сетевой интерфейс, например, сеть Wi-Fi, мы пишем следующую команду:

sudo meerkat -c /etc/suricata/suricata.yaml -i wlan0Если мы хотим провести аудит проводной сети, мы будем использовать eth0. Чтобы увидеть, работает ли двигатель правильно и проводит ли он проверки в сети, мы должны использовать следующую команду:

cd / var / log / meerkat tail http.logЭто покажет нам список с датой, временем и сетью или IP-адресом, к которому был получен доступ, и через какой порт. Если мы посмотрим на файлы statslog, мы сможем наблюдать за трафиком и обнаруженными оповещениями, мы должны отличать просматриваемые страницы от тех, которые перенаправляются через рекламу.

tail -f stats.logМы также можем загрузить файлы журнала и открыть их с помощью текстового редактора или нашего собственного программного обеспечения для улучшения чтения.

Примером является файл Json, который называется even.json

Здесь мы можем видеть используемые порты, а IP -, что IP 31.13.85.8 соответствует Facebook, мы также обнаружили доступ к c.live.com, который будет почтовой сетью Outlook.

Давайте посмотрим еще один журнал, где мы обнаруживаем доступ из Google Chrome к веб-сайту Solvetic.com.

Чтобы не контролировать весь трафик, мы можем определить монитор группы или конкретного пользователя с помощью следующей команды.

sudo meerkat -c /etc/suricata/suricata.yaml -D -i eth0 --user = jose01 --group = бухгалтерский учетМы должны помнить, что запуск наборов правил, даже небольшого размера, для мониторинга потока HTTP-трафика с использованием полных репозиториев угроз и его набора правил потребует приблизительно потребления ресурсов ЦП и эквивалентной оперативной памяти. при трафике 50 Мб в секунду, но не сильно влияет на сервер.

Правила игнорирования трафика

В некоторых случаях есть причины игнорировать определенный трафик, который мы не заинтересованы в мониторинге. Может быть, надежный хост или сеть или веб-сайт.

Мы увидим некоторые стратегии игнорирования трафика с помощью сурикатов . Через фильтры захвата вы можете сказать Suricata, что следовать, а что нет. Например, простой фильтр протокола tcp будет проверять только пакеты TCP.

Если какое-то оборудование или сети должны игнорироваться, мы должны использовать не IP1 или ip / 24, чтобы игнорировать все оборудование в сети. $config[ads_text5] not found

Утвердить пакет и его трафик

Чтобы утвердить правила с помощью Meerkat и определить, что пакет не пропущен, например, из определенного ip и протокола TCP, мы будем использовать следующую команду в файлах правил, установленных в папке / etc / meerkat / rules

Передача 192.168.0.1 any any any (msg: «Принять весь трафик с этого ip»;)Чтобы увидеть, какие модули мы активировали из Suricata, мы откроем окно терминала и затем напишем следующую команду:

сурикат - build-infoМы видели, как Meerkat со своей службой IDS на основе правил контролирует сетевой трафик и предоставляет оповещения системному администратору при возникновении подозрительных событий; его очень полезно сопровождать другими системами сетевой безопасности для защиты наших данных от несанкционированного доступа.,

Suricata имеет функциональные возможности и опции библиотек, которые могут быть добавлены через плагины для включения в качестве монитора или API в другие приложения.

Важно знать, какие службы активны, и что мы должны следить за тем, чтобы не было очень длинных отчетов о службах или портах, которые не работают.

Если, например, серверы предназначены только для Интернета и им нужен только порт 80 для HTTP, нет никаких оснований отслеживать службу SMTP, которая должна отправлять почту.$config[ads_text6] not found

- 0

СТАТЬИ