Интернет-угрозы растут день ото дня, поэтому наличие защищенного веб-сайта очень важно для каждого веб-мастера. Некоторые атаки:

- Человек в середине MITM спуфинговой атаки

- Спуфинг DHCP

- Shellshock Simple

- Кража порта

- Keylogger

- SQL-инъекция

Многие веб-сайты подвергаются атакам в поисках уязвимостей, чтобы заразить их троянами или зашифрованными вирусами для запуска исходного кода из атакованной сети. Этот тип вируса может быть из кода javascript, так что антивирус не может легко обнаружить его для сценария на php или других языках.

Наиболее известным и наиболее широко используемым является шифрование сценариев, использующее команды eval, base64_decode, base64 или base64_decode . Этот тип кода используется для генерации большого количества спама, атаки на другие серверы, отключения некоторых серверных служб, получения контроля над Интернетом или выхода из Интернета.

Веб-администраторы или веб-мастер не поймут, что происходит, пока сеть не заблокирована спамом или не приостановлена из-за большого потребления ресурсов. Если мы сами будем управлять сервером, то сможем понять эту ситуацию, увидев системный журнал и брандмауэр, которые покажут, что происходит что-то необычное, особенно если есть чрезмерное потребление ресурсов или массовые электронные письма.

Недостатки безопасности или недостатки в программировании являются наиболее частыми причинами уязвимости, поэтому они подвергаются атаке с использованием любой из следующих уязвимостей:

1. Недостатки безопасности, которые ставят сайт под угрозу

Внедрение кода

Этот метод состоит в отправке кода через URL-адрес и в том, что эти данные не проверяются при их выполнении в сети, наиболее частые инъекции sql и php. Чтобы найти возможные сайты, необходимо выполнить поиск в Интернете, например, в вашем URL-адресе есть переменная.

inurl: article.php? id =Мы увидим, как появляются различные веб-страницы, изменив страницу и идентификатор, который мы найдем, возможно, уязвимые веб-сайты.

Мы берем случайный веб-сайт из списка, предоставленного Google, и отправляем переменную «a» в id, результат более чем понятен, веб-сайт уязвим.

Чтобы избежать этой проблемы, вам следует убедиться, что данные, введенные с помощью url, действительны, а также предотвратить отображение сообщений об ошибках в случае сбоя запроса SQL, который следует отправить на страницу ошибок, контролируемую веб-администратором.,

Сессии и печенье

Этот тип уязвимости связан с неправильным использованием сеансов, когда пользователь использует логины или аутентификацию для доступа к некоторым разделам сети. Мы должны тщательно зашифровать информацию, которую мы храним в разделах и файлах cookie, чтобы предотвратить их чтение и использование злоумышленником.

Межсайтовый скриптинг (XSS)

Этот тип уязвимости встречается очень часто, и, как и предыдущие, он работает, когда параметр отправляется по URL-адресу, а правильная проверка данных, введенных в параметры, не выполняется.

Простой пример проверки, уязвим ли наш сайт к атакам XSS или внедрению кода:

http://www.mydomain.com.com/index.php?variable=alert( 'XSS test')В этом случае атака покажет только предупреждающее сообщение на компьютере пользователя, который посещает Интернет, поскольку мы только внедряем JavaScript в HTML- код сети . Это потому, что переменная не проверяет, что она не вводит ненужный код.

Пример, в котором видна уязвимость, где вы можете ввести полную страницу входа в html, чтобы заменить форму. И перенаправить его на другой сервер:

Плохая конфигурация или ошибочные разрешения. Этот тип уязвимости возникает, когда мы неправильно настраиваем службы сервера или когда мы предоставляем чрезмерные разрешения пользователям .

внимание

Если это VPS или выделенный сервер, мы должны быть очень осторожны с чувствительными файлами и каталогами операционной системы.

Все, что относится к функциональной системе сервера, должно быть максимально ограничено, администратором должен быть только пользователь root. В случае веб-разработки или при наличии разных пользователей, мы должны назначить права доступа к различным ресурсам, а файлы веб-приложения должны иметь пользователя и группу, которые будут обращаться к различным службам веб-сервера.

$config[ads_text5] not found2. Инструменты обнаружения

Всего Вирус

Это онлайновый инструмент сканирования, предоставляемый Google, который быстро проверяет файлы веб-сайта, обнаруженные этим антивирусом на сервере, использует несколько наиболее известных антивирусных ядер, таких как Panda ActiveScan, Bit Defender, McAfee FreeScan и т. Д.

Этот инструмент предназначен только для сканера, а не для очистки или дезинфекции сети.

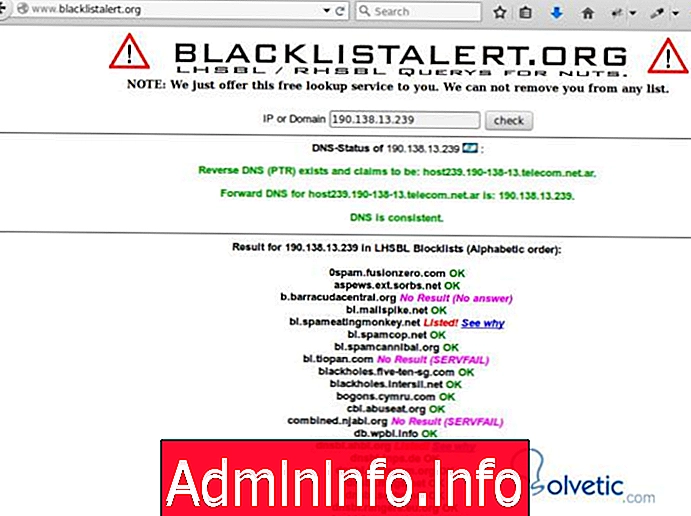

BlackListAlert

BlackListAlert.org - это широко используемый онлайн-инструмент, который предлагает бесплатный поиск, если наш IP-адрес или наш веб-сайт находятся в черном списке. Если при поиске по домену или IP-адресу веб-сайт отображается в некоторых черных списках, его нельзя удалить из списка из BlackListAlert, но он предоставит ссылку «Почему», чтобы увидеть причины, по которым мы находимся в этом списке черный.

Если мы окажемся в черном списке, у нас могут возникнуть серьезные проблемы с позиционированием SEO. Чтобы попытаться покинуть черный список без необходимости изменения домена или IP-адреса, мы должны связаться с администратором веб-сайта, который вносит нас в черный список. Мы должны объяснить, в чем проблема: администратор черного списка может исследовать ситуацию, чтобы сеть и IP были разблокированы.

mxtoolbox

MXToolbox.com предлагает набор онлайн-инструментов для проверки производительности, работы и репутации домена или IP- адреса . Если с помощью этого инструмента мы также проверяем, что мы попали в черный список, мы должны избегать использования брандмауэра, антиспама или приостановки домена, чтобы прекратить отправку спам-писем.

В черном списке или списках реального времени хранятся IP-адреса серверов и интернет-провайдеров, которые чрезмерно отправляют электронные письма и, следовательно, подозревают в создании спама, если наш сервер или веб-сайт подвергся атаке с использованием спама или Некоторая уязвимость позволяет отправлять спам, а также вносить черный список.

Чтобы решить эту проблему, мы должны исправить уязвимость и убедиться, что не осталось ни одного электронного письма или файла, который я использовал для этой злонамеренной цели, в противном случае у нас снова могут возникнуть проблемы, также важно отменить порт 25, широко используемый для отправки. СПАМ и атаки по почте.

$config[ads_text5] not foundЧтобы удалить IP из черного списка из MXToolbox, мы сделаем следующее:

- Мы переходим на домашнюю страницу и вводим параметр «Черный список», вводим IP-адрес, который мы хотим проверить, и затем нажимаем кнопку « Проверка черного списка».

- Чтобы удалить IP или домен из определенного списка, мы нажимаем кнопку « Подробнее».

- Ниже вы увидите клик cbl.abuseat.org/lookup.cgi?ip=mi ip

Вот причины для блокировки, и мы должны исправить, чтобы очистить наш ip от черного списка и сделать соответствующее утверждение, они проверит, что проблема решена, если мы не исправим проблему, ip останется навсегда в черном списке. С помощью этих инструментов мы также можем узнать, находится ли наш домен в черном списке, состояние DNS-серверов, состояние почтовых серверов, проанализировать работоспособность домена, включая анализ проблем DNS, почты, веб-службы и т. Д.

$config[ads_text6] not found

В завершение учебного пособия я оставлю тот, который был сделан, где объясняются распространенные компьютерные угрозы, которым мы ежедневно подвергаемся: общие угрозы и уязвимости.

- 0

СТАТЬИ