Операционные системы Windows включают ряд практических опций, которые помогают нам повысить безопасность в этом и его приложениях.

Одной из таких мер безопасности является известный UAC (контроль учетных записей пользователей), так как они были разработаны для предотвращения внедрения в систему вирусов или вредоносных программ, влияющих на ее работоспособность и работу, и сегодня Solvetic проведет полный анализ о том, как UAC работает в Windows 10 и как мы можем настроить его, чтобы максимально использовать его.

Что такое UAC?

Контроль учетных записей пользователей или UAC - это функциональность Windows 10, которая помогает нам предотвращать установку на компьютер определенного типа вредоносных программ, влияя на его работу, и, в свою очередь, способствует организации, имеющей возможность реализовать настольный компьютер. с улучшениями администрирования и управления.

Благодаря UAC приложения и задачи всегда будут выполняться в среде безопасности с использованием учетной записи администратора.

С помощью UAC можно будет заблокировать автоматическую установку неавторизованных приложений и избежать непреднамеренных изменений в конфигурации системы, поскольку в его коде могут появиться все угрозы, которые вредоносные программы имеют для уничтожения, кражи или изменения поведения системы.

Внедряя UAC, мы можем позволить пользователям входить на свои компьютеры со стандартной учетной записью пользователя, упрощая им выполнение задач с правами доступа, связанными со стандартной учетной записью.

Как работает UAC

При использовании UAC в Windows 10 каждое приложение, которому необходимо использовать маркер доступа администратора, должно запросить утверждение, иначе его установка будет невозможна.

Windows 10 защищает системные процессы, отмечая их уровни целостности. Уровни целостности - это меры доверия, которые применяются для оптимизации безопасности при установке определенной программы.

Квалифицированное приложение с «высокой» целостностью - это приложение, которое выполняет задачи, которые включают в себя модификацию системных данных, таких как приложение на разделе диска, приложения для управления ОЗУ и т. Д., В то время как приложение с «низкой» целостностью - это Он выполняет задачи, которые могут повлиять на операционную систему в какой-то момент, например, на веб-браузер.

Приложения, классифицированные с более низкими уровнями целостности, не могут изменять данные в приложениях с более высокими уровнями целостности. Когда обычный пользователь пытается запустить приложение, для которого требуется токен доступа администратора, UAC требует от пользователя предоставить действительные учетные данные администратора, чтобы позволить ему выполнить задачу, поэтому при запуске приложения мы должны подтвердить соответствующее разрешение,

Процесс входа на UAC

Когда UAC реализован в Windows 10, по умолчанию все пользователи и администраторы, входящие в стандартную группу, будут иметь доступ к ресурсам и иметь возможность запускать приложения в контексте безопасности обычных пользователей, который ограничен.

Теперь, когда пользователь входит в компьютер, система автоматически создает токен доступа для этого конкретного пользователя, этот токен доступа включает в себя информацию об уровне доступа, предоставленного пользователю, включая конкретные идентификаторы безопасности (SID). ) и привилегии Windows, определенные для каждого уровня пользователя, и, соответственно, будут предоставлены соответствующие разрешения или нет.

Напротив, когда администратор входит в Windows 10, для этого пользователя будут созданы два отдельных токена доступа: токен доступа обычного пользователя и токен доступа администратора.

Со стандартным токеном доступа пользователя будет та же информация, специфичная для пользователя, что и токен доступа администратора, но административные привилегии Windows и связанные SID будут удалены.

Маркер доступа стандартного пользователя используется для выполнения приложений, которые не выполняют административных задач (стандартные пользовательские приложения) и, следовательно, всех приложений, которые выполняются как обычный пользователь, если пользователь не предоставит согласие или учетные данные. утвердить приложение, которое может использовать маркер полного административного доступа.

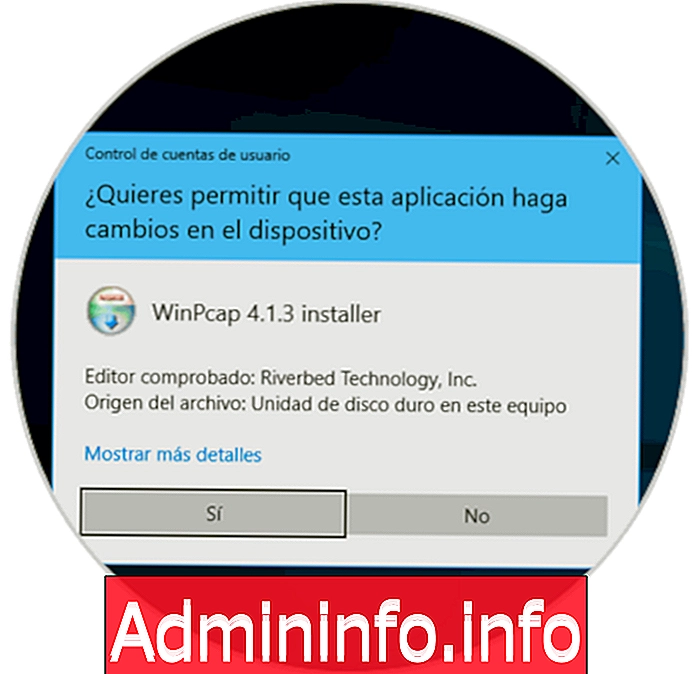

Таким образом, пользователь, входящий в группу «Администраторы», сможет войти в систему, просматривать веб-страницы и читать электронную почту, используя стандартный токен доступа пользователя и когда администратору необходимо выполнить задачу, для которой требуется токен. Администратор доступа, Windows 10 автоматически запросит у пользователя подтверждение, поэтому, когда мы пытаемся запустить приложение, мы увидим сообщение об утверждении или нет для этого приложения.

$config[ads_text6] not found

Пользовательский опыт UAC

Когда UAC реализован, пользовательский опыт для обычного пользователя отличается от опыта администраторов в режиме одобрения администратором, что может повлиять на выполнение различных приложений.

Доступ к системе в качестве обычного пользователя поможет максимально повысить безопасность управляемой среды, поскольку мы будем знать, что указанный пользователь не будет авторизован для установки неавторизованного программного обеспечения.

Благодаря компоненту повышения прав UAC, интегрированному в Windows 10, обычные пользователи могут легко выполнить административную задачу, введя действительные учетные данные для учетной записи локального администратора. Встроенный компонент повышения UAC для обычных пользователей является индикатором учетных данных, который помогает управлять разрешениями при запуске приложений.

$config[ads_text5] not foundПри включенном UAC в Windows 10, когда мы пытаемся запустить приложение, запрашивается авторизация или запрашиваются учетные данные действительной учетной записи локального администратора перед запуском программы или задачи, для которых требуется маркер полного доступа администратора.

Это уведомление гарантирует, что никакое вредоносное программное обеспечение не может быть установлено без вывода сообщений.

UAC уведомления о возвышении

Указания высот в UAC имеют цветовую кодировку в зависимости от конкретного приложения, что позволяет нам сразу определить угрозу безопасности приложения.

Когда приложение пытается работать с маркером полного доступа администратора, Windows 10 сначала анализирует исполняемый файл, чтобы определить его редактор, и, таким образом, если он действителен, разрешает соответствующий доступ к нему. Windows 10 использует три категории в соответствии с редактором:

- Windows 10

- Проверенный редактор (подписано)

- Издатель не проверен (без подписи)

- Красный фон с красным значком щита. Указывает, что это приложение заблокировано групповой политикой или заблокировано редактором.

- Синий фон со сине-золотым значком щита. Указывает, что это приложение для администрирования Windows 10, например элемент панели управления.

- Синий фон с синим значком щита: это приложение подписано Authenticode и надежно работает на локальном компьютере.

- Желтый фон с желтым значком щита: это приложение не подписано или подписано, но еще не доверено местной командой.

Значок щита

Некоторые элементы панели управления в Windows 10, например, свойства даты и времени, имеют комбинацию стандартных операций администратора и пользователя, при этом обычные пользователи могут видеть часы и изменять часовой пояс, но Токен полного доступа администратора для изменения локального системного времени.

По этой причине мы увидим следующий экран на кнопке Изменить дату и время в этой опции:

Это указывает на то, что для процесса требуется маркер полного доступа администратора, и при нажатии на него будет отображаться индикатор повышения UAC.

$config[ads_text6] not foundАрхитектура UAC

В следующей схеме мы можем видеть, как UAC структурирован в Windows 10.

Компоненты этой схемы:

На уровне пользователя

- Пользователь выполняет операцию, требующую привилегий. Пользователь выполняет операцию, требующую привилегий. В этом случае, если операция изменяет файловую систему или реестр, вызывается виртуализация. Все остальные операции вызывают ShellExecute.

- ShellExecute: ShellExecute ищет ошибку ERROR_ELEVATION_REQUIRED CreateProcess. Если вы получили сообщение об ошибке, ShellExecute вызывает информационную службу приложения, чтобы попытаться выполнить запрошенную задачу с повышенным символом.

- CreateProcess: если приложение требует повышения прав, CreateProcess отклоняет вызов с ошибкой ERROR_ELEVATION_REQUIRED.

Системный уровень

- Служба информации о приложении. Служба информации о приложении помогает запускать приложения, требующие выполнения одной или нескольких повышенных привилегий или прав пользователя, создавая новый процесс для приложения с маркером полного доступа администратора, когда требуется повышение прав.

- Повышение уровня установки ActiveX - Отмена установки ActiveX: если ActiveX не установлен, система проверяет уровень ползунка UAC. Если установлен ActiveX, выбран параметр групповой политики «Контроль учетных записей»: переключаться на безопасный рабочий стол при запросе повышения прав.

- Проверьте уровень ползунка UAC. Проверьте уровень ползунка. UAC имеет четыре уровня уведомлений на выбор и ползунок для выбора уровня уведомлений: высокий, средний, низкий или не уведомлен.

Пользовательский опыт UAC

Параметры политики безопасности контроля учетных записей

В Windows 10 мы можем использовать политики безопасности для настройки работы контроля учетных записей в нашей компании.Их можно настроить локально с помощью оснастки «Локальная политика безопасности» (secpol.msc) или настроить для домена, подразделения или определенных групп с помощью групповой политики. Некоторые из доступных политик:

Контроль учетных записей пользователей Режим одобрения администратора для встроенной учетной записи администратора

$config[ads_text5] not foundС помощью этой политики мы контролируем поведение режима одобрения администратора для интегрированной учетной записи администратора, и варианты:

- Включено: если эта политика включена, встроенная учетная запись администратора использует режим одобрения администратора. По умолчанию любая операция, требующая повышения прав, попросит пользователя одобрить операцию.

- Отключено: это опция по умолчанию, и вместе с ней встроенная учетная запись администратора запускает все приложения с полными административными привилегиями.

Контроль учетных записей пользователей: позволяет приложению UIAccess запрашивать повышение прав без использования безопасного рабочего стола

$config[ads_text5] not foundБлагодаря этой политике можно будет контролировать, могут ли программы доступности пользовательского интерфейса (UIAccess или UIA) автоматически отключать безопасный рабочий стол для сообщений о повышении прав, используемых обычным пользователем. Ваши варианты:

- Включено: эта опция автоматически отключает безопасный рабочий стол для индикации уровня.

- Отключено: безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или отключением политики «Контроль учетных записей пользователей: переключиться на безопасный рабочий стол при запросе повышения прав».

Контроль учетных записей пользователей: поведение сообщений об уровне прав для администраторов в режиме одобрения администратором

В этой политике мы будем контролировать поведение индикатора повышения прав для администраторов. Доступные варианты:

- Повышение без запроса: позволяет привилегированным учетным записям выполнять операцию, требующую повышения прав без согласия пользователя или учетных данных.

- Запрос учетных данных на защищенном рабочем столе. Когда для операции требуется повышение привилегий, пользователю предлагается ввести привилегированное имя пользователя и пароль на защищенном рабочем столе.

- Запрос согласия на защищенной стойке: если для операции требуется повышение привилегий, пользователю предлагается выбрать на защищенной стойке «Разрешить или запретить действие».

- Запрос учетных данных: когда для операции требуется повышение привилегий, пользователю предлагается ввести административное имя пользователя и пароль.

- Запрос согласия: Когда для операции требуется повышение привилегий, пользователю предлагается выбрать «Разрешить» или «Запретить».

- Запрос согласия для двоичных файлов, отличных от Windows (по умолчанию): если для операции, выполняемой приложением, отличным от Microsoft, требуется повышение привилегий, пользователю предлагается выбрать на защищенном рабочем столе «Разрешить» или «Запретить».

Контроль учетных записей: поведение индикатора высоты для обычных пользователей

Благодаря этой политике мы можем контролировать поведение индикатора высоты для обычных пользователей. Варианты:

- Запросить учетные данные (по умолчанию): когда для операции требуется повышение привилегий, пользователю предлагается ввести административное имя пользователя и пароль.

- Автоматически отклонять запросы на повышение прав : если для операции требуется повышение прав, отображается сообщение об ошибке доступа с настраиваемым доступом.

- Запрос учетных данных на защищенном рабочем столе. Когда для операции требуется повышение привилегий, пользователю предлагается ввести другое имя пользователя и пароль на защищенном рабочем столе.

Контроль учетной записи пользователя: обнаруживает установки приложений и запрашивает повышение прав

С помощью этой политики мы сможем контролировать поведение при обнаружении установки приложения для оборудования.

Ваши варианты:- Включено (по умолчанию): при обнаружении установочного пакета приложения, требующего повышения прав, пользователю будет предложено ввести административное имя пользователя и пароль.

- Отключено: отключенные установочные пакеты приложения не обнаружены, и требуются повышения прав. Компании, которые используют стандартные рабочие столы пользователей и используют технологии делегированной установки, такие как групповая политика или System Center Configuration Manager, должны отключить этот параметр политики.

Контроль учетной записи пользователя: поднимать только исполняемые файлы, которые подписаны и проверены

При использовании этой директивы проверки подписи инфраструктуры открытого ключа (PKI) определяются для любого интерактивного приложения, которое запрашивает повышение привилегий.ИТ-администраторы могут контролировать, какие приложения можно запускать, добавляя сертификаты в хранилище сертификатов доверенных издателей на локальных компьютерах. Ваши варианты:

- Включено: способствует проверке пути сертификации сертификата для данного исполняемого файла, прежде чем он будет разрешен к запуску.

- Отключено: проверка пути сертификации сертификата не применяется, прежде чем разрешается запуск определенного исполняемого файла.

Контроль учетных записей пользователей: повышать уровень безопасности только приложений UIAccess, установленных в безопасных местах

С помощью этой политики можно будет контролировать, должны ли приложения, которые запрашивают запуск с уровнем целостности доступности пользовательского интерфейса (UIAccess), находиться в безопасном месте в файловой системе. Безопасные места ограничены следующими маршрутами:

\ Program Files \, \ Windows \ system32 \, \ Program Files (x86) \.

Ваши варианты:- Включено: если приложение находится в безопасном месте в файловой системе, оно работает только с целостностью UIAccess.

- Отключено: приложение работает с целостностью UIAccess, даже если оно не находится в безопасном месте в файловой системе.

Контроль учетной записи пользователя: включить режим одобрения администратора

Реализуя эту политику, мы сможем контролировать поведение всех параметров политики управления учетными записями пользователей (UAC) для компьютера. Если вы измените этот параметр политики, вы должны перезагрузить компьютер. Доступные варианты:

- Включено: позволяет встроенной учетной записи администратора и всем другим пользователям, входящим в группу «Администраторы», работать в режиме одобрения администратора.

- Отключено: Если этот параметр политики отключен, Центр безопасности сообщит вам, что общая безопасность операционной системы была снижена.

Контроль учетных записей пользователей: переключиться на безопасный рабочий стол при запросе повышения прав

С помощью этой политики можно будет контролировать, отображается ли сообщение с запросом на повышение прав на рабочем столе интерактивного пользователя или на защищенном рабочем столе. Там мы можем установить следующее:

- Включено: все запросы на повышение прав отправляются на защищенный рабочий стол, независимо от параметров политики поведения уведомлений для администраторов и обычных пользователей.

- Отключено: все запросы на повышение прав отправляются на рабочий стол интерактивного пользователя. Используются параметры политики поведения администраторов и обычных пользователей.

- Все эти варианты можно найти с помощью комбинации клавиш. + R и выполнение команды secpol.msc

Настройки ключа реестра

Ключи реестра UAC находятся по следующему пути редактора реестра, доступ к которому осуществляется с помощью ключей. и работает regedit:

HKEY_LOCAL_MACHINE \ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

Доступные записи:FilterAdministratorToken

варианты:

0 (по умолчанию) = отключено 1 = включено

EnableUIADesktopToggle

Ваши варианты:

0 (по умолчанию) = отключено 1 = включено

ConsentPromptBehaviorAdmin

Ваши варианты:

0 = Поднять без запроса 1 = Запросить учетные данные на защищенном рабочем столе 2 = Запросить согласие на защищенном рабочем столе 3 = Запросить учетные данные 4 = Запросить согласие 5 (По умолчанию) = Запросить согласие для двоичных файлов, отличных от Windows

ConsentPromptBehaviorUser

Ваши возможности:

0 = автоматически отклонять запросы на повышение прав 1 = запрашивать учетные данные на безопасном рабочем столе 3 (по умолчанию) = запрашивать учетные данные

EnableInstallerDetection

Ваши варианты:

1 = включено (по умолчанию для домашних выпусков) 0 = отключено (по умолчанию для корпоративных выпусков)

ValidateAdminCodeSignatures

Ваши варианты:

0 (по умолчанию) = отключено 1 = включено

EnableSecureUIAPaths

Ваши варианты:

0 = отключено 1 (по умолчанию) = включено

EnableLUA

Ваши варианты:

0 = отключено 1 (по умолчанию) = включено

$config[ads_text6] not found

Как мы поняли, UAC был разработан, чтобы помочь нам лучше контролировать процессы, которые выполняются в Windows 10, всегда думая о безопасности и конфиденциальности каждого пользователя.

СТАТЬИ